مقال : أعرف هدفك قبل الهجوم – مقدمه الي الـOSINT وطرق الوقايه

بالتأكيد قد سمعت من قبل عن الـInformation Gathering أو مرحله جمع المعلومات التي تأتي قبل أختبار الأختراق وكلنا نعلم كم هي مهمه بل وأنها تكاد تكون أهم مرحله ولكن ليس هذا موضوعنا اليوم.

سنتحدث اليوم عن أسلوب محدد من أساليب جمع المعلومات وهو Open Source Intelligence أو كما يختصر OSINT والذي هو بكل بساطه يعبر عن جمع المعلومات عن هدف محدد من خلال المعلومات المتاحه للجميع أو بشكل أبسط هي المعلومات التي تستطيع أن تبحث عنها من علي محركات البحث العاديه أو المتخصصه والذي يوحي بمدي وفره هذه المعلومات.

في هذه المقاله سوف نشرح العديد من المواقع والأدوات المتخصصه في جمع أنواع مختلفه من المعلومات المتاحه وفي الحقيقه أنا ترددت كثيراَ قبل البدأ في الكتابه من حيث الترتيب أو طريقه سرد المقاله لكن لم أصل الي طريقه أعتبرها مناسبه ولذلك سوف نبدأ بالتحدث عن المواقع اولا ومن ثم نتطرق الي التحدث عن الأدوات.

ملحوظه : أي خدمات جانبيه يتم ذكرها يكون مرفق الرابط الخاص بها أن أمكن!

Shodan

عندما نذكر جمع المعلومات لا نستطيع بالطبع أن نتجاهل العملاق شودان ومن منا لا يعلمه فأنت تستطيع أن تبحث عن أنواع محدده من الأجهزه متصله بالأنترنت فمثلا تستطيع أن تبحث عن كل الأجهزه التي خدمه Microsoft IIS تعمل عليها عن طريق كتابه أسم الخدمه الخدمه فقط في صندوق البحث !

بالطبع أذا خضنا في شرح موقع شودان فلن نتحدث عن شئ أخر اليوم بسبب كثره الخدمات التي يقدمونها بدايه من API خاص بهم وبذلك تستطيع أن تحصل علي المفتاح الخاص بك ومن ثم تدمجه مع أداه Nmap بأستخدام سكربت مخصص لتقوم بفحص هدفك بدون أن تتصل به وأستخدامه للتأكد أذا كان سيرفر ما حقيقي أم مجرد Honeypot الي أنك تستطيع أن تستخدمه في البحث عن الثغرات وأستغلالتها من معظم قواعد البيانات حول العالم .

تستطيع أن تبحث عنه لتتعلم أكثر أو تشتري كتابهم الأصلي لتتعلم كل مايخصه.

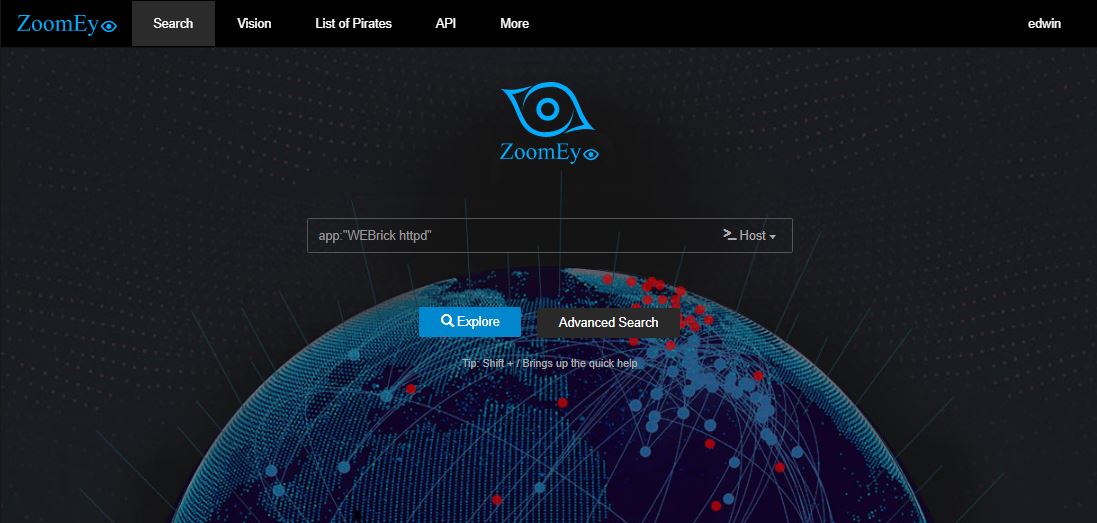

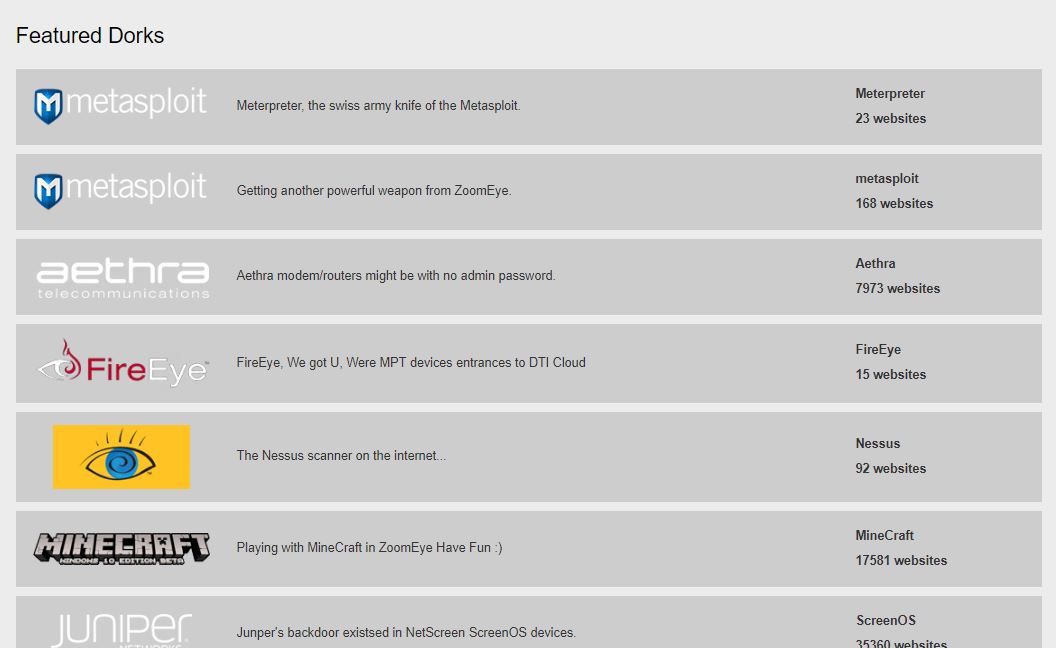

Zoomeye

زوم أى هو الموقع المنافش لموقع شودان وما يميزه عنه هو أن معظم خدماته مجانيه دائما بعكس شودان كما أنه لديه بعض الخدمات التي ليست موجوده عند شودان مثل أنهم لديهم مجموعه الـDorks الخاصه بهم والتي هي لمن لا يعلم هي تعتبر بمثابه كلمات مفتاحيه تستخدم للبحث عن مجموعه من المواقع أو الأجهزه تشترك في نفس الخاصيه أو في نفس الخدمه وهذه هي القائمه الخاصه بهم .

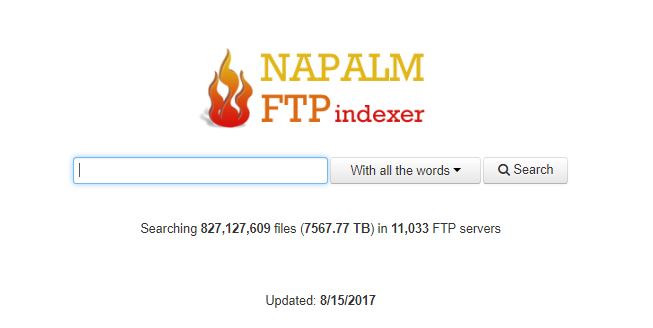

searchftps.net

هو موقع يسمح لك أن تبحث في كافه الملفات المتاحه علي سيرفرات الـFTP المفتوحه وهذا قد يفيدك وبل سيفيدك للغايه في عمليه جمعك للمعلومات فأنت لا تعلم ما الملفات اللي قد تجدها متاحه علي سيرفر ما بالخطأ 😉

haveibeenpwned.com

قل لي أنك لم تسمع من قبل عن أي تسريب من التسريبات التي تحدث من الوفت للأخر ؟

تتعرض العديد من المواقع حتي المواقع الكبيره والمعروفه مثل LinkedIn أو MySpace للتسريبات من وقت لأخر وهذه التسريبات تكون عباره عن الأيميلات والكلمات السريه وفي بعض الأحيان تجد معلومات أخري مثل عنوانين الـIP وما ذلك.

معظم الأوقات تعرض هذه القواعد البيانيه للبيع وأحيانا أخري تعرض بشكل مجاني ( أو يقوم شخص ما بعرضها ) فالذي يقوم به هذا الموقع هو تجميع كل التسريبات التي تحدث عندما تكون متاحه ومن ثم تقوم أنت بوضع الأيميل الخاص بك ( أو أيميل هدفك 😉 ) ومن ثم يخبرك الموقع أذا كان هذا الأيميل قد كان في أي تسريب من قبل لكن للأسف لا يخبرك أي معلومات عن الأيميل المسرب 😀 وهذا ما يميز الموقع التالي عنه .

Hacked-emails.com

هذا الموقع يقدم نفس خدمه الموقع الفائت ولكن بالأضافه أنه يخبرك أذا كان الأيميل في أحد التسريبات أم لا فأنه اذا كان رابط القاعده المسربه متاح فأنه يعطيك اياها وبالتالي تستطيع أن تستخرج المعلومات التي تريدها عن هدفك من التسريبات.

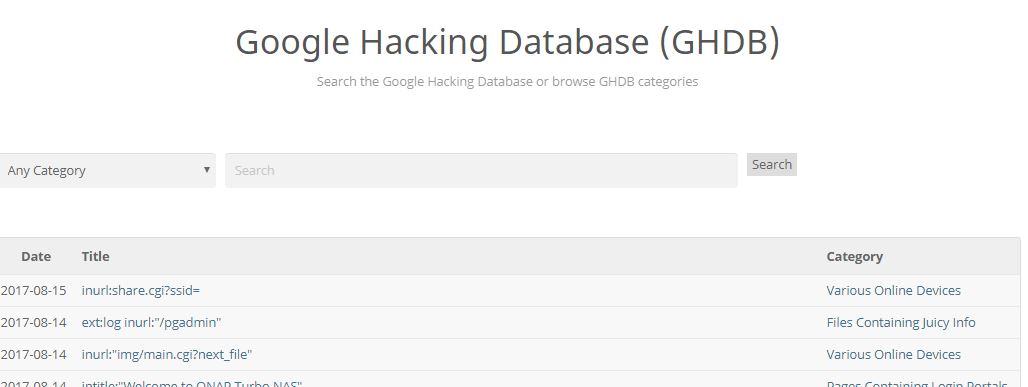

Google Hacking

نعم هو محرك البحث جوجل 😀 .

هل تذكر الـDorks التي ذكرتها من قبل ؟ جوجل لها الدوركس الخاصه بها أيضا والتي تستطيع أن تستخدمها في أن تخصص بحثك فمثلا تبحث عن المواقع التي في الرابط الخاص بها كلمه wp-admin مثلا أو المواقع التي تحتوي علي كلمه login مثلا في العنوان وما الي ذلك وهذا مفيد للغايه أذا كنت تبحث نوع معين من الملفات في المواقع أو ثغره أمنيه منتشره .

الذي تراه في الصوره هو قاعده بيانات للـGoogle Dorks يقدمها الموقع الكبير exploit-db والتي هي محدثه بأستمرار حيث أنه يستطيع أي أحد أن يضيف لها.

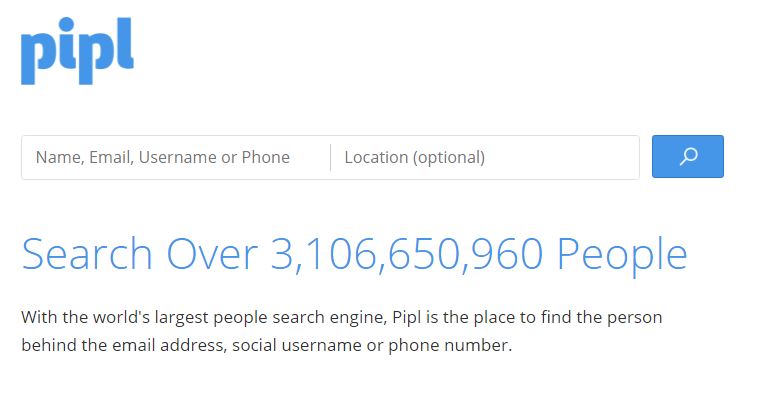

pipl

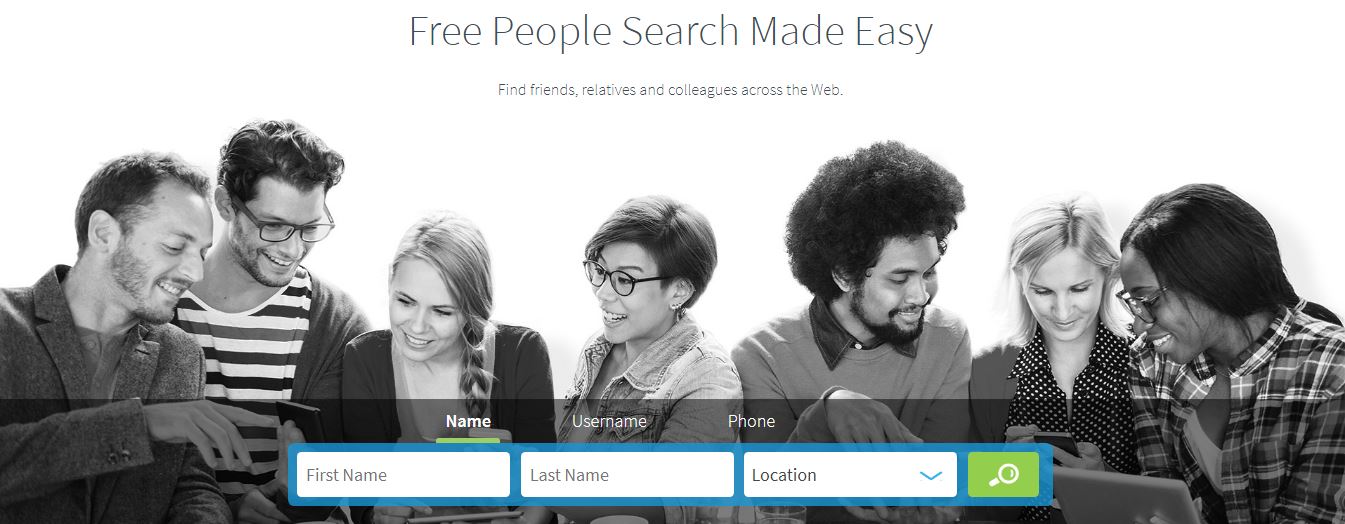

الأن سنبدأ بالتكلم عن جمع المعلومات عن الأفراد , موقع pipl يقدم خدمه مفيده للغايه وهي البحث عن الأشخاص عن طريق أسمهم , الأيميل أو حتي رقم الهاتف ومن ثم يأتي لك بكل الأشخاص التي تطابق عليهم المعلومات التي قدمتها وكل حسابتهم علي مواقع التواصل الأجتماعي التي تتطابق مع معلوماتهم فعلي سبيل المثال فلنبحث عن Elon Musk ( أعتقد أني لست بحاجه أن أعرفه 😀 )

كما نري ظهرت له العديد من الحسابات علي مواقع التواصل الأجتماعي وبعد الدخول علي بروفايله علي الموقع نجد

كما نري العديد من المعلومات القيمه ومن ضمنها مثلا حساباته علي موقع تويتر وأنستجرام !

peekyou.com

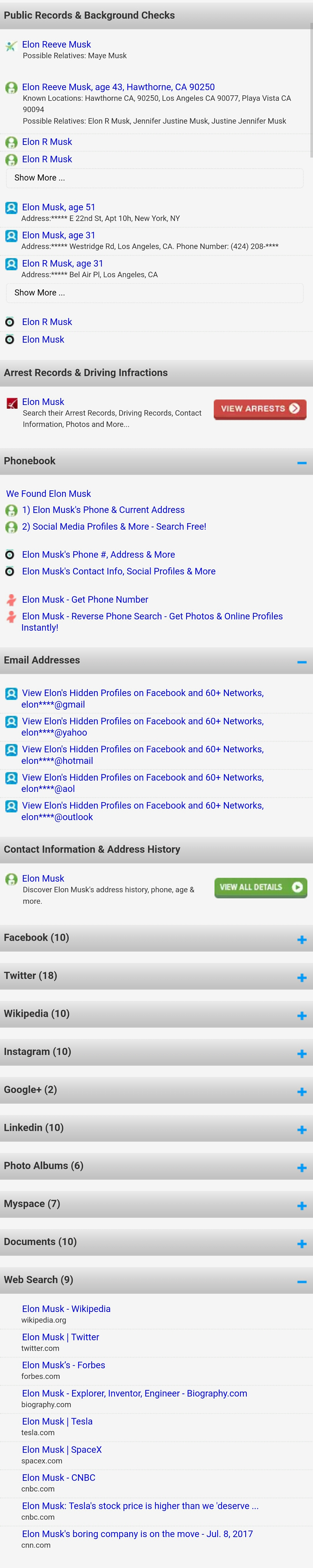

بيكيو هو موقع مثل موقع pipl ولكن ما يميزه أنه يعطي معلومات أكثر عن الهدف , من غير أن نكثر في الكلام لنطبق علي Elon Musk مجددا 😀

كما نري العديد العديد من المعلومات المفيده 😀

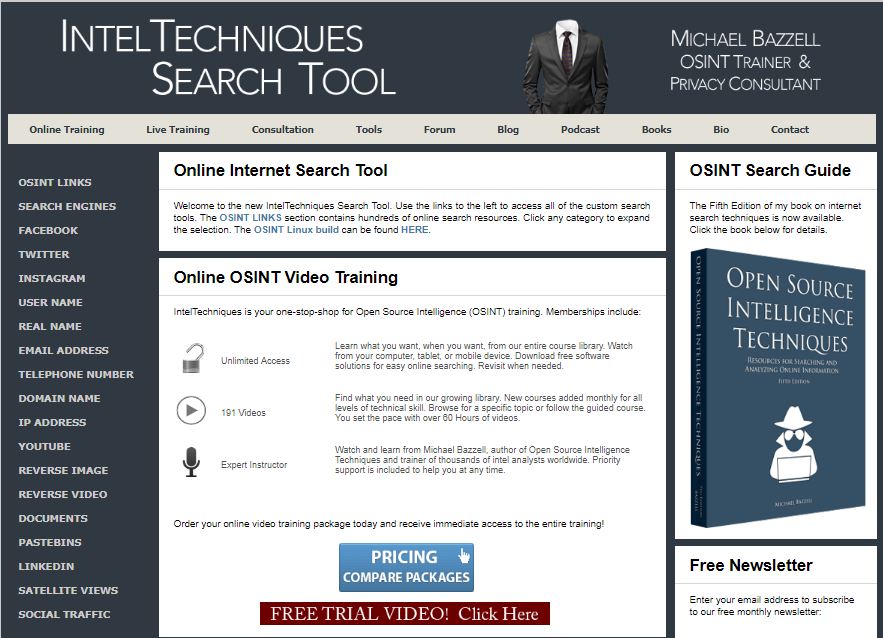

IntelTechniques search tool

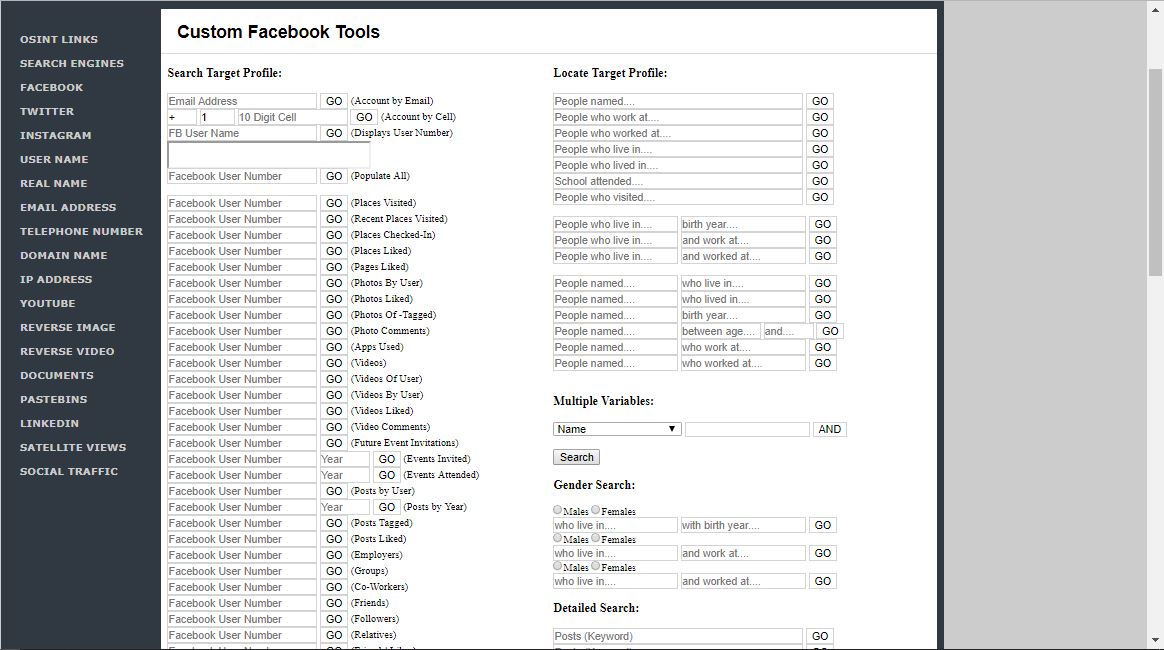

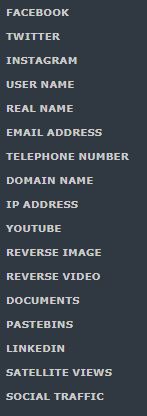

الأن ننتقل الي هذه الأداه المخيفه من فريق IntelTechniques هذه الأداه تسمح لك أن تأتي بمعلومات عن أهدافك لن تتخيل أنك تستطيع أن تجدها فعلي سبيل المثال تستطيع أن تجد من علي موقع الفيسبوك عن هدفك الأماكن الذي زارها , (الصور,الفيديوهات,الصفحات) التي أعجب بها ,متابعينه, أصدقائه, من يقوم بمتابعته , التطبيقات التي يستخدمها علي حسابه و أصدقائه في العمل والكثير الكثير من الأشياء المخيفه التي تستطيع أن تبحث عنها كما بالصوره :

وهذا كان موقع الفيسبوك فقط فما بالك بباقي المواقع والخدمات الموجوده علي الموقع ! 😀

سأتركها لك أنت لتفقدها حتي لا أطيل المقاله أكثر فأمامنا الكثير بعد 😀

FACEBOOK LIKE CHECKER

هذا هو موقع صغير بسيط يمكنك من تحليل أعجابات أي صفحه والذي قد يكون مفيد عند أستهداف شركه ما .

Tineye

هو موقع صغير أخر يقدم خدمه بسيطه مفيده للغايه وهي تعقب مصدر الصور أي أنك ماتقوم بفعله هو أن تفتح الموقع وترفع صوره عليه أو تكتب رابطها ومن ثم يأتي لك بمصدرها مثل شخص ما قام برفعها علي أحدي مواقع التواصل الأجتماعي وما الي أخره.

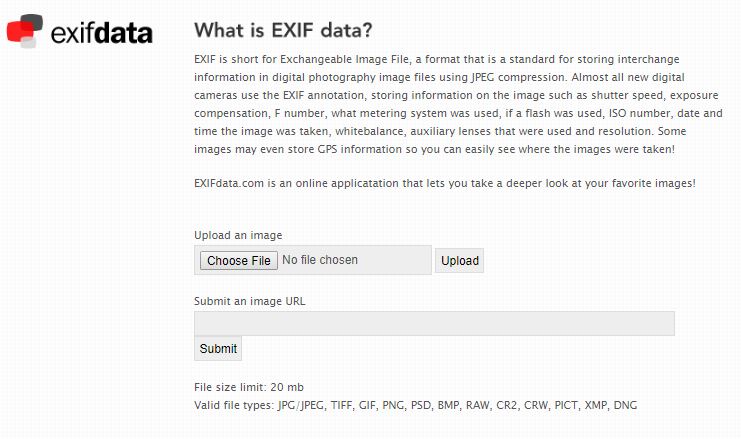

exifdata.com

بصراحه أنا لا أعلم أذا كانت الـExif Tags تعتبر من الـOSINT أم لا لكن بما أنها متاحه للجميع حيث أنه يستطيع أي شخص أن يستخرجها من الصور فلذلك سأعتبرها من الـOSINT .

موقع ExifData كما هو أسمه يمكنك من أستخراج البيانات الموجده في الـExif Tags الموجوده في الصور والتي هي لمعلوماتك عباره عن جميع المواصفات والخصائص التي تكون خاصه بملفات الصور , وتستخدمها جميع كاميرات التصوير الرقمية بالإضافة لجميع الأجهزه الذكية الحديثه , وهي تصف بشكل عام تاريخ إلتقاط الصورة ووقت إلتقاط الصورة ونوع الكاميرا وإصدارها وكذلك وصف للصورة وأيضاً حقوق الصورة ومعلومات أخرى فيمكنا هذا الموقع من أستخراجها بسهوله وستفاجئ عندما تعلم أن هناك كثير من المواقع الكبيره التي لا تهتم بأزاله الـExif Data مثل موقع Google+ .

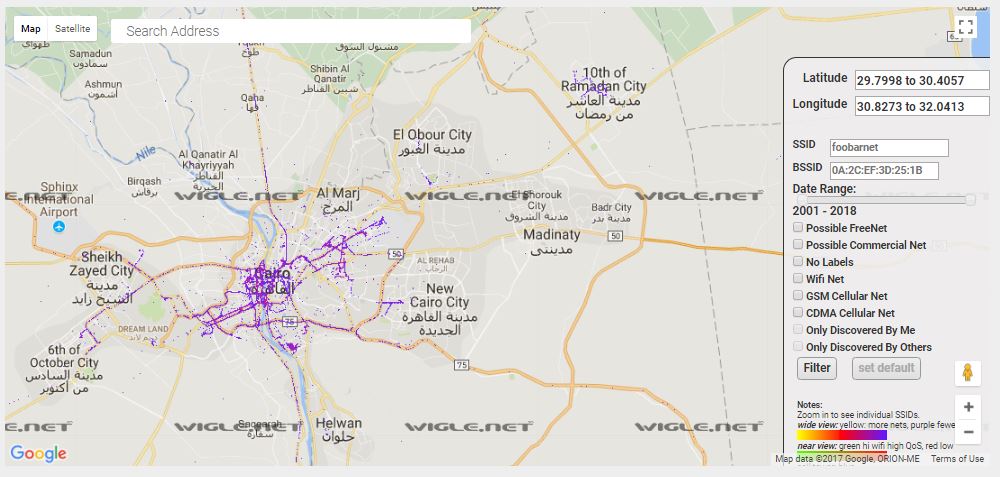

wigle

هل سمعت من قبل عن هجمات الـWarDriving ؟

هو ببساطه وأيجاز شديد هجوم يتكمن في ان تبدأ تتحرك في المنطقه التي أنت فيها بالسياره ومن خلال هاتفك تبدأ بتسجيل كافه الشبكات اللاسلكيه التي تلقطها وربطها بمكانك عن طريق الـGPS وبعد ان تنتهي تقوم بحفظ هذه البيانات بملف وتقوم بفتحه عن طريق Google earth او أي خدمه خرائط وتبدأ في تفقد كافه التفاصيل للشبكات اللاسلكيه التي ألتقطها ومنها تعرف الشبكات المفتوحه والشبكات ذات الحمايه الضعيفه .

يوجد العديد من التطبيقات علي الهاتف التي تمكنك من عمل هذا مثل G-Mon و Wigle ولكن هذا الأخير يمكنك من أن ترسل الشبكات التي ألتقطها الي السيرفر الخاص بهم مما يجعلهم قادرين علي تكوين خريطه لجميع الشبكات الملتقطه من هذا الهجوم من تطبيقهم حول العالم !

المفاجأه أنك تستطيع أن تري هذه الخريطه من علي موقعهم 😀

كما تري في الصوره التي في الأعلي هذه صوره لجزء من مدينه القاهره ومع ملاحظه أن جميع النقط الزرقاء هي الشبكات المسجله علي الموقع.

هكذا نكون قد أنتهينا من المواقع نبدأ الأن في أستعراض الأدوات وهي ليست كثيره مثل المواقع حيث أن هناك مواقع لعمل معظم الذي الأدوات تقوم بعمله :”D

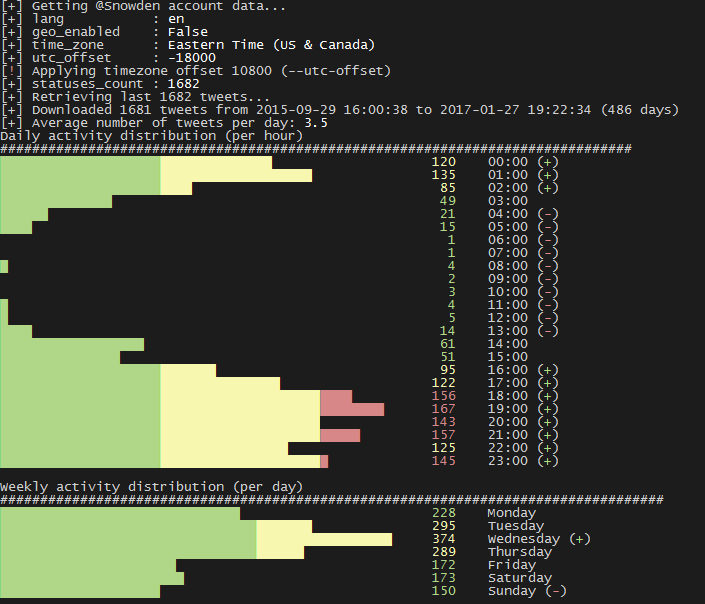

Tweets Analyser

هذه أداه مفيده للغايه تستطيع من خلالها أن تحلل حساب هدفك علي موقع Twitter وتكوين فكره بسيطه عن كيفيه سير يوم هذا الشخص فهي تمكنك من معرفه متوسط النشاط علي تويتر لكل ساعه ولكل يوم ,المنطقه الزمنيه واللغه المختاره علي الحساب , المصادر التي يفتح منها حسابه , الأماكن التي ظهر أنه فيها , أكثر الهاشتاجز المستخدمه وأكثر مستخدمين يقوم بعمل ريتويت لهم وأكثر والصوره التي ترها بالأعلي هي صوره لتحليل حساب أدوارد سنودن بأستخدام الأداه.

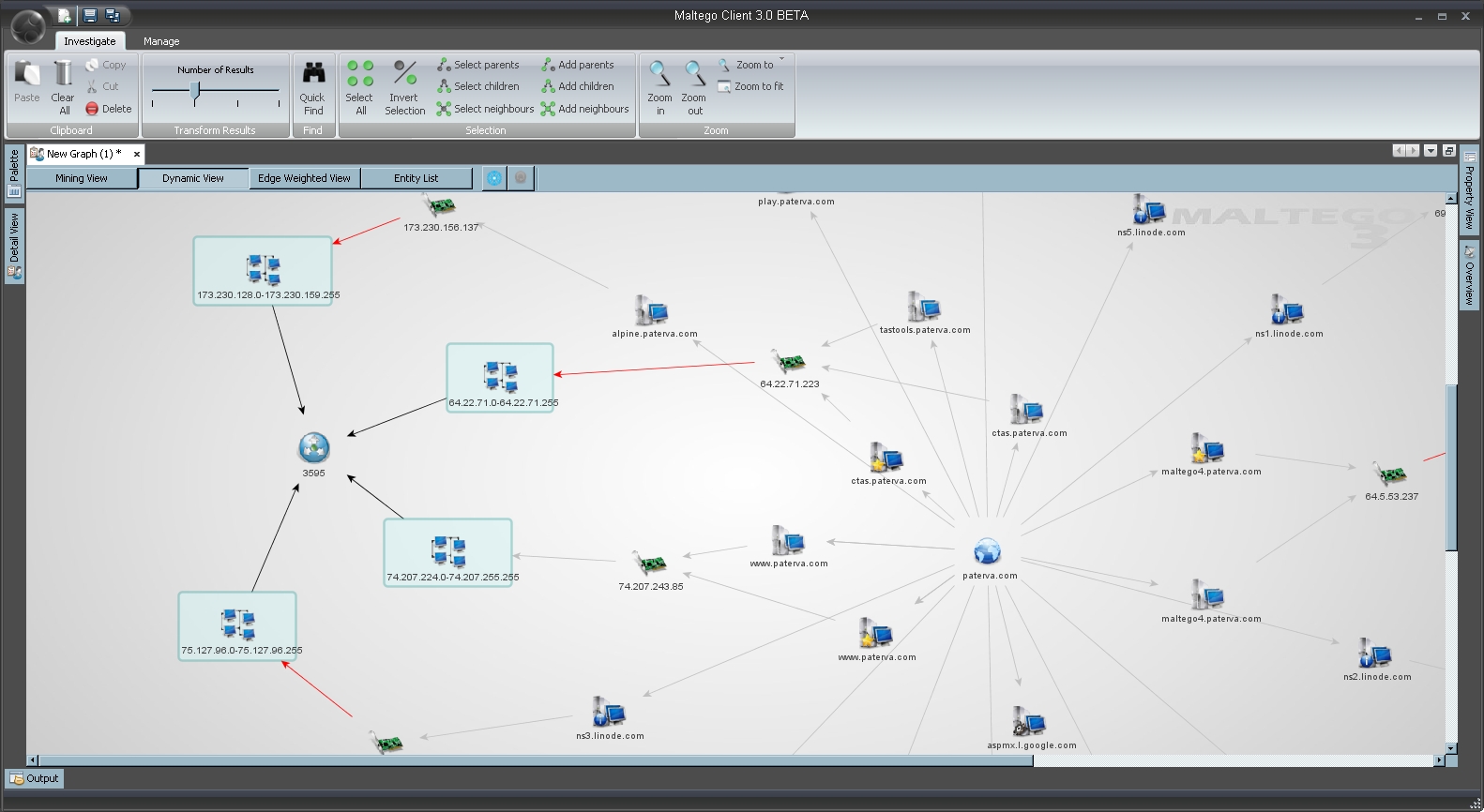

Maltego

ومن منا لا يعلم عملاق جمع المعلومات Maltego ! مالتيجو هي أداه مصنعه خصيصا من أجل جمع المعلومات وهي تقوم بذلك عن طريق أضافات أو Plugins خاصه بالـOSINT وهذه الأضافات يسموها بالـTransforms.

تتيح لك هذه الأداه جمع مختلف المعلومات المهمه عن طريق العديد من الأضافات والتي كل واحده مخصصه لجمع معلومات محدده وعددها يتوقف علي الأصدار الذي تستخدمه ومن ثم تقوم برسم هذه المعلومات في شكل شبكه لتكون سريعه الفهم والربط بين المعلومات بسهوله.

لن أقوم بشرح أستخدامها حتي لا أطيل المقاله أكثر مع أنها سهله الأستخدام لا تحتاج لشرح لكن هنا ستجد أمثله عديده علي أستخدامها وهنا فيديو تعليمي يوضح كيف تكتب الأضافات الخاصه بك أو الـTransforms كما يسموها ويوجد لها العديد من الشروحات علي الأنترنت.

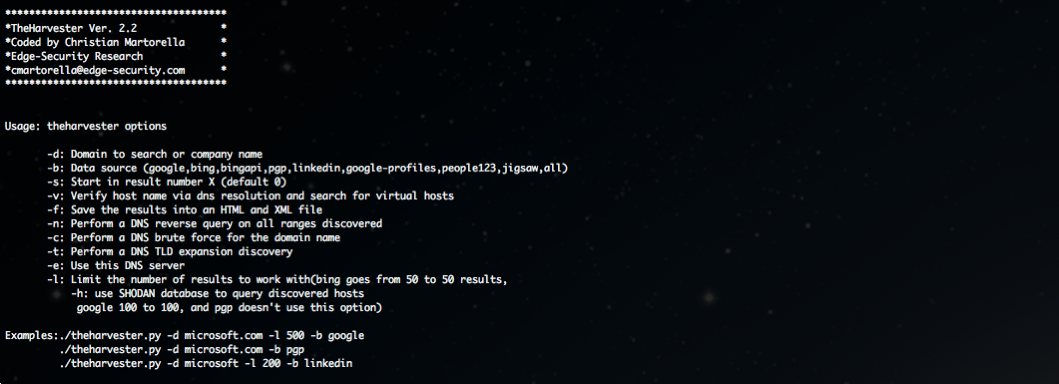

TheHarvester

زاهارفيستر هي أداه من ضمن الأدوات المتميزه وهي مهمتها تتكمن في أن بعد أن تعطيها الشركه الهدف تبدأ في البحث في جميع محركات البحث ومواقع التواصل الأجتماعي وفي شودان والعديد من مصادر المعلومات لأيجاد أيميلات الموظفين بها ,أسمائهم ,المنافذ المفتوحه والعديد من المعلومات عن الشركه وهذا مثال تطبيقي من أحد المواقع في تشغيل الأداه علي موقع ناسا :

DataSploit

هي أداه كبيره ومفيده للغايه تستطيع جمع المعلومات عن طريق أعطائها الموقع ,الأيميل ,أسم المستخدم أو رقم الهاتف تستطيع القرائه عنها أكثر وكيفيه أستخدامها من هنا حتي لا نطيل المقال أكثر.

الأن كيف أحمي نفسي ضد هذه الهجمات أو معظمها ؟

معظم هذه الخطوات تعتبر أجرائات حذريه قد تحميك أو لا تحميك ولكن جميعها تعتمد علي أستخدامك لها

1- لا تستخدم معلوماتك الحقيقه في التسجيل في المواقع ألا اذا كان الامر واجب ووقتها حاول أن تقلل في المعلومات المسجله علي قدر الأستطاعه.

تستطيع أن تستخدم هذا الموقع لتوليد معلومات مزيفه وتستخدم هذا الموقع أو هذا الموقع لتوليد أيميل مؤقت تستخدمه في التسجيل ولقد قمت ببرمجه سكربت بدائي بلغه البايثون ليقوم بهذه المهمه تلقائيا :

import requests ,re ,time ,sys

#Getairmail wrapper

def get_mail():

try:

a = requests.get("http://en.getairmail.com/random")

source = a.text

mail_regex = re.compile('data-clipboard-text=".+?"')

print("\n Temporary email:\n\tEmail\t\t: "+mail_regex.findall(source)[0].split('"')[1] + "\n\tInbox Url\t: " +

a.url)

except :

print("\n\t\t You have been blocked by the website! [ Wait some time before trying again! ]")

time.sleep(1)

#Fakenamegenerator wrapper

def fake_id():

a = requests.get("http://www.fakenamegenerator.com/gen-undefined-undefined-undefined.php")

source = a.text

name = source.split('<div class="address">')[1].split("</h3>")[0].replace("<h3>","").strip()

address = source.split('<div class="address">')[1].split('<div class="adr">')[1].split("</div>")[0].split("<br/>")

[1].strip()

birthday = source.split('<dt>Birthday</dt>')[1].split("</dd>")[0].replace("<dd>","").strip()

age = source.split('<dt>Age</dt>')[1].split("</dd>")[0].replace("<dd>","").strip()

job = source.split('<dt>Occupation</dt>')[1].split("</dd>")[0].replace("<dd>","").strip()

clr = source.split('<dt>Favorite color</dt>')[1].split("</dd>")[0].replace("<dd>","").strip()

car = source.split('<dt>Vehicle</dt>')[1].split("</dd>")[0].replace("<dd>","").strip()

print(""" Fake ID :

\tName\t\t: {0}

\tAddress\t\t: {6}

\tBirthday\t: {1}

\tAge\t\t: {2}

\tWork\t\t: {3}

\tFavorite color\t: {4}

\tVehicle\t\t: {5}""".format(name,birthday,age,job,clr,car,address) )

def profile(n=1):

for i in range(n):

print("- "*10)

fake_id()

get_mail()

try:

profile( int( sys.argv[1] ) )

except:

profile()

2- لا تقم بأستخدام نفس كلمه السر مرتين وقم بأختيار كلمه سر جيده حيث لا تقم فيها بأستخدام أي معلومه تخصك ,تستطيع أختبار قوه كلمه السر الخاصه بك من هنا ضد التخمين وأذا كنت تواجه مشكله في صنع كلمه سر جيده تستطيع أستخدام هذا الموقع وأذا كنت تواجه مشكله في الذاكره ولا تستطيع تذكر كلماتك السريه تستطيع أستخدام أحد برامج أداره كلمات السر مثل Roboform .

3- أخفاء الـUser Agent الخاص بك عن طريق أستخدام أضافات مثل User Agent Switcher علي متصفح جوجل كروم وعلي متصفح فيرفوكس وأخفاء مكانك عن طريق أستخدام برامج الـVPN أو أستخدام بروكسي وأضافات مثل NoScript علي متصفح الفيرفوكس و ScriptBlock علي متصفح الجوجل كروم لمنع أكواد الجافاسكربت من التنفيذ بشكل تلقائي وأضافات مثل Referer Control علي جوجل كروم وRefControl علي فيرفوكس

4- أستخدام خدمه من خدمات مسح الـExif Data لصورك قبل رفعها مثل هذا الموقع

5- قم بأخذ الحذر مما تشاركه علي الأنترنت فحتي المواقع لا تسلم حتي وأن مسحت الموقع يستطيع أي أحد أن يأتي بأخر نسخه له عن طريق Google cache من هنا أو عن طريق موقع archive .

6- فكر مرتين قبل عمل أي شئ!

الي هنا تكون أنتهت مقالتنا أرجوا أن تكونوا قد أستفدتم.

شكرا علي هدا الشرح الجميل والله هدا الموقع كنزمن كنوز الدنيا

That’s what we were waiting for hhhhhh thank you

مقال رائع جداً تسلم يداك

تحياتي موضوع جميل

رائع جدا استمر