مقال : تنفيذ super timeline analysis باستخدام اداة log2timeline

بعد الانتهاء من عملية اخذ صورة من الدليل ( النظام الذي سوف يتم تحليله جنائيا) تبدا مرحلة تحليل النظام بأنشاء تسلسل زمني للاحداث في النظام . هذه المرحله مهمه جدا ومفيده لمعرفة التسلسل الزمني للتعديلات التي حصلت للنظام والملفات من اضافة وتعديل وحذف بشكل يمكنك تحليله هذه الطريقة تسمى time line analysis كنا قد وضحناها في فيديو سابق . التسلسل الزمني للملفات يتم انشائه باستخدام بعض الادوات التي تقوم باستخراج metadata من الملفات ( inode في لينكس او سجلات MFT في وندوز ) ثم يتم حفظ هذه البيانات وترتيبها وتحليلها . الهدف هو انشاء تسلسل زمني يمكن الاطلاع عليه ومعرفه اخر الملفات التي حصل لها تغييرات في النظام , يمكن عمل هذا النوع من التحليلات باستخدام ادوات مجانيه و مفتوحه المصدر مثل SIFT .

في 2010 , الباحث الامني Kristinn Gudjonsson قام بنشر ورقة في reading room في موقع SANS عن طريقة لبناء تسلسل زمني تدعى super timeline باستخدام اداة اسمها log2timeline , الطريقة نوعا ما اكثر من مجرد جمع معلومات metadata من الملفات , حسب ما نشره Kristinn العملية تعتمد على مجموعه من artifacts لأستخراج التسلسل الزمني للاحداث في النظام ليس فقط metadata . لعمل التحليل يمكن استخدام اداة log2timeline والتي كانت مكتوبة بلغة perl .

الاداة تم تطويرها بحيث يمكن المشاركة والاضافة لها مهام اخرى عن طريقة اضافات خاصة تقوم بتحليلات لملفات معينة على سبيل المثال .

حاليا الاداة تم تطويرها ووضعها في بيئة عمل اسمها Plaso مكتوبة بلغة البايثون وتم اضافة اداوات اخرى ايضا .

دعونا نقوم بأنشاء تسلسل زمني لنظام وندوز اكس بي , هذا الجهاز تم اصابته بملف خبيث يدعى w32/Morto , سوف يتم استخدام SIFT في التحليل.

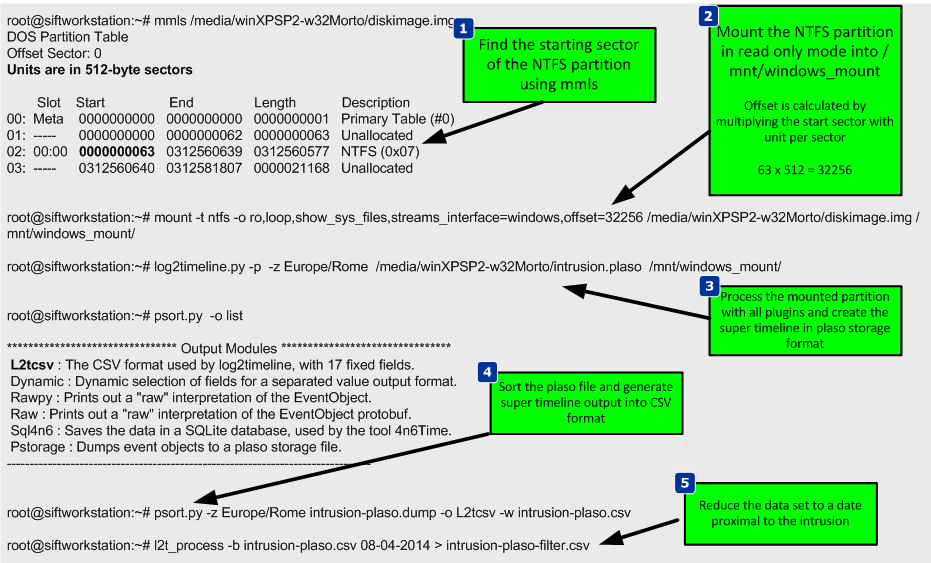

خمس خطوات للقيام بالعملية موضحه في الصورة التاليه :

قمنا باستخدام اداة log2timeline.py والتي جزء من مشروع Palso suite .

الخطوات حسب الترقيم في الصورة كالتالي :

1- قمنا بإبجاد الـ starting sector لقرص NTFS الخاص بالجهاز باستخدام اداة mmls

2- قمنا بعمل mount في وضع القراءة فقط .

3- استخدمنا اداة log2timeline لانشاء ملف التسلسل الزمني للملفات

4- ترتيب الاحداث الزمنيه وحفظها في ملف CSV

5- استخدمنا امر l2t_process لمعالجة ملف CSV بعد انشائه باداة log2timeline

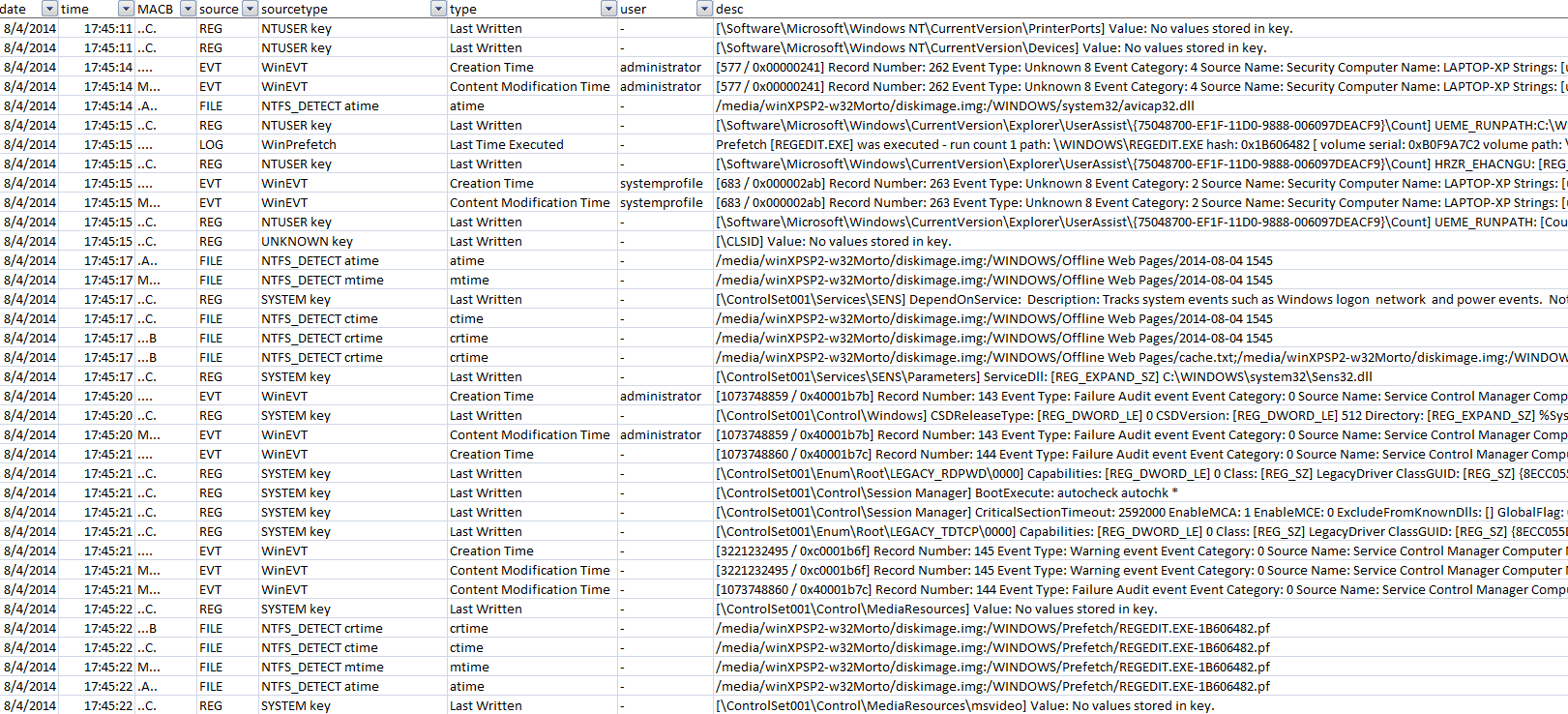

الان اصبح لدينا ملف يحتوي على معلومات عن التسلسل الزمني لكل الملفات ويمكننا البدء في عملية التحليل

العملية سهلة للغاية ويمكن عملها لكل انظمه وندوز , الان لديك مصدر معلومات يدلك على الاحداث التي حصلت للنظام في وقت معين , يمكنك الاطلاع على على دليل اداة log2timeline من هنا ومعرفة المزيد عن هذ النوع من التحليلات .

ترجمة : لمقال FORENSICS EVIDENCE PROCESSING – SUPER TIMELINE