أمن وحماية الهواتف الذكية

-

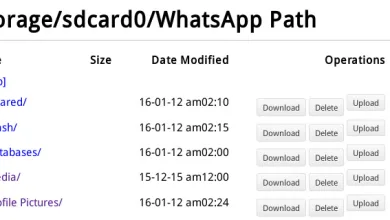

مقال : تخزين التفضيلات الخاصه بتطبيقات الاندرويد بشكل غير امن

في المقالة السابقة، ناقشنا تقنيات شائعة لكيفية فحص التطبيقات للاجهزه التي تم عمل لها روت واكتشاف ذلك ثم كيف يمكن…

أكمل القراءة » -

مقال : نظرة على طرق كشف الرووت على جهاز الأندرويد

في هذه المقالة سوف نلقي نظرة على الطرق المستخدمه من قبل مطوري نظام الأندرويد للكشف على الجهاز الذي يعمل عليه…

أكمل القراءة » -

مقال : تحليل ذاكرة التطبيقات في نظام الأندرويد

في هذه المقالة سوف نشرح عن كيفية إلتقاط صورة لذاكرة تطبيق معين بإستخدام ميزة إالتقاط الصور لـ Android Studio’s heap…

أكمل القراءة » -

مقال : هجمات Content Provider Leakage على تطبيقات الاندرويد

في المقالة السابقة، ناقشنا كيف يستغل المهاجمون مكونات الانشطة الضعيفة وسبل تأمينها. وفي هذه المقالة، سوف نناقش “تسرب مزود المحتوى…

أكمل القراءة » -

مقال : استغلال وتأمين مكونات تطبيقات الأندرويد

يعد أمن تطبيقات الهاتف المحمول واحد من أهم القضايا في المجال الأمني ، حيث أن مسألة الأمن تعتبر حقا مصدر…

أكمل القراءة » -

مقال : التجسس على طلبات HTTP للهواتف بإستخدام Wireshark

اليوم سوف نتعرف على كيفية التجسس وكشف طلبات HTTP بإستعمال خدمة في نظام تشغيل Windows وأداة Wireshark وكيفية الإستفادة منها. الشرح هناك خدمة…

أكمل القراءة » -

مقال : ما هو تشفير End to end encryption – E2EE

هو نظام اتصال مشفر يسمح فقط لطرفي الاتصال برؤية وقراءة الرسائل المشفرة ولا يمكن التنصت على المراسلة ولا يمكن رؤيتها…

أكمل القراءة » -

مقال: استغلال ثغرة في متصفح Mercury على نظام الأندرويد

يوجد العديد من الثغرات التي ظهرت في الأونة الأخيرة لتصيب العديد من التطبيقات التي تعمل على نظام الأندرويد، في…

أكمل القراءة » -

مقال: استغلال ثغرة MasterKey على أنظمة الأندرويد

تحدثت من قبل عن أن نظام الأندرويد يتبع نظام معين في عملية التوثيق (Signing) للتطبيقات وذلك يحدث من خلال Cert…

أكمل القراءة » -

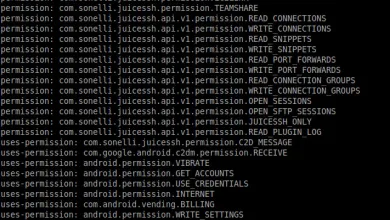

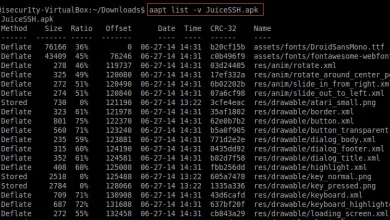

مقال : الاستفادة من أداة AAPT في اختبار اختراق تطبيقات الأندرويد

تحدثنا كثيرًا عن الأندرويد والأدوات التي يمكن أن تتعامل معه ومع التطبيقات أيضًا. وما زال هناك الكثير الذي يجب أن…

أكمل القراءة » -

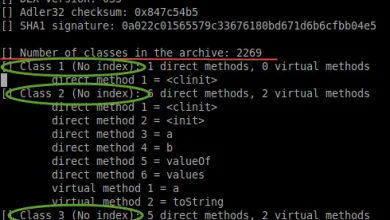

مقال: اكتشاف نوع حماية الكود التي يستخدمها تطبيق الأندرويد

موضوعنا اليوم بسيط ولكن مهم، فخلال عملنا في اختبار اختراق تطبيقات الأندرويد يجب علينا أن نتأكد من إن كان التطبيق…

أكمل القراءة »