مقال : دليل مبسط للتعامل مع الأدلة الرقمية

تتواجد الأجهزة الرقمية في كل مكان في عالمنا اليوم، مما يساعد الأشخاص على التواصل محليا وعالميا و بسهولة. معظم الناس يعتقدون على الفور ان أجهزة الكمبيوتر والهواتف المحمولة وشبكة الإنترنت هي المصدر الوحيد للأدلة الرقمية، ولكن بالحقيقة إن أي قطعة من التكنولوجيا تقوم بمعالجة المعلومات يمكن استخدامها بطريقة إجرامية. على سبيل المثال، فإن الألعاب المحمولة باليد يمكن أن تحمل رسائل مشفرة بين المجرمين وحتى احدث الأجهزة المنزلية، مثل الثلاجة و تلفاز, يمكن إستخدامها لتخزين وعرض وتبادل الصور غير القانونية . لذلك من المهم ان يكون المختصين قادرين من التعرف وإستغلال الأدلة الرقمية المحتملة بشكل صحيح.

وتعرف الأدلة الرقمية على أنها معلومات وبيانات ذات قيمة يتم نقلها او استلامها عن طريق جهاز إلكتروني وتستخدم في التحقيقات. ويمكن الحصول على هذا الدليل عندما يتم مصادرة الأجهزة الإلكترونية وحفظها ليتم فحصها.

بعض من خصائص الأدلة الرقمية :

- تكون كامنة (خفية)، مثل بصمات الأصابع أو أدلة الحمض النووي.

- تجتاز حدود الولاية القضائية بسرعة وسهولة.

- يمكن أن تتغير وتتضرر أو تتدمر بجهد قليل.

- يمكن أن تكون حساسة للوقت.

هناك العديد من مصادر الأدلة الرقمية، وفي هذا المقال قسمت مصادر العثور على الأدلة إلى ثلاث فئات شرعية و رئيسية:

أجهزة الكمبيوتر: الأجهزة المعتمدة على الإنترنت، وغير المعتمدة على الإنترنت ، والأجهزة النقالة. هذه المناطق تكون مليئة بالأدلة, وأدوات اخرى ذات صلة .

مبادئ الأدلة الرقمية:

تسمى المعلومات المخزنة إلكترونيا بالمعلومات “الرقمية” لأنه يتم تقسيمها إلى أرقام .اي وحدات ثنائية تكون على صيغة (1) و (0)، التي يتم حفظها وإسترجاعها بإستخدام مجموعة من التعليمات تدعى البرمجيات أو اكواد. اي نوع من المعلومات او الصور او الكلمات او جداول البيانات يمكن إنشائه وحفظه باستخدام هذه النوع من التعليمات. إيجاد واستغلال الأدلة المحفوظة بهذه الطريقة يعتبر مصدراً للأدلة الجنائية والتي تتغير بإستمرار مع تطور التكنولوجيا.

الإنترنت : إن إطلاق شبكة الإنترنت أو الشبكة العالمية في منتصف عام 1990 كان مبشرا بظهور “عصر الوصول”. حيث وللمرة الأولى يمكن للأفراد من خارج العالم الأكاديمي إستخدامها للتواصل مع الآخرين (وأجهزة الكمبيوتر الخاصة بهم) بطريقة جديدة. قام الإنترنت بفتح الوصول إلى عالم من المعلومات والموارد، ولكنه أيضا وفر سبيلا لمرور الصور والمعلومات الغير قانونية بالإضافة للتجسس.

بسبب القدرة على الوصول العالمي إلى المعلومات وأجهزة الكمبيوتر الأخرى تمكن والمجرمين من استخدام هذا الوصول في إقتحام النظم المالية والاتصالات، والشركات الكبرى والشبكات الحكومية وذلك لسرقة الأموال والهويات والمعلومات، أو لتخريب الأنظمة.

إن اهم و أكبر التحديات التي تواجه المحققين، والمختبرات والكوادر الفنية في جرائم الإنترنت هي فهم كيفية سير هذه العملية والبقاء على إطلاع وثيق بآخر التطورات في البرمجيات وتكنولوجيا التتبع.

كيفية العمل : يصبح أي جهاز كمبيوتر متصل بموفر خدمة إنترنت (ISP) جزء من شبكة مزود خدمة الإنترنت، سواء كان جهاز كمبيوتر واحد أو جزء من الشبكة المحلية(LAN)) في مكان العمل. كل مزود خدمة (ISP) يتصل بشبكة أخرى وهكذا. وبهذه الطريقة فإن شبكة الإنترنت حرفيا عبارة عن مجموعة من الشبكات حيث يمكن إرسال واستقبال المعلومات من اي نقطة على شبكة الإنترنت إلى أي نقطة أخرى. هذه المجموعة العالمية من الشبكات لا يوجد لديها ‘مالك’ أو شبكة مسيطرة بشكل عام، لذلك تعمل مثل المجتمع بكل الايجابيات والسلبيات التي قد تتواجد في أي مجتمع آخر.

أجهزة الكمبيوتر: في أواخر عام 1970 ، قام الموظفين في شركة Flagler Dog Track بولاية فلوريدا بإستخدام الكمبيوتر لإنشاء وطباعة تذاكر فوز مزورة. هذا ما دفع فلوريدا إلى سن أول قانون في جرائم الحاسوب، حيث ان هذا القانون نص على ان اي إستخدام غير مصرح به للوسائل المحوسبة يعتبر جريمة . وبعدها تبعه ظهور القوانين الفيدرالية في عام 1984.

ولا تزال جرائم الكمبيوتر مشكلة نامية في القطاعين العام والخاص على حد سواء. إن جهاز كمبيوتر واحد يمكن أن يحتوي على أدلة لوجود نشاط إجرامي يجري على شبكة الإنترنت، أو يمكن ان يكون في جهاز الكمبيوتر نفسه، مثل المواد الإباحية، والتعدي على حقوق المؤلف والابتزاز والتزوير وأكثر من ذلك بكثير. تتواجد الأدلة الرقمية على القرص الصلب والمعدات والطرفية الثابتة للكمبيوتر، بما في ذلك الوسائط القابلة للإزالة.

الأجهزة المحمولة : على الرغم من استخدام الأجهزة المحمولة لنقل الصوت بإستخدام البث الإذاعي(the Walkie- Talkie) منذ عام 1940، الا ان النسخة الأولى من ما نسميه الآن الهاتف الخليوي لم يتم اختراعها حتى 1980. إستخدم الهاتف الخليوي في جميع أنحاء العالم وبلغ ذروته في عام 1990، وبحلول نهاية عام 2009 بلغت الاشتراكات الخليوية 4.6 مليار اشتراكا خليويا . توسعت ظاهرة الهاتف الخليوي والتكنولوجيا اللاسلكية لتشمل العديد من أنواع الأجهزة المحمولة مثل أجهزة الكمبيوتر اللوحية و ألعاب الفيديو المحمولة باليد.

سابقاً كانت تستخدم الأجهزة الخليوية للاتصالات الصوتية فقط، اما اليوم اصبحت تستخدم أيضا لالتقاط الصور الرقمية والأفلام، وإرسال الرسائل الفورية، وتصفح شبكة الإنترنت، وتنفيذ العديد من المهام كجهاز كمبيوتر تماماً. إن الأجهزة المحمولة تسمح للمجرمين المشاركة في مجموعة متنوعة و متزايدة من الأنشطة كما وتمكن من تتبع كل خطوة وكل رسالة. لذلك فإن خاصية التتبع تحول الأجهزة المحمولة إلى أدلة رئيسة في كثير من الحالات.

لماذا ومتى تستخدم الأدلة الرقمية ؟

يمكن ان تستخدم الأدلة الرقمية في أي تحقيق جنائي خطير مثل القتل والاغتصاب والمطاردة، سرقة السيارات والسطو والاعتداء على الأطفال أو الاستغلال والتزوير والابتزاز، والقمار، والقرصنة، وجرائم الملكية والإرهاب. تعد المعلومات التي تسبق وتلي وقوع الجريمة مصدراً هاماً ، على سبيل المثال، إذا كان المجرم يستخدم برنامج على شبكة الإنترنت مثل Google Maps أو street view قبل حدوث الجريمة؛ أو نشر سلع مسروقة وقام بعرضها للبيع على Craigslist أو E-Bay أو قام بالتواصل عبر رسائل نصية مع شركائه للتخطيط لجريمة أو لتهديد شخص. يمكن أن ترتكب بعض الجرائم من خلال الوسائل الرقمية، مثل قرصنة الكمبيوتر والاحتيال الاقتصادي أو سرقة الهوية.

في أي من هذه الحالات، يتم ترك تعقب اثر المعلومات الإلكترونية لفريق التحقيق لفهمها وإغتنامها وإستغلالها . كما هو الحال مع أي ادلة يتم جمعها فإن إتباع الإجراءات المناسبة أمر بالغ الأهمية، وسوف يسفر عن بيانات أكتر قيمة. إن عدم إتباع الإجراءات المناسبة يمكن أن يؤدي إلى فقدان او تلف الأدلة ، أو جعلها غير مقبولة في المحكمة.

كيف يتم ذلك؟

الأدلة التي يمكن جمعها رقميا

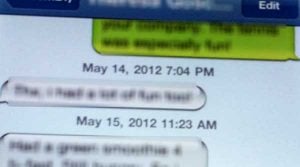

وثائق الكمبيوتر ورسائل البريد الإلكتروني والرسائل النصية والفورية، والمعاملات، والصور وتواريخ الإنترنت هي أمثلة على المعلومات التي يمكن جمعها من الأجهزة الإلكترونية واستخدامها بشكل فعال جدا كدليل. على سبيل المثال، الأجهزة المحمولة تستخدم أنظمة النسخ الأحتياطي المبنية على الأنترنت، والمعروفة أيضا باسم “cloud”، التي توفر لمحققي الجنائيات الوصول إلى الرسائل نصية والصور التي التقطت من هاتف معين. هذه الأنظمة تبقى في المتوسط 1500-1000 أو أكثر من أخر الرسائل النصية التي تم إرسالها وتلقيها من ذاك الهاتف.

وبالإضافة إلى ذلك، فإن العديد من الأجهزة المحمولة تقوم بتخزين معلومات عن المواقع التي سافر اليها الجهاز ووقت تواجده هناك. للحصول على هذه المعلومات، يمكن للباحثين الوصول إلى ما معدله 200 من المواقع التي تم الوصول إليها مؤخراً من قبل الجهاز المحمول. ويمكن لأنظمة الملاحة عبر الأقمار الصناعية وراديو الأقمار الصناعية في السيارات توفير معلومات مماثلة. حتى ان الصور المنشورة في وسائل الاعلام الاجتماعية مثل الفيسبوك قد تحتوي على معلومات الموقع.

الصور التي التقطت بأجهزة تدعم نظام تحديد المواقع العالمي (GPS) تحتوي ملف بيانات يظهر متى واين بالضبط تم التقاط الصورة. ومن خلال الحصول على استدعاء لحساب جهاز محمول معين، يمكن للمحققين جمع قدراً كبيراً من الأحداث المتعلقة بالجهاز والشخص الذي يستخدمه .

من الذي يقوم بإجراء التحليل

ووفقا للمعهد الوطني للعدالة “National Institute of Justice”, فإنه يجب فحص الأدلة الرقمية من قبل أولئك المدربين خصيصا لهذا الغرض فقط. بالإضافة لتوفر مجموعة واسعة من الأجهزة الإلكترونية المستخدمة اليوم ومواكبة تغيراتها السريعة ، ان المواكبة يمكن ان تكون صعبة جدا لتنفيذ القانون المحلي. العديد من الوكالات لم يكن لديها خبير في الأدلة الرقمية ، وإذا كان لديها ، فإن الضابط قد يكون متخصص في الهواتف المحمولة ولكن ليس وسائل الاعلام الاجتماعية أو الاحتيالات البنكية. و قد يكون المحقق قادرا على الدخول إلى موقع e-Bay والبحث عن الممتلكات المسروقة ولكنه غير قادر على التقاط الرسائل النصية وتواريخها في الهاتف الخليوي ويمكن أن يدمر الأدلة اذا حاول الحصول عليها . العديد منهم يختصون بمجال معين ويبذلون ما في وسعهم، ولكن لا يوجد مسار واحد إلى مؤهلات الأدلة الرقمية كما ان الشهادات ليست موحدة في جميع أنحاء البلاد. إن عملية دمج تقنيات الضبط الرقمية أصبحت أكثر انتشارا في تدريب فريق الإستجابة.

محققو شهادة وسائل الإعلام الرقمية هم المحققين الذين لديهم العلم والتدريب والخبرة لاستغلال هذه الأدلة الحساسة بشكل صحيح. مما يدل، انه لا يوجد هيئة تصديق واحدة، ويمكن لبرامج الشهادة أن تحتوي على دورات دراسية مختلفة. وبصفة عامة، وقد أثبتت هؤلاء المهنيين الكفاءات الأساسية في إجراءات ما قبل الفحص والقضايا القانونية، وتقييم وسائل الإعلام والتحليل، واستعادة البيانات، وتحليل معين من البيانات المستردة والوثائق والتقارير، وعرض النتائج. حين لا يطلب شهادة من المحققين في معظم الوكالات، قد أصبحت أصلاً قيما على نطاق واسع وعدد محققي الشهادة سيزداد ويتم منح شهادة Vendor-neutral

من خلال مجلس الجنايات الرقمي (DFCB) وهو منظمة تصديق مستقلة لفاحصي الأدلة الرقمية، وأكاديمية جنايات الكمبيوتر الوطنية في المعهد العالي للجرائم التكنولوجية و بعض الكليات.

معظم الدول لديها مختبر واحد على الأقل أو قسم للجنايات الرقمية ومجموعة متنوعة من فرق العمل بما في ذلك جرائم الإنترنت ضد الأطفال (ICAC)، وفرق العمل المشتركة لمكافحة الإرهاب (JTTF) والمخدرات وجرائم الملكية. وتضم هذه القوات ضباط التدريب المتخصصين ، بما في ذلك البحث والحجز واستغلال الأدلة الرقمية لأنها تتعلق بمجال خبرتهم. وكالات والمحققين يجب أن تعمل معا لضمان أعلى مستوى من الأمن واستخدام معالجة الأدلة . يمكن لمكتب التحقيقات الفيدرالي (FBI ) في الولايات المتحدة تقديم المساعدة في بعض المجالات الخاصة.

كيف يتم جمع الأجهزة الرقمية

كما يعلم اي شخص أسقط هاتفه الخليوي في بحيرة أو اتلف جهازه الكمبيوتر بسب عاصفة رعدية او حركة ما، أن المعلومات المخزنة رقميا حساسة للغاية ويمكن فقدانها بسهولة. لذلك وجدت بعض الممارسات العامة، والتي وضعت من قبل منظمات مثل SWGDE وNIJ ,، لإستخدام الاجهزة والحواسيب بشكل صحيح. فبمجرد ان يتم تأمين موقع الحادث وإعطاء السلطة القانونية لإستخدام الأدلة يمكن جمع الأجهزة. وينبغي ان تؤخذ كلمات السر و الرموز أو PINs من الأفراد المعنيين إن أمكن، بالإضافة الى الشواحن والكوابل والاجهزة الطرفية واي ادلة ارشادية مرتبطة بها، يتم فحص وسائل التخزين المحمولة، والهواتف النقالة، والأقراص الصلبة، وما شابه ذلك باستخدام أدوات وتقنيات مختلفة، وهذا غالبا ما يتم القيام به في المختبرات المتخصصة.

ان المستخدم الأول بحاجة الى الاعتناء بالأجهزة الرقمية بشكل خاص بالإضافة إلى الإجراءات المعتادة لجمع الأدلة وذلك لمنع التعرض لأشياء مثل درجات الحرارة القصوى، الكهرباء الساكنة والرطوبة.

جمع الأجهزة المحمولة

ينبغي إيقاف تشغيل الأجهزة على الفور وازالة البطاريات ، إذا كان ذلك ممكنا. إيقاف تشغيل الهاتف يحافظ على معلومات مواقع تنقل الهاتف وعلى سجلات المكالمات، ويوقف عملية استغلال الهاتف، والتي يمكن أن تغيير البيانات الموجودة على الهاتف. بالإضافة الى أنه إذا كان الجهاز مضبوطا على أمر التدمير عن بعد يمكن استخدامه دون معرفة المحقق بذلك . فبعض الهواتف لديها نسق تلقائي لتشغيل الهاتف للحصول على التحديثات، وهذا من شأنه أن يضر البيانات، وبالتالي إزالة البطارية هو الحل الأمثل.

إذا كان لا يمكن إيقاف تشغيل الجهاز، يجب عزله عن برج الإرسال من خلال وضعه في bag Faraday أو اي مادة عازلة اخرى، وتعين وضع الطيران، أو القيام بتعطيل خاصية ال WI-FI ، وتقنية ال Bluetooth أو أي نظام إتصالات أخر . يجب وضع الأجهزة الرقمية في اكياس مقاومة للكهرباء الساكنة مثل أكياس الورق أو مغلفات البطاقات البريدية و الورق المقوى. وينبغي تجنب الاكياس البلاستيكية لأنها يمكن أن تنقل الكهرباء الساكنة، أو تسمح بحدوث التكاثف أو تسرب الرطوبة.

في حالات الطوارئ أو الحالات التي تهدد الحياة، فإن معلومات الهاتف يمكن ازالتها وحفظها في مكان الحادث، ولكن يجب توخي الحذر الشديد في وثائق العمل والحفاظ على البيانات.

عند إرسال الأجهزة الرقمية إلى المختبر، يجب على المحقق أن يشير إلى نوع المعلومات المطلوبة ، على سبيل المثال أرقام الهواتف و سجلات المكالمات من الهاتف الخليوي، أو البريد الإلكتروني و الوثائق و رسائل الكمبيوتر و الصور التي على الأقراص.

جمع أجهزة الكمبيوتر والمعدات

لمنع تغيير الأدلة الرقمية خلال عملية الجمع يجب على فريق الإستجابة توثيق أي نشاط على جهاز الكمبيوتر أوالمكونات و الأجهزة عن طريق إلتقاط صور وتسجيل أية معلومات على الشاشة. يمكن للمختص تحريك الفأرة (Mouse ) (دون الضغط على الأزرار) لتحديد إذا كان هناك شيء على الشاشة. إذا كان الكمبيوتر في وضع التشغيل، فينصح وبشدة استدعاء خبير بالجنايات الإلكترونية حيث انه يمكن فقدان الإتصال بالنشاط الإجرامي اذا تم إيقاف تشغيل جهاز الكمبيوتر. إذا كان الكمبيوتر في وضع التشغيل ولكنه بدأ بتشغيل برنامج تخريبي (لتنسيق او حذف او إزالة و محو المعلومات)، فيجب فصل الطاقة الكهربائية عن جهاز الكمبيوتر على الفور للحفاظ على ما تبقى على الجهاز.

البيئات المكتبية تجعل عملية جمع الادلة أصعب وذلك بسبب الشبكات، واحتمال فقدان الأدلة والمطلوبات خارج وكالة التحقيق الإجرامي. على سبيل المثال، إذا تم ايقاف تشغيل الخادم فان العملاء في الخارج لن يتمكنوا من استخدام الخدمات المقدمة لهم، وفقدان الخدمة للعميل قد يكون مضرا للغاية. وبالإضافة إلى ذلك، ينبغي جمع المعدات المكتبية التي يمكن أن تحتوي على أدلة مثل آلات النسخ، والماسحات الضوئية والكاميرات الأمنية وأجهزة الفاكس وأجهزة الاستدعاء و وحدات هوية المتصل.

قد تجمع أجهزة الكمبيوتر المغلقة ايضا كأدلة وفقا لإجراءات الوكالة المعتادة للأدلة الرقمية .

كيف وأين تجري عملية التحليل

استغلال البيانات في المختبر:

بمجرد إرسال الأدلة الرقمية إلى المختبر، فإن المحللين المؤهلين يقومون باتخاذ الخطوات التالية لاسترداد البيانات وتحليلها:

- منع التلوث (Prevent contamination) : من السهل أن نفهم حدوث التلوث في مختبر الحمض النووي أو في مسرح الجريمة، ولكن الأدلة الرقمية لديها مشاكل مماثلة والتي يجب منعها من قبل ضابط جمع الادلة . قبل تحليل الأدلة الرقمية، يتم إنشاء صورة او نسخة من العمل من جهاز التخزين الأصلي. وعند جمع البيانات من جهاز المشتبه به، يجب أن يتم تخزين نسخة على شكل آخر من أشكال الوسائط للحفاظ على النسخة الأصلية. يجب على المحللين استخدام وسائط التخزين “النظيفة” لمنع التلوث أو إدخال بيانات من مصدر آخر. على سبيل المثال، إذا قام المحلل بوضع نسخة من الجهاز المشتبه به على قرص مضغوط يحتوي بالفعل على المعلومات، يمكن تحليل تلك المعلومات كما لو كانت على الجهاز المشتبه به. على الرغم من ان وسائط التخزين الرقمية مثل وسائط التخزين المتنقلة وبطاقات البيانات قابلة لإعادة الاستخدام الا ان محو البيانات ببساطة واستبدالها بأدلة جديدة ليس كافيا. فإن وحدة التخزين المستهدفة يجب أن تكون جديدة، أو إذا كانت مستخدمة، يجب أن يتم “محو” محتواها بشكل جنائي قبل استخدامها. هذا يزيل كل المحتويات، المعروفة وغير المعروفة، من الوسائط .

- عزل الأجهزة اللاسلكية (Isolate Wireless Devices ) : ينبغي ان يتم دراسة الهواتف المحمولة والأجهزة اللاسلكية الأخرى في البداية في غرفة العزل، إذا كانت متوفرة. هذا يمنع الإتصال بالشبكات ويحافظ على الأدلة الأصلية قدر الإمكان. يمكن فتح حقيبة Faraday داخل الغرفة وبعدها يستخدم الجهاز، بما في ذلك معلومات الهاتف، ومعلومات لجنة الاتصالات الفيدرالية (FCC) ، وبطاقاتSIM وما إلى ذلك. يمكن توصيل الجهاز ببرامج التحليل من داخل الغرفة. إذا لم يكن لدى الوكالة غرفة معزولة، فإن المحققين عادة يضعون الجهاز في حقيبة فاراداي ويقومون بضبط الهاتف على وضع الطيران لمنع الإستقبال.

- تثبيت برنامج حظر الكتابة Install write-blocking software ) : لمنع أي تغيير في البيانات الموجودة على الجهاز أو الوسائط، فإن المحلل يقوم بتثبيت برنامج يحظر الكتابة على نسخة العمل بحيث يمكن الإطلاع على البيانات ولكن لا يمكن تغير أو إضافة أي شيء.

- إختيار طرق إلاستخراج ( Select extraction methods ) : حالما يتم إنشاء نسخة العمل، سوف يقوم المحلل بتحديد نوع واستخدام الجهاز ومن ثم يحدد برمجيات الاستخراج المصممة بهدف تحليل البيانات ‘parse the data” أو عرض محتوياته.

- إرسال الاجهزة أو الوسائط الأصلية لفحص الأدلة التقليدي : عندما تتم إزالة البيانات، يتم إرسال الجهاز مرة أخرى إلى الأدلة. قد يكون هناك حمض نووي أو أثر، أو بصمة، أو غيرها من الأدلة التي يمكن الحصول عليها من ذلك، ويمكن للمحلل الرقمي الآن العمل بدونها.

- المضي قدما في التحقيق(Proceed with investigation ) : عند هذه النقطة، يقوم المحلل بإستخدام البرامج التي تم اختيارها لعرض البيانات. ليكون قادراً على رؤية كل الملفات الموجودة على القرص،و معرفة ما إذا كانت هناك مناطق مخفية، وحتى يكون قادراً على استعادة تنظيم الملفات والسماح بعرض المناطق المخفية و حذف الملفات المرئية أيضاً ، طالما أنه لم يتم كتابة بيانات جديدة عليها. جزئياً فإن الملفات المحذوفة يمكن أن تكون ذات قيمة أيضا.

الملفات على جهاز كمبيوتر أو أي جهاز آخر ليست هي الأدلة الوحيدة التي يمكن جمعها. قد يعمل المحلل على نطاق أوسع من الجهاز لإيجاد الأدلة التي تتواجد على شبكة الإنترنت بما في ذلك غرف الدردشة، والرسائل الفورية، والمواقع والشبكات الأخرى من المشاركين أو المعلومات. باستخدام نظام عناوين الإنترنت، والمعلومات في عناوين البريد الإلكتروني، أوقات الطوابع على الرسائل والبيانات المشفرة الأخرى، ويمكن للمحلل جمع سلاسل التفاعلات معا لتقديم صورة عن النشاط.

الأسئلة الأكثر شيوعا FAQs

أي نوع من النتائج يمكن توقعه من تحليل الأدلة الرقمية؟

إذا تم إجراء جمع الأدلة وتحليلها بشكل صحيح، يمكن للمحققين تأمين المعلومات التي يمكن أن تدعم مطالب الأنشطة الجنائية من خلال تبادل الحوارات و الرسائل والصور والوثائق. وعموما فإن المحقق يقدم جميع الوثائق الداعمة، ويسلط الضوء على المعلومات ذات الصلة، بالإضافة الى تقرير مفصل فيه كل ما تم القيام به لاستخراج البيانات. كما هو الحال مع الأدلة من الأنواع الأخرى، تعد سلسلة الحفظ والتجميع المناسب وتقنيات الاستخراج حاسمة بالنسبة لمصداقية الأدلة ويجب أن تكون موثقة جيدا.

ما هي حدود الأدلة التي يمكن الحصول عليها من الأجهزة الرقمية؟

إن حدود التحقيق تأتي في المقام الأول بسبب أنظمة التشفير والملكية التي تتطلب فكها حتى نتمكن من الوصول إلى البيانات، على عكس ما يصور في برامج الجرائم التلفزيونية الشهيرة، فإن فك كلمة مرور مشفرة يمكن أن يستغرق وقتا طويلا جدا، حتى مع وجود برمجيات متطورة.

يوجد هناك كل من القيود القانونية والتقنية في هذا المجال من التحقيق. القوانين التي تختص بالمعالجة والمقاضاة تختلف من دولة إلى أخرى. يمكن للجريمة الرقمية أن تنفذ بسهولة من الأحكام القضائية، مما يجعل معاير إنفاذ القانون مشكلة حرجة ومتفاقمة.

ملكية البيانات يمكن أن تكون مشكلة أيضا. ففي حكم أصدر مؤخرا في ولاية كولورادو، كان صاحب كلمة مرور مضطراً للكشف عن كلمة السر، ولكن القيام بهذا لا يتوجب الإدلاء بالمعلومات أو ملكية البيانات المحمية بكلمة المرور. هو شبيه بمالك العقار اذ يكون قادراً على فتح شقة إيجار دون تحمل أي مسؤولية عما قد يكون داخلها . في هذه الحالة، فإن الأمر يرجع للمحقق لربط الإثنين معا.

ويمكن أيضا إستخدام قوانين التنصت وخاصة فيما يتعلق بإستغلال الهاتف المحمول. فإعتراض مكالمة دون أمر من المحكمة ينتهك توقع الحصول على الخصوصية. وحتى بعد أن يتم الاستيلاء على الهاتف، فإن أي مكالمات أو رسائل تم تلقيها على هذا الهاتف لا يمكن استخدامها حيث ان حامل الهاتف(منفذي القانون) ليس هو المتلقي المقصود.

تعد قوانين وقضايا الخصوصية من أكثر المجالات المحدودة في البحث. بدون منح السلطات للبحث أو الاستيلاء على الإلكترونيات، لا يجوز استخدام المعلومات الواردة على الجهاز. يمكن لقوانين الخصوصية المرتبطة بالإنترنت و الأجهزة الشخصية أن تكون معقدة. وبالإضافة إلى ذلك، فإن فهم الناس للخصوصية يرجع الى الأجيال, حيث أن الشباب يميلون إلى الاعتقاد أنه ينبغي أن يكونوا قادرين على الوصول إلى المعلومات بحرية ولكن تحركاتهم واتصالاتهم خاصة بطبيعتها. اما المستخدمين الاكبر عمراً يميلون إلى فهم أن تحركاتهم واتصالاتهم يمكن تتبعها ويكون لديهم توقعات أقل من الخصوصية.

لم يكن هناك حتى اليوم اي قضايا قانونية أساسية لتحدد بوضوح الحدود الجديدة في الولايات المتحدة. في المملكة المتحدة عادة ما يتتبع المحققون المبادئ التوجيهية الصادرة عن رابطة ضباط الشرطة الكبرى (ACPO) للمصادقة وسلامة الأدلة.

وتتألف المبادئ التوجيهية من أربعة مبادئ:

1. أي إجراء يؤخذ من قبل وكالات إنفاذ القانون او عملائهم يجب ان لا يغير بالبيانات الموجودة على اجهزة الكومبيوتر او وسائط التخزين والتي يمكن لاحقاً الإعتماد عليها في المحكمة.

2. في الظروف الاستثنائية ، حين يجد الشخص أنه من الضروري الوصول إلى البيانات الأصلية الموجودة على كمبيوتر أو وسائط التخزين ، ويجب أن يكون هذا الشخص مخولا للقيام بذلك وان يكون قادراً على إعطاء أدلة توضح الأهمية والآثار المترتبة على هذا الفعل.

3. يجب انشاء عملية مراجعة للحسابات أو سجل اخر بجميع العمليات التي تم تطبيقها عن الادلة الإلكترونية على جهاز الحاسوب وثم حفظه. ويجب أن يدرس طرف ثالث مستقل تلك العمليات ويصل الى نفس النتيجة.

4. تقع على عاتق الشخص المسؤول عن التحقيق (ضابط القضية) المسؤولية الكاملة لضمان أن القانون وهذه المبادئ تم الالتزام بها.

وتقبل هذه المبادئ التوجيهية على نطاق واسع في محاكم انكلترا واسكتلندا، لكنها لا تشكل شرطا قانونيا واستخدامها يعد تطوعا .

كيف يتم مراقبة الجودة والأداء المضمون ؟

مراقبة الجودة والأداء المضمون مشابهة لتخصصات الجنايات الإلكترونية حيث ان على المختبرات ان تمتلك وتتبع مبادئ توجيهية بالإضافة إلى المختصين والمحللين.

يقوم فريق الأدلة الرقمية SWGDE “” بجمع المنظمات العاملة والفعالة في مجال الأدلة الرقمية والوسائط المتعددة في الولايات المتحدة وبلدان أخرى لتعزيز التواصل والتعاون وكذلك لضمان الجودة والانسجام داخل المجتمع الجنائي . وقد تم توثيق ونشر هذه الممارسات من قبل (ENFSI-FITWG). وفقا لمتطلبات SWGDE “ ” فان الحد الأدنى لضمان الجودة في تجهيز الأدلة الرقمية والوسائط المتعددة: الرباط , و Digital Evidence Laboratories, يجب أن يتبع بنظام إدارة الجودة(QMS) الذي تم توثيقه في دليل الجودة (QM). نظم إدارة الجودة مماثلة لتلك النظم الموجودة في مختبرات جنائية اخرى حيث أنها تحدد البنية و المسؤوليات والإجراءات والعمليات وموارد الصوت والأعمال الخالية من الأخطاء بالإضافة إلى التوثيق .

لضمان تحليل الأدلة بشكل أدق ، قامت إدارة المختبرات الجنائية بوضع سياسات واجراءات تحكم المرافق والمعدات والأساليب والإجراءات، ومؤهلات المحلل والتدريب. اعتمادا على الدولة التي تعمل فيها، قد تكون مختبرات الجرائم مطالبة بإجراء اعتماد اكاديمي للتأكد من أنها تلبي معايير الجودة. هناك نوعان من برامج الإعتماد المعترف بها دوليا والتي تركز على المختبرات الجنائية :

- The American Society of Crime Laboratory Directors Laboratory Accreditation Board – الموقع: (http://www.ascld-lab.org).

- ANSI-ASQ National Accreditation Board / FQS – الموقع: (http://www.forquality.org).

ما هي المعلومات التي يتضمنها التقرير وكيف تفسر النتائج؟

الأدلة الرقمية حالها مثل حال الأدلة الأخرى حيث انه يجب ان تحفظ دون اي تغيير، ففي قاعة المحكمة، الرسائل النصية على الأرجح يمكن أن يتم مشاركتها على الهاتف الفعلي أو الأجهزة الرقمية، ولكن ادلة اخري قد تتم طباعتها مثل سلسلة من رسائل البريد الإلكتروني أو عناوين البريد الإلكتروني.

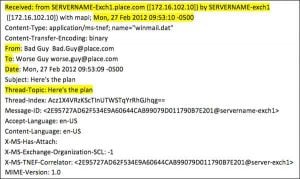

نموذج لعناوين البريد الإلكتروني تبين مسار وتوقيت الرسالة.

هذا النمذج يمكن أن يظهر سجل تبادل المعلومات، وقيمة الهاش، ويشار إليها أيضا checksum او hash code أو hashes ، علامة للصحة أيضا ويجب تقديمها وتوضيحها للأعضاء المشاركين في قاعة المحكمة..

قيمة الهاش هي نتيجة عملية حسابية (خوارزمية الهاش) تعرض من خلال سلسلة من النصوص او ملف إلكتروني أو جميع محتويات القرص الصلب. تستخدم قيم الهاش لتحديد وتصفية الملفات المكررة (أي البريد الإلكتروني والمرفقات والملفات المفككة) من مصدر معين، والتحقق من ان نسخة او صورة الجناية قد تم التقاطها بنجاح. على سبيل المثال، فإن عملية الهاش التي طبقت على القرص الصلب للمشتبه من شأنها انشاء تقرير قيمة الهاش حيث يتطابق تماماً هذا التقرير مع التقرير الاخر الذي تم إنشاؤه بإستخدام نفس الخوارزمية على صور القرص الصلب، وعادة ينشئ هذا التقرير في المختبرات لاستخدامه فيما بعد في التحقيق. قيم الهاش تعتبر طريقة موثوقة وسريعة وآمنة لمقارنة محتويات الملفات الفردية والوسائط . حتى اذا كان هناك ملف نصي واحد يحتوي على رقم هاتف او حتى جزء قليل من البيانات على الخادم فإن حساب قيم الهاش عملية لا تقدر بثمن للتحقق من الادلة في الاكتشافات الاكترونية وجرائم الحاسوب.

قيمة الهاش هي نتيجة عملية حسابية (خوارزمية الهاش) تعرض من خلال سلسلة من النصوص او ملف إلكتروني أو جميع محتويات القرص الصلب. تستخدم قيم الهاش لتحديد وتصفية الملفات المكررة (أي البريد الإلكتروني والمرفقات والملفات المفككة) من مصدر معين، والتحقق من ان نسخة او صورة الجناية قد تم التقاطها بنجاح. على سبيل المثال، فإن عملية الهاش التي طبقت على القرص الصلب للمشتبه من شأنها انشاء تقرير قيمة الهاش حيث يتطابق تماماً هذا التقرير مع التقرير الاخر الذي تم إنشاؤه بإستخدام نفس الخوارزمية على صور القرص الصلب، وعادة ينشئ هذا التقرير في المختبرات لاستخدامه فيما بعد في التحقيق. قيم الهاش تعتبر طريقة موثوقة وسريعة وآمنة لمقارنة محتويات الملفات الفردية والوسائط . حتى اذا كان هناك ملف نصي واحد يحتوي على رقم هاتف او حتى جزء قليل من البيانات على الخادم فإن حساب قيم الهاش عملية لا تقدر بثمن للتحقق من الادلة في الاكتشافات الاكترونية وجرائم الحاسوب.

بمجرد التحقق، فإن المعلومات التي سحبت من الملفات يمكن إظهارها في قاعة المحكمة، مثل الصور أو رسائل البريد الإلكتروني. بالإضافة إلى عناوين البريد الإلكتروني، والتي تبين مسار وتوقيت رسائل البريد الإلكتروني من المصدر إلى الوجهة .

هل هناك أي مفاهيم خاطئة أو أي شيء آخر عن الأدلة الرقمية قد يكون مهماً لغير العلماء؟

هناك عدد من المفاهيم الخاطئة الشائعة حول استرجاع وفائدة الأدلة الرقمية، بما في ذلك: أي شيء على القرص الصلب أو الوسائط الإلكترونية الأخرى يمكن دائما استرجاعه . هذا غير صحيح في حالات استبدال او تلف الملفات وحتى الأضرار الفيزيائية في الوسائط تجعله غير قابل للقراءة. أكبر المختبرات المتخصصة وبغرف نظيفة قد تتمكن من دراسة مكونات القرص الصلب وإعادة بناء البيانات، ولكن هذه العملية شاقة جدا ومكلفة للغاية.

فك تشفير كلمة المرور سريع وسهل، بإستخدام البرمجيات المناسبة. مع تزايد تعقيد كلمات المرور بما في ذلك حالة الحروف والأرقام والرموز وطول كلمة السر، هناك المليارات من كلمات السر المحتملة. فك التشفير يمكن أن يأخذ قدرا كبيرا من الوقت، قد يصل إلى سنة في بعض الحالات، وذلك باستخدام موارد النظام . جمع كلمات السر من المتورطين في القضايا يعد أكثر فاعلية وينبغي أن يتم ذلك كلما كان ممكنا.

يمكن أن يتم تنقية أي صورة رقمية بجودة عالية الوضوح. يمكن أن تكون الصور مفيدة جدا للتحقيقات، ولكن الصور ذات الدقة المنخفضة تنجم عن التقاط عدد قليل من ال (bits) من بيانات(pixels) مقارنة مع الصور العالية الدقة . إن بيانات (pixels ) اذا لم تكن موجودة منذ البداية لا يمكن ان يتم تكريرها.

يمكن للمحققين النظر في الأدلة الرقمية في مسرح الجريمة أو في أي وقت. مجرد النظر في قائمة الملفات لا يتلف الأدلة. ومن الأهمية ملاحظة أن الفتح او العرض أو النقر على الملفات يمكن أن يلحق ضررا جسيما بالمعلومات الجنائية لأنه يمكن ان يغير تاريخ الوصول الأخير للملفات أو اي قطعة من الأجهزة. هذا يغير الملفات الشخصية ويمكن اعتباره عبثاً بالأدلة واعتباره مرفوض تماماً . يجب على المحققين المدربين والمزودين بالأدوات المناسبة فقط مشاهدة واسترجاع الأدلة.

عدم تدريب فريق الإستجابة على أحدث الأجهزة الإلكترونية. دون تحديث التدريبات قد لا يكون المتدربين على دراية بالأجهزة الرقمية الجديدة المستخدمة لعملية جمع الادلة . على سبيل المثال، يجب أن يكون هناك وعي بأن وسائط التخزين المحمولة وبطاقات SD ويمكن إزالتها بسهولة والتخلص منها من قبل المشتبه بهم اثناء مواجهتهم مع منفذي القانون .

مصطلحات شائعة

المصطلحات الأكثر شيوعا هي الحاسمة في العالم الأدلة الرقمية. وقد قام فريق الأدلة الرقمية (SWGDE) بالتعاون مع فريق تقنية التصوير (SWGIT) بوضع وتطوير مسرد للمصطلحات المستخدمة في التخصصات الرقمية والوسائط المتعددة. وقد استخدمت منظمة SWGDE منظمة معايير منظمة تعرف ASTM International، لإنشاء القبول الدولي للمصطلحات, قاموس المصطلحات الكامل SWGDE / SWGIT : هنا .

وتشمل بعض المصطلحات الشائعة::

cloud computing – التخزين الرقمي للبرامج والتطبيقات التي يتم الوصول إليها على شبكة الإنترنت من خلال متصفح الويب أو سطح المكتب أو تطبيقات الجوال. ويتم تخزين البرمجيات وبيانات المستخدم على الخادم في اماكن بعيدة.

data – معلومات على شكل تناظري أو رقمي يمكن نقلها أو معالجتها.

data extraction – عملية تحديد واسترداد المعلومات قد لا تكون واضحة على الفور.

Encryption – الإجراء الذي يحول نص عادي إلى رموز لمنع أي شخص غير المتلقي من فهمه.

File Format – الهيكلة التي يتم من خلالها تنظيم البيانات في ملف.

Forensic Wipe – إجراء التحقق من الوسائط الرقمية لتعقيمها عن طريق الكتابة فوقها بقيم معروفه. هذه العملية تمنع انتقال التلوث للبيانات.

Handheld (Mobile) Devices – أجهزة توفر الاتصالات والتصوير الرقمي وأنظمة الملاحة والترفيه، وتخزين البيانات، وإدارة المعلومات الشخصية.

Hash or Hash Value – تستخدم قيم الهاش لمعرفة الكثير من البيانات مثل قواعد البيانات أو محركات الأقراص الصلبة بشروط محددة. في الجنايات الإلكترونية ، تستخدم قيم الهاش أيضا لإثبات سلامة الأدلة الرقمية و / أو لإدراج أو اقصاء مقارنات ضد مجموعات قيم معروفة.

Log File – تسجل الإجراءات، والأحداث، والبيانات ذات الصلة.

Media – الأدوات التي يمكن تخزين البيانات عليها . يشمل محركات الأقراص الصلبة، ووسائط التخزين المحمولة، CD / DVD والأقراص المرنة، وبطاقات SIM من الأجهزة النقالة، وبطاقات الذاكرة للكاميرات، الخ.

Metadata – بيانات تكون مضمنه في الملف، الذي يصف ملف اخر أو دليل، والذي يمكن أن يتضمن معلومات مثل المواقع و المحتوى، التواريخ والأوقات، ومعلومات محددة عن التطبيق، والأذونات. أمثلة: عناوين البريد الإلكتروني والكود المصدري للموقع يحتوي على Metadata.

Partition – يحدد المستخدم أقسام من وسائط التخزين الإلكترونية. أقسام يمكن استخدامها لفصل وإخفاء المعلومات على القرص الصلب.

Source Code – تعليمات مكتوبة بلغة البرمجة المستخدمة لبناء برنامج كمبيوتر.

Work Copy – نسخة او تسجيل مكرر من البيانات والذي يمكن استخدامه لعمليات المعالجة / أو التحليل الاحقة. وتسمى أيضا صورة.

Write Block/Write Protect – وهي طرق لمنع التعديل على محتوى الأجهزة / أو البرامج الموجودة على وحد وسائط التخزين مثل الأقراص المضغوطة أو وسائط التخزين المحمولة.

ترجمة لمقال : A Simplified Guide To Digital Evidence

أحسنت