مقال : التحقق من العمليات وتحليل اتصال الشبكة في نظام وندوز

بسم الله الرحمن الرحيم

تحدثت في مقال سابق عن استخدام اداة lsof وهي عبارة عن أداة تستخدم في إظهار معلومات كل الملفات و الخدمات التي تعمل في النظام بشكل دقيق ومفصل ومعرفة جميع تفاصيل العملية، مثل : مسارها، والملفات التابعة للعملية، وكل الاتصالات التي تنشئها العملية، وغيرها من المعلومات المهمة . ولكن المشكلة أنها لا تعمل ألا في نظام لينكس ولا تعمل على Windows لذلك قمت بعمل هذه التدوينة الصغيرة للحديث عن كيفية مراقبة العمليات واتصال الشبكة في حالة كنت اشك بوجود تروجان او backdoor على جهازي .

سوف نقوم بشكل سريع بوضع بايلود مشروع metasploit على جهاز Windows 7 واستعرض بعض الأدوات التي بواسطتها أفوم بعملية monitoring process وعملية monitoring traffic للتأكد من كل عملية تعمل في جهازي والتحقق منها ،، والتحقق من كل اتصال أو ترافيك يخرج أو يدخل إلى جهازي والبحث عن مصدره أو حظره .

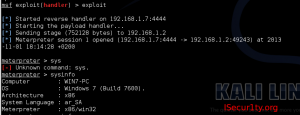

الخطوة الأولى سوف أقوم بإنشاء بايلود وأصابه به جهازي الوندوز لكي نقوم بالتطبيق عليه

في هذه الخطوة استعلمنا بايلود مشروع الميتاسبلويت لتوضيح الفكرة واستعراض عليه الأدوات ،، المفهوم لا يختلف سواء كان الجهاز ملوث ببايلود للميتاسبلويت او تروجان أو أي ملف خبيث اخر .

ثم نقوم بتشغيل الملف للحصول على اتصال عكسي بين المهاجم والهدف

الآن اصبح الهدف مخترق وملوث بملف خبيث .

الان اذا اردت كشف الاختراق أو كشف العملية الخبيثة في جهازي كيف استطيع ان اقوم بذلك ؟ ، سوف نستخدم بعض الأدوات المساعدة كالتالي

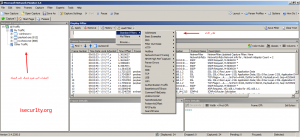

1- ProcessExplorer

اداة ProcessExplorer من أقوى الأدوات المفضلة عندي في أدارة ومراقبة العمليات في أنظمة وندوز ،، الآن قم بفتح الأداة وسوف تظهر لك العمليات التي تعمل في نظام بشكل دقيق ومفصل ، قم باستعراض العمليات واحدة واحدة وتأكد من انه لا يوجد عملية غير معروفة تثير الشك ، الان قما ذكرنا سابقا نملك جهاز مصاب ببايلود للميتاسلبويت دعونا نكتشف الأمر

بعد ما قمت بالتحقق من العمليات وجدت عملية غير معروفة واسمها payload كما هو ظاهر في الصورة اسم العملية يحمل اسم payload لاني قمت بتسمية الملف payload اذا كان المهاجم قد جعل اسمه اسم اخر سوف تجده بنفس اسم البايلود ، أيضا يحمل الملف توقيع مزور أو صفة مزوره على أساس انه ملف تابع لــ خادم الاباتشي لكي لا يثير الشك حولة ولكني لست مركب أي خادم على جهازي هذا أمر غير طبيعي ، اكتشاف العمليات الخبيثه في الجهاز يعتمد على ثقافة الشخص الذي يقوم بالتحليل ومدى معرفة ملفات النظام وخبرته في نظم التشغيل سوف يكتشف أي العمليات المشكوك بأمرها أما الشخص الغير مهتم بأمن المعلومات والشخص الغير خبير من الممكن ان يتبع الخطوات وينفذها على كل عملية يشك بها حتى يصل إلى الملف الخبيث .

الآن لدي عملية ربما تكون هي الملف الخبيث للحصول على بعض المعلومات بشكل اكثر تفصيلاً قم بالضغط على بزر الماوس اليمين على اسم العملية ثم properties للحصول على التالي

الآن املك معلومات اكثر واستطيع تحديد مكان تواجد العملية ،، أين هي في جهاز في حالتنا الآن هي موجودة في ملف Download تستطيع أن تكتفي وتذهب الى المسار وتقوم بنسخ الملف وتحليله بواسطة ادوات وطرق الهندسة العكسيه للحصول على كل شي للملف للكشف عن هويتة وربما تستطيع تتبع مصدرة ومعرفة صاحب الملف الخبيث ،، أيضا الأداة تقدم لنا بعض المعلومات الرائعة مثل

- مسار ملف العملية على جهازنا

- أدارة العملية قتلها او إيقافها

- performance للعملية ومعرفة إذا كانت تنهك موارد الجهاز

- معرفة اتصال الملف وهل يقوم الملف الخبيث بتسريب أي بيانات الى خارج او أدخال بيانات الى الداخل

تستطيع ان تقوم بالضغط على اسم العملية ثم ctrl + l للحصول على بعض المعلومات اكثر تفصيلا

في النقطة الرابعة ذكرت انه نستطيع معرفة اتصال العملية من الممكن أن نقوم باستخدام أداة تحليل ترايفك الجهاز مثل wiresahrk وتشغيل الأداتين ومعرفة ماهي البيانات بالضبط التي تخرج من جهازي عن طريق مراجعة تقرير اداة Wireshark ?

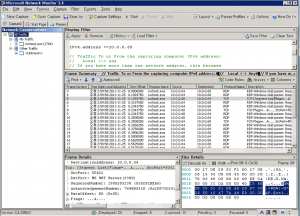

2- Microsoft Network Monitor

اداة مايكروسوفت لتحليل ترايفك انظمة وندوز اداة رائعة جدا تمكن من كشف كل الاتصالات الخارجة من النظام وتحليلها بشكل رائع وتنظيم اكثر من رائع ، في الاداة السابقة ProcessExplorer قمنا بالبحث والتحقق في النظام بواسطة العمليات التي تعمل اما في هذه الأداة سوف نقوم بالبحث والتحقق من الاتصال نفسه والبيانات الخارجة والداخلة من جهازي .

كما تلاحظون في الصورة السابقة العملية التي اسمها payload وهي الملف الخبيث في مثالنا تقوم بتسريب بيانات الى خارج الجهاز أو العكس ، تستطيع معرفة جميع بيانات هذه الاتصال ومعرفة ايبي المهاجم وكل شيئ تقريباً . (تأكد انك قمت بتشغيل الأداة بصلاحية مدير )

3- استخدام بعض المواقع المساعدة

قد ترغب أحيانا باستخدام بعض المواقع المساعدة في تحليل الملفات وفحصها بأكثر من برنامج حماية قد يتعطل برنامج الحماية لديك او تريد أن تفحص الملف بأكثر من برنامج حماية

يقدم لك الموقع خدمة رائعه لفحص الملفات الخبيثة تقريبا بــ 40 برنامج حماية ويعطيك تقرير فحص الملف (مع العلم من انه يمكن تشفير الملفات الخبيثة ^_^ )

أيضا تقارير جدار الحماية لديك لا غنى عنها وكذلك تقارير نظام التشغيل لديك والكثير من الأمور

كانت هذه ألتدوينه مجرد لمحة بسيطة للمبتدئين عن كيفية اكتشاف اتصالات أو عمليات ضارة وسوف أضع بعض الطرق المتقدمة لتحليل الملفات التنفيذية ومعرفة ألدوال التي تعمل عليه بشكل متقدم في تدوينات قادمة .

![Process Explorer - Sysinternals www.sysinternals.com [PDXSHanselm]](http://www.isecur1ty.org/wp-content/uploads/2013/11/Process-Explorer-Sysinternals-www.sysinternals.com-PDXSHanselm-300x266.png)

رفع الله قدركم وأجزل مثوبتكم يا كبير……..

بس يا ريت صورة تطبيق الأوامر في الـKali تكون أوضح من هذا

السلام عليكم أخي علي حقيقة مقال جد جد قيم أخي و مجهود جبار أخي

لدي استفسار بخصوص أنه عندما يتم حقن الملف الخبيث في بروسيس هنا يصعب معرفته أو لا أخي ؟

و حياتي لك على مجهوداتك المبدولة و كافة الفريق أخي

شكرا لك اخي موضوع قوي صحيح لانو الكثير يتم اختراق جهازه ولا يعرف كيفية ازالة البرنامج الضار فيضطر الى عمل فورمات للجهاز 🙁