مقال : استطلاع DNS ورسم المسار إلى الهدف وإستهدافه

أثناء القيام بعملية اختبار اختراق لأي موقع أو هدف وبعد أن تقوم بالتعرف على الهدف من مصادر المعلومات المتاحة فالخطوة التالية هي معرفة معلومات عن عنوان IP address الخاص بالهدف والمسار بينك وبين الهدف route وكيف يمكن الوصول إليه وهذا ما نسميه DNS reconnaissance and route mapping.

ما هي DNS – Domain Name Service :

هي خدمة تؤمن عملية تحويل أسماء المواقع على الانترنت إلى العناوين الرقمية الخاصة بها IP address.

استطلاع DNS يقوم بتعريف من هو مالك الدومين أو من هو مالك مجموعة عناوين IP addresses معلومات DNS تُعرف أسماء الدومين الفعلية وعناوين IP المخصصة للهدف والمسار بين مختبر الاختراق أو المهاجم والهدف.

هذه المعلومات تكون فعالة بشكل جزئي وبعض هذه المعلومات متوفرة بشكل مجاني من مصادر مفتوحة والبعض الأخر من المعلومات يتم الحصول عليه بطرق أخرى مثل سجلات DNS registrars ويجب أن تدرك أن المعلومات التي تحصل عليها يمكن أن تكون قديمة أو ناقصة أو حتى تكون معلومات مضللة لذلك يجب عليك استخدام أكثر من أداة للقيام بعملية جمع المعلومات ومن ثم مقاطعة النتائج للحصول على نتيجة صحيحة باحتمالية كبيرة.

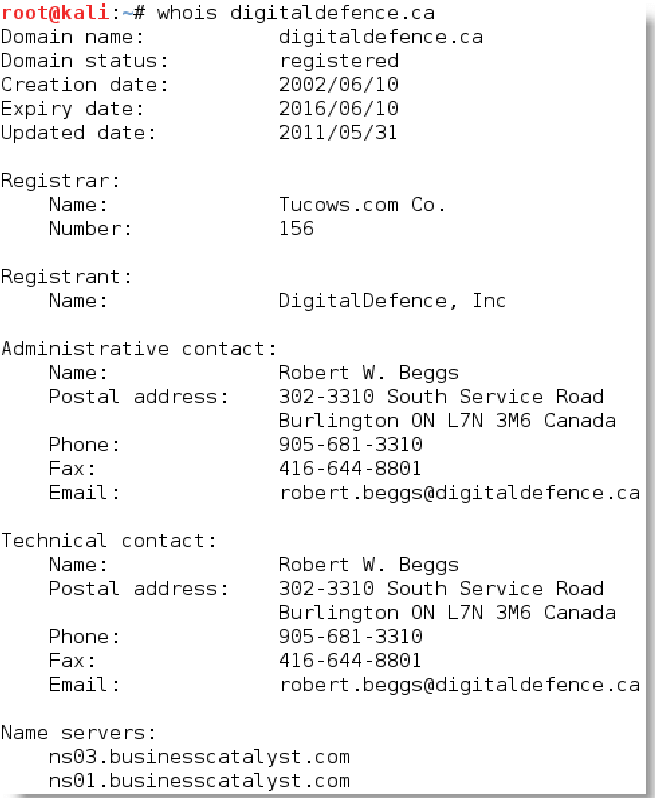

أول خطوة للبحث عن عنوان IP هي معرفة بعض المعلومات الأساسية عن الموقع من خلال الأمر whois كما في الشكل التالي:

نتيجة هذه التعليمة تعرض معلومات جغرافية وأسماء وأرقام هواتف وهذه المعلومات يمكن أن تساعد في هجوم الهندسة الاجتماعية.

يوجد العديد من المواقع المجانية على شبكة الانترنت تقوم بعملية whois lookup بشكل اتوماتيكي ولكن الموقع يقوم بتسجيل عنوان IP الخاص بك في سجلاته.

استطلاع DNS – Domain Name Service:

وهي قاعدة بيانات موزعة تقوم بتحويل أسماء المواقع إلى عناوين IP رقمية مثل www.digitaldefence.ca إلى عنوان IP (مثل 192.150.2.140).

مختبر الاختراق أو المهاجم يمكن أن يستخدم معلومات DNS للقيام بإحدى الأمور التالية:

- هجوم brute-force لمعرفة أسماء دومين جديدة مرتبطة بالهدف.

- إذا كان سيرفر DNS يسمح بترجمة النطاق لأي طالب فهذا سوف يؤمن أسماء وعناوين الأجهزة المتصلة بالشبكة الداخلية وهذا يجعل من السهل التعرف على الهدف المحتمل، إذا كانت معلومات DNS العامة (الخارجية) غير معزولة عن معلومات DNS للشبكة الخاصة (الداخلية) فإن مترجم النطاقات يمكن أن يكشف عن معلومات عن أسماء وعناوين الأجهزة في الشبكة الداخلية. كل أجهزة كشف التطفل IDS(Intruder Detection System) و أجهزة منع التطفل IPS(Intruder Protection System) تصدر انذار إذا طلب مترجم النطاقات ذلك.

- إيجاد الخدمات التي يمكن أن تكون مصابة بثغرات (مثل FTP) أو التي يمكن التحكم بها عن بعد.

- إيجاد الخدمات المعدة بشكل خاطئ أو الخدمات الغير مرقعة unpatched servers.

- SRV – Service Records: يؤمن معلومات عن الخدمة والنقل والبورت والترتيب ذو الأهمية للخدمات، هذا يسمح للمهاجم باستنتاج Software.

- DKIM – DomainKeys Identified Mail , SPF – Sender Policy Framework هذه التسجيلات تستخدم للتحكم بالايملات المزعجة spam e-mail وفي حال كانت هذه السجلات معروفة فإن المهاجم يستطيع معرفة أن الحماية قوية أكثر من باقي المنظمات وهنا تأتي أهمية استخدام هجوم الهندسة الاجتماعية لأن هذا الهجوم لا يتأثر بالحماية القوية.

كل من نظام تشغيل ويندوز ونظام لينكس يدعمان أدوات تعمل من خلال الأوامر النصية command-line مثل nslookup في نظام ويندوز و dig في نظام لينكس للأسف فإن هذه الأدوات تستطيع التعامل مع سيرفر واحد في نفس الوقت وتتطلب إجابات تفاعلية لتكون فعالة.

نظام كالي مزود بعدة أدوات مخصصة لتقوم بالطلب المتكرر لمعلومات DNS من الهدف ولكن يجب أن تنتبه إلى أن الأداة التي تريد استخدامها يجب أن تكون متوافقة مع نسخة برتوكول الانترنت المستخدم للاتصال مع الهدف IPv4 or IPv6.

IPv4 – IP Version 4 :

وهو مُعرف رقمي فريد يستخدم لتعريف الأجهزة المتصلة مع بعضها في شبكة خاصة أو عامة (شبكة الانترنت)، حالياً الانترنت مبني على IPv4 كالي يحوي على عدة أدوات تساعد في عملية استطلاع DNS:

|

الأداة |

الوصف |

|

dnsenum dnsmap dnsrecon |

هناك العديد من أدوات البحث واستطلاع DNS ولكن dnsrecon هو الخيار الأول بسبب موثوقيته العالية ونتائجه يمكن أن يتم تصديرها بشكل مباشر إلى Metasploit Framework |

|

dnstracer |

يقوم بتحديد من أين حصل الدومين المعطى على معلوماته ويتابع سلسلة السيرفرات DNS التي تعرف هذه البيانات |

|

dnswalk |

وهو منقح أو مصحح أخطاء يقوم بفحص دومين معين من أجل التطابق الداخلي والدقة |

|

Fierce |

يقوم بتعيين مجالات IP غير متجاورة وأسماء دومينات محددة من خلال محاولة ترجمة النطاق ثم يحاول القيام بهجوم القوة الغاشمة للحصول على المعلومات |

معظم مختبري الاختراق يستخدمون fierce للتأكد من أن كل الأهداف الممكنة تم تعريفها ثم يتم استخدام أدوات أوسع مثل dnsenum and dnsrecon لتوليد أكبر كمية من البيانات وتأمين درجة من الصحة.

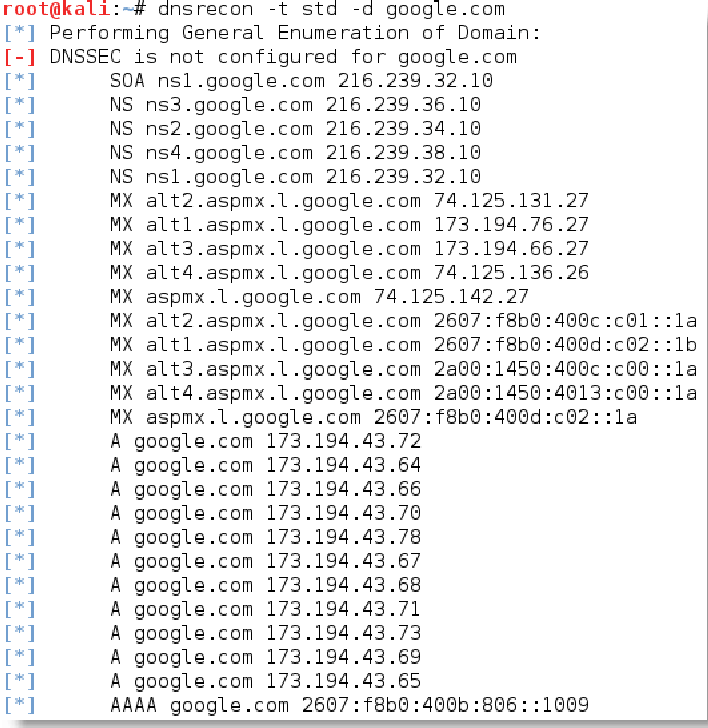

الشكل التالي يظهر استخدام dnsrecon لتوليد سجل بحث DNS معياري وبحث مخصص من أجل سجلات SRV

DNSrecon يسمح لمختبر الاختراق الحصول على سجل SOA واسم السيرفر NS – Name Server وأجهزة تبادل الايميلات MX – Mail Exchangerو ايميلات السيرفر المرسلة باستخدام SPF -Sender Policy Framework ومجال عناوين IP المستخدم.

IPv6 – IP Version 6 :

رغم أن IPv4 يسمح بمجال كبير من العناوين لكن هذه العناوين يتم استهلاكها عاماً بعد عام وهذا يجبرنا لاستخدام NAT (Network Address Translation) DHCP (Dynamic Host Configuration Protocol) لزيادة عدد العناوين المتاحة تم إيجاد IPv6 لتحسين وزيادة مجال العناوين حالياً IPv6 يستخدم في عنونة أقل من 5% من عناوين الانترنت ولكن استخدامه يتزايد وكمختبر اختراق يجب أن تكون مستعد للتعامل مع هذه التقنية الجديدة من العنونة.

في IPv6 عناوين المصدر والهدف لها طول 128 bits وهذا يعطي 2^128 عنوان ممكن ،هذه الزيادة في الحجم أوجدت بعض المشاكل لمختبري الاختراق وخاصة عند استخدام أدوات البحث التي تمشي خلال مجال العناوين المتاحة للبحث عن السيرفرات التي تعمل ولكن بعض خصائص IPv6 تسهل عملية الاكتشاف وخاصة عند استخدام ICMPv6(Internet Control Message Protocol) لتعريف الأجهزة التي تعمل في الشبكة المحلية.

يجب أن تدرك بعض الأمور قبل البدء بعملية البحث في IPv6 للأسباب التالية:

- هناك وظائف مختلفة في IPv6 تقوم بها أدوات الاختبار لذلك يجب على مختبر الاختراق التأكد من صلاحية الأداة للعمل مع IPv4 or IPv6 أو في الشبكات المختلطة.

- لأن IPv6 نسبياً يعتبر برتوكول جديد فإن الشبكة الهدف يمكن أن تحوي على إخطاء في الإعداد وهذا يؤدي إلى فقدان البيانات المهمة لذلك يجب على مختبر الاختراق الاستعداد للتعامل مع هذه البيانات.

- الشبكات القديمة تحوي على جدران نارية وأنظمة منع تطفل وأنظمة اكتشاف التطفل (firewalls, IDS, and IPS) والتي لا تستطيع اكتشاف IPv6 لذلك يمكن لمختبر الاختراق استخدام IPv6 tunnels للحفاظ على اتصال مخفي مع الشبكة الهدف وتبادل المعلومات مع الشبكة بكل مخفي.

نظام كالي يحتوي على عدة أدوات طورت للتعامل مع IPv6 (معظم أدوات البحث المعقدة مثل nmap أصبحت الآن تدعم IPv6)

الجدول التالي يعرض بعض هذه الأدوات:

|

الأداة |

الوصف |

|

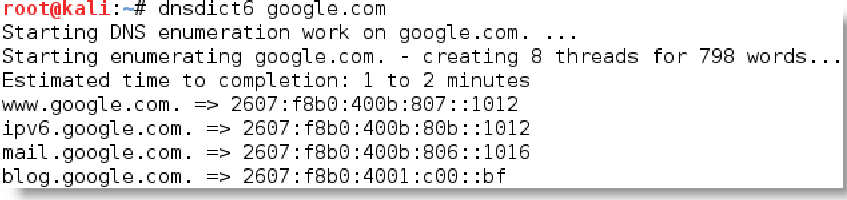

dnsdict6 |

تعداد الدومينات الفرعية للحصول على عناوين IPv4 and IPv6 إذا وجدت وذلك باستخدام القوة الغاشمة بالاعتماد على ملف أو قائمة يتم تزويد الأداة بها |

|

dnsrevenum6 |

يقوم بعملية تعداد عكسية ل DNS ليعطي عناوين IPv6 |

نتيجة تنفذ التعليمة dnsdict6 يظهر بالشكل التالي:

رسم خريطة المسار إلى الهدف:

رسم خريطة للمسار يتم عادتاً باستخدام أداوت تشخيصية تسمح برؤية المسار الذي تسلكه حزمة IP packet من جهاز لآخر. استخدام حقل time to live (TTL) في حزمة IP packet التي تنتقل من جهاز لآخر يتم استخراج رسالة ICMP TIME_EXCEEDED كل راوتر يقوم بعملية الاستقبال يقوم بإنقاص قيمة حقل TTL بمقدار 1.

من وجهة نظر مختبر الاختراق فإن معلومات تتبع المسار تعطي البيانات المهمة التالية:

- المسار بين المهاجم والهدف.

- تلميحات عن طوبولوجية الشبكة الخارجية.

- كشف أجهزة التحكم بالوصول مثل الجدران النارية أو راوترات فلترة حزم البيانات.

- إذا كانت الشبكة معدة بشكل خاطئ فإنه من الممكن التعرف على عناوين الشبكة الداخلية.

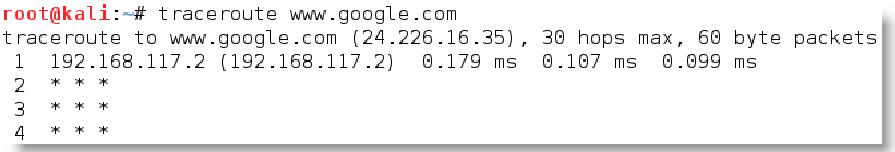

الموقع www.tracroute.org يقوم برسم عدة أشكال للمسار للشبكة الهدف. في كالي يمكن استخدام الأداة traceroute التي تستخدم حزم ICMP packets لرسم خريطة للمسار. الشكل التالي يظهر نتيجة استخدام الأمر traceroute :

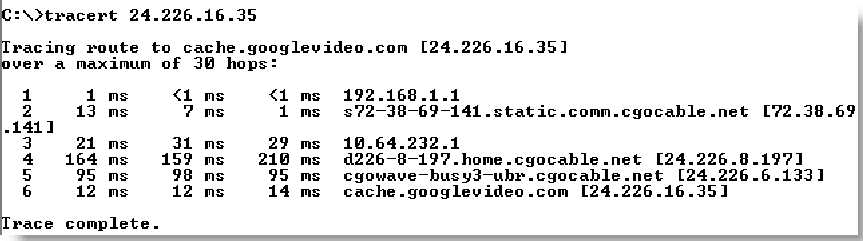

أو يمكن استخدام الأمر tracert في نظام ويندوز كما في الشكل التالي:

يمكن استخدام lbd script في كالي للتأكد من هذه النتيجة لأن هذا المسار يمكن ان يختلف قليلاُ traceroute في كالي يستخدم بشكل افتراضي UDP datagrams بينما tracert في ويندوز يستخدم ICMP echo request (ICMP type 8) لذلك عند الانتهاء من استخدام traceroute في كالي من المهم استخدام عدة برتوكولات من أجل الحصول على المسار الكامل وتجاوز أجهزة فلترة حزم البيانات.

كالي يحتوي على الأدوات التالية من أجل اكمال عملية رسم المسار:

|

الأداة |

الوصف |

|

hping3 |

وهي مترجم ومحلل لحزم TCP/IP وتدعم TCP, UDP, ICMP, and raw-IP |

|

Intrace |

تسمح للمستخدم بتعداد قفزات IP من خلال استغلال اتصال TCP الموجود من النظام أو الشبكة المحلية أو من الأجهزة المحلية وهذا يجعلها مفيدة جداً لتجاوز الفلاتر الخارجية مثل الجدران النارية |

|

trace6 |

وهي أداة لرسم المسار تعتمد على ICMP6 |

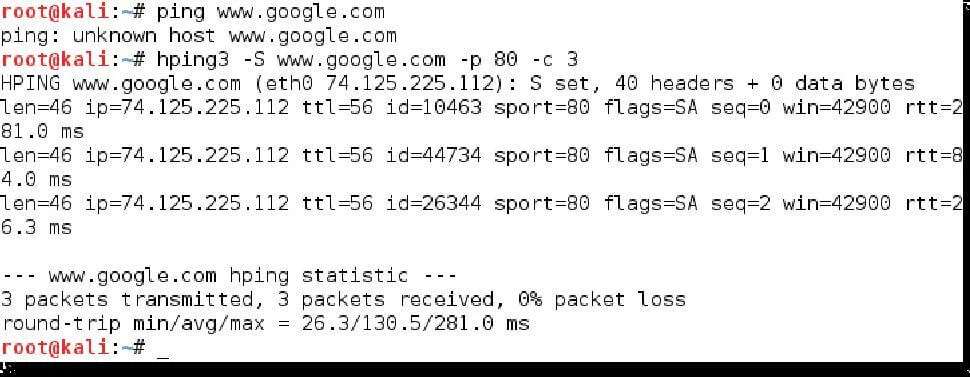

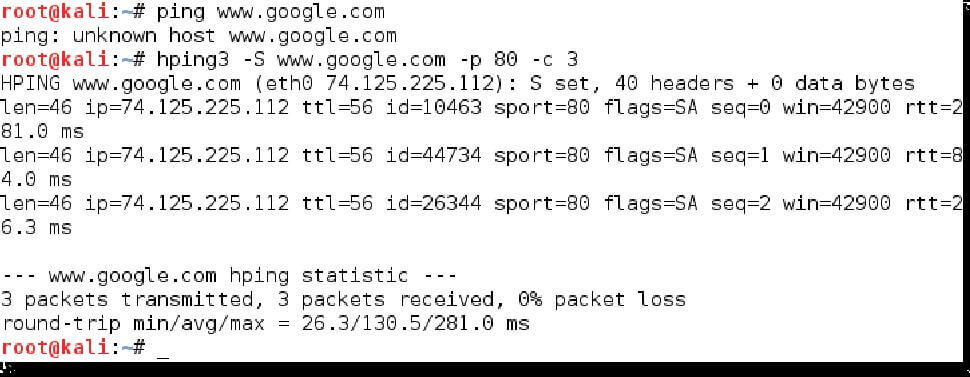

hping3 هو واحدة من أهم الأدوات المفيدة لأن التحكم بها يعطي عدة أنواع حزم البيانات packets وعدة مصادر لحزم البيانات وعدة أهداف لحزم البيانات ،مثلاً غوغل لا يسمح بطلب ping ولكن يمكن القيام بعملية ping على السيرفر من خلال إرسال TCP SYN request إذا حاولت القيام بعملية ping على موقع غوغل من خلال سطر الأوامر فإن البيانات العائدة تشير إلى أن www.google.com هو جهاز غير معروف لأن غوغل يمنع عملية ping التي تستخدم ICDM ولكن التعليمة التالية باستخدام hping3 تقوم بالأمور التالية:

1. ترسل ping إلى غوغل باستخدام TCP with SYN من خلال الرمز (-S).

2. توجه حزمة البيانات إلى port 80، طلب شرعي من هذا النوع نادراً ما يتم منعه أو حجبه.

3. ضبط عدد الحزم المرسلة بثلاث حزم (-c 3).

تنفيذ الخطوات السابقة تتم من خلال الأمر الواضح في الشكل التالي:

hping3 قامت بنجاح بمعرفة حالة الهدف وأمنت بعض معلومات المسار الأساسية.

نتمنى أن يكون المقال أعجبكم وبإذن الله لنا لقاء قادم بمقال أخر.

موضوع مهم

Nice

من وين الكلام هذا ؟؟؟ ممكن تعطينا المراجع ؟؟؟!!!!!!!!!!!!