مقال : شرح اداة Webpwn3r لفحص تطبيقات الويب

السلام عليكم ورحمة الله وبركاته

اعزائي اعضاء وزوار موقع iSecur1ty الكرام .. اليوم اقدم لكم مشروع جديد يخرج الي النور مصنوع بايدي عربيه 100% ولدي امل كبير بانه سيصبح من المشروعات الرائده في مجال امن المعلومات في السنوات المقبله باذن الله .

اقدم لكم اداة WebPwn3r لفحص تطبيقات الويب من ثغرات XSS , Remote Code/Command Execution .

تعريف الاداة :

اداة WebPwn3r هي اداة تم تطويرها بواسطه الباحث الامني الشهير “ابراهيم حجازي” بلغة البايثون , فهي اداة مفتوحه المصدر ويمكن لأي شخص مطور الاضافه والتعديل فيها لذلك احب ان ادعو كافة المطورين من متابعي اي سيكيورتي بالانضمام لمشروع webpwn3r .

رابط الاداة :

ان كنت من مستخدمي لينكس فيمكنك تحميل المشروع من خلال : git clone https://github.com/zigoo0/webpwn3r.git

وان كنت من مستخدمي ويندوز فيمكنك تحميل المشروع مباشرة :https://github.com/zigoo0/webpwn3r/archive/master.zip

كيف تعمل الاداة :

من مميزات هذه الاداة بانها سريعه وفعاله بالاضافه الي سهولة استخدامها فماعليك هو سوي وضع الرابط المشكوك به وسوف تقوم الاداه بفحص كافة Parameters الموجوده بالعنوان

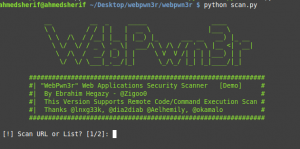

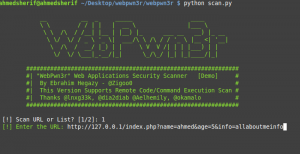

عند تحميل الاداة قم بتشغيلها من خلال : python scan.py

التجربه العملية لثغرات XSS :

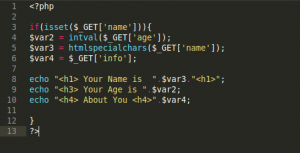

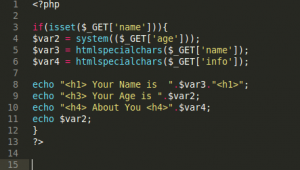

لنقم بكتابة كود بسيط يقوم باخذ اكثر من مدخل من المستخدم من خلال GET ومن ثم يقوم بطباعته مباشرة

قمت بكتابة كود بسيط ياخد 3 متغيرات واحده للاسم وواحده للسن واخري للمعلومات ومن ثم يقوم بطباعتها مباشرة .. نلاحظ ان المتغير age integer و المتغير name يحتوي علي دالة htmlspecialchars والتي تقوم بمنع الرموز التي يمكن استخدامها في تنفيذ كود جافاسكربت مثل “< >” .

قمت بكتابة كود بسيط ياخد 3 متغيرات واحده للاسم وواحده للسن واخري للمعلومات ومن ثم يقوم بطباعتها مباشرة .. نلاحظ ان المتغير age integer و المتغير name يحتوي علي دالة htmlspecialchars والتي تقوم بمنع الرموز التي يمكن استخدامها في تنفيذ كود جافاسكربت مثل “< >” .

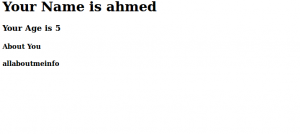

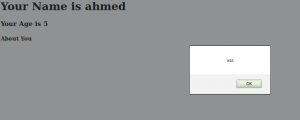

عند فتح الرابط : http://127.0.0.1/index.php?name=ahmed&age=5&info=allaboutmeinfo

الخرج سيكون هكذا :

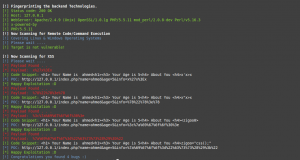

الفحص من خلال الاداة :

سنقوم الان بفحص الرابط من خلال الاداة :

– عند فتح الاداة من خلال python scan.py

– سنقوم باختيار URL وذلك من خلال كتابة 1

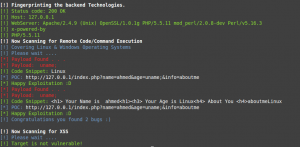

النتيجه 🙂

المتغير info مصاب يمكننا استغلاله .. لنقم بكتابة اي كود في المتغير info بالشكل التالي :

المتغير info مصاب يمكننا استغلاله .. لنقم بكتابة اي كود في المتغير info بالشكل التالي :

http://127.0.0.1/index.php?name=ahmed&age=5&info=<script>alert(‘xss’)</script>

النتيجه 🙂

التجربه العملية لثغرات RCE :

ثغرات Remote Command Execution ..نوع من الثغرات يسمح للمهاجم بتنفيذ امر علي النظام من خلال تطبيق الويب المصاب

بعض الدوال التي تستخدم في PHP لتطبيق اوامر علي النظام :

system

exec

passthru

وغيرها ..

لنقم بكتابة كود PHP بسيط يقوم باخذ المدخلات من المستخدم وتنفيذ احدهم في النظام بدالة system ..

نلاحظ ان المتغير age هو الذي يتم تنفيذه في النظام .. لنقم بتجربة الاداة مره اخري .

النتيجه 🙂

الصفحة مصابة بـ Remote Code Execution .

تتميز الاداة بسهولتها وسرعتها فهي تطلب منك فقط ادخال الرابط ! .. من مميزات الاداة ايضا هي انها تقوم بعمل فحص لقائمه كامله من الروابط

يمكنك كتابة اكتر من رابط لفحصه في ملف ومن ثم استدعاء الملف من الاداة من خلال الاختيار الثاني List .

شرح فيديو :

اتمني ان يكون الشرح سهل وبسيط ..

تحياتي

حقاً .. مشروع رائع وما يزيده روعة أنه من أيادي عربية .. نتمنى لكم التوفيق ولمطوري الأداة .. إلى الأمام .. لا رجوع ههه 😀

شكرا جدا لك واتمني التوفيق للجميع

اداة فعلا جميلة يا احمد .. تسلم على المجهود الرائع دا وانا هجربها بنفسى واقولك تجربتى معاها كان شكلها اية .. 🙂

شكرا لردك ياحسن وان شاء الله تبقي تجربه كويسه معاك 🙂

السلام عليكم أخي

الحمد لله هناك صحوة عربية بداية من iScanner و الان مع Webpwn3r , تمنياتي لكم بالتوفيق و لجميع الاخوان

شكرا لك أخي أحمد على الشرح المميز كالعادة 🙂

ما يميز هذه الاداة هي أنها سريعة و سهلة في التعامل

لدي استفسار أخي

خلال عمل فحص على رابط لموقع ما بهذه الأداة .. هل صاحب الموقع يصله اخبار على أن موقعه عندما يتم فحصه بهذه الاداة ؟ و كيف يمكن تجاوز الاخبار ؟

تحياتي

اداة ممتازة…..كنت اتطلع لتجربتها فور صدورها بنسختها النهائية

ولكن تحتاج الكثير من التطوير مثل دعم انواع ثغرات اكثر ، امكانية تكوين ثغرات جاهزة ومهاجمة الموقع بها

وجود حقنات متقدمة جاهزة للاستعمال وامكانية التخفي.

ارغب حقا بالتطوير عليها واضافة اشياء جديدة ولكن يجب ان انهي امتحاناتي سانتظر العطلة رغم اني لدي

الكثير من المشاريع التي ارغب بتطويره بالاضافة الى مشاريع الهندسة العكسية، ولكني سعيد جدا بان اجد

العرب يصنعون ادوات في الحماية شي رائع ، الان كل ما نحتاجه هو ترجمة مقالات متقدمة في الحماية وكذلك

اتحاد المجتمع العربي لتطوير الاداة.اقترح ان كل شخص يجربها ويكتشف ثغراتها ليبلغ المطور بها.

شكرا جدا اخي لاقتراحاتك واتمني ان تشارك في تطوير الاداة

بعد التجربة اجد الاداة فيها الكثير من العيوب من ناحية xss لم تستطع ايجاد الثغرة وكذلك يخرج خطأ

lمن هنا http://pastebin.com/viEFgH0w الفروض ان الاداة تكتشف ثغرات xss ولكنيها ليست قوية كفاية

عند دخول الموقع سيظهر 1234567890 ، اذا ظهر الخطأ لديكم عند تجربة الاداة على الموقع ارجوا اعلامي

شكراً كل الشكر لك عزيزي على تبليغك لهذه المشكلة وبإذن الله سوف نقوم بإبلاغ الأخ إبراهيم لكي يختبر هذه المشكلة , وأعذرني على حذف المثال الذي طرحته لأنه يحتوي على مثال حي ويضر بموقع قائم على شبكة الإنترنت ,, وشكراً لك جزيلاً على تبليغك المشكلة

عند تشغيل الادآة تظهر المشكلةة

Traceback (most recent call last):

File “scan.py”, line 42, in

urls_or_list()

File “scan.py”, line 31, in urls_or_list

rce_func(url)

File “/root/Desktop/webpwn3r/vulnz.py”, line 52, in rce_func

main_function(url, payloads, check)

File “/root/Desktop/webpwn3r/vulnz.py”, line 19, in main_function

for params in url.split(“?”)[1].split(“&”):

IndexError: list index out of range

ارجو عند حل المشكلة ان تقومو باخبآرنا

هل تم حل المشكلة !؟!

هذا الخطأ سيظهر في حالة ما قمت بإدراج رابط الموقع مباشرة بدون parameters

يعني ان الاداة ﻻ تقبل روابط مثل http://www.site.com فقط ولكن لابد ان يكون الرابط

يحتوي علي parameters ليتم التجربه فيها مثل

http:///site.com/namer/news.php?id=1&page=2&action=load

حسب ماقال الاستاذ إبراهيم حجازي

http://www.security4arabs.com/2014/04/15/webpwn3r-relased/

شكرا لك عل شرح اﻻداة تحياتي

تحية طيبة شباب …

الاداء حقاً رائعة وشكراً للاخ إبراهيم وكل الشباب العاملين في isecur1ty … بس عندي مشكلة في التشغيل كل ما أضيف أي رابط البرنامج ياخد 60 ثانية ويقفل … مع العلم شغلت python-2.7.6 و python-3.4.1 علي نظام تشغيل win7 أفيدوني بارك الله فيكم …

شكرا علي ردودكم يا شباب..

تم حل جميع المشاكل المبلغه في الأداة وتم تحديثها بمميزات إضافية وأصحبت أيضا تدعم ال SQL Injection ومميزات اخري رائعه .. يمكنكم تجريبها الان من خلال نفس الرابط المذكور في الموقع 🙂

تسلم والله أخ إبراهيم بارك الله فيك وجااااااار التحميل …. *_^

شرح جميل أخي أحمد . اتمنى لكم الموفقية

رابط اليوتيوب https:// المفروض

وبالشرح مكتوب http://

خلييتني أشك بالرابط !

هو الثيم بتاعك باظ ولا بيظهر عندي انا بس بايظ 😀