مقال : التعرف على أداة Recon-ng

السلام عليكم و رحمة الله و بركاته,

أخوتي الأعزاء زوار و متابعي موقعكم موقع isecur1ty.org.. سنتحدث اليوم عن اولى مراحل اختبار الإختراق و هي مرحلة الاستطلاع (Reconnaissance) وعن أداة مهمة تمكنك من اجراء جميع الامور وجمع أكبر كم من البيانات عن الهدف بأسلوب سهل و بسيط..

مقدمة :

يعتبر مشروع metasploit و مشروع SET من المشاريع المفتوحة المصدر المستخدمة في عملية الإستغلال (exploitation) و الإختراق بشكل آلي, و لم يكن هناك أي مشروع أو اطار عمل يقوم بعملية الإستطلاع… حيث كنت اذا اردت جمع بيانات عن الهدف ستحتاج الى استخدام عدد كبير من الادوات و البرامج بالإضافة الى حاجتك الى التعامل مع محركات البحث و غيرها … فكان لابد من بيئة عمل خاصة بهذه المرحلة المهمة لجمع أكبر كم من البيانات عن الهدف بشكل سريع و بسيط فظهرت بيئة عمل تسمى Recon-ng في أواخر عام 2012….

ماهي بيئة عمل Recon-ng؟؟؟

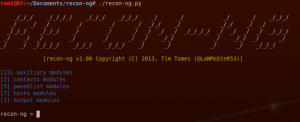

بيئة عمل Recon-ng هي بيئة عمل مفتوحة المصدر مطورة بلغة python هدفها جمع البيانات (الاستطلاع) من الإنترنت عن الهدف المراد اختبار اختراقه بشكل بسيط و سريع.. تحتوي هذه الأداة على العديد من الوحدات (modules), حيث تم تقسيمها الى عدة أقسام حسب طبيعة الإستخدام… يشبه Recon-ng في طريقة التعامل و الإستخدام طريقة التعامل مع بيئة و اطار الميتاسبلويت الا انه يختلف عن الميتاسبلويت في الهدف من الإستخدام, فاذا أردت عزيزي القاريء استغلال ثغرة معينة على الهدف فقم باستخدم ال metasploit أما اذا أردت أن تقوم بالهندسة الإجتماعية فاستخدم SET أما اذا اردت القيام بالأستطلاع فيمكنك استخدام ال Recon-ng…..

وحدات بيئة ال Recon-ng:

تقسم الوحدات الموجودة في اطار عمل Recon-ng الى التصنيفات التالية :

1- Auxiliary : تحتوي على عدد من الوحدات المساعدة التي تساعدنا في جمع المعلومات عن الهدف مثل عنوان (عناوين) الانترنت الخاص بالهدف, فحص بعصض الخدمات ان كانت موجود على الهدف مثل server_status و غيرها…

2- Contacts :تحتوي على عدد من الوحدات التي تساعد في جمع البيانات عن موظفي الشركة المراد إختبار اختراقها و من هذه البيانات اسماء الأشخاص و طبيعة العمل و البريد الإلكتروني و غيرها من الأمور الأخرى…..

3- Hosts : تحتوي على عدد من الوحدات التي تساعد في جمع بيانات عن النطاقات الفرعية و عنوان الانترنت لكل منها للهدف المراد اختبار اختراقه.

4- Output : الهدف منها تصدير جميع البيانات التي تم جمعها عن الهدف على شكل تقرير (html او csv أو غيرها) بحيث يمكن الرجوع اليها في وقت لاحق….

5- PwnedList : تحتوي على العديد من الوحدات التي تتعامل مع ال API المقدم من موقع pwnedlist.com والذي يتيح لنا فرصة الحصول على البيانات التي تم تسريبها عن مستخدمي الهدف….

يمكنكم تحميل الأداة و التعرف على طريقة الإستخدام من الرابط التالي : الموقع الخاص بالأداة

سنتعرف على طريقة تنصيب و بعض استخدامات بيئة Recon-ng في فيديو خاص ساقوم بتسجيله خلال الايام القادمة بإذن الله تعالى….

أتمنى ان يكون الشرح قد أعجبكم…

شكراً على هذه المعلومات القيّمه والجميله .. بانتظار المزيد ايها الرائع

بارك الله فيك و أتمنى أن يكون ما نقدمه قد لاقى رضاكم

شكرا يا استاذ لقد فتحت شهيتي لتجربتها شكرا لك … ♥

بارك الله فيك أخي وبإذن الله تعالى سيكون هناك فيديو خلال اليومين القادمين

السلام عليكم

شكرا لكم أخي محمد على هذا الموضوع و حقيقة يعد جمع المعلومات مرحلة مهمة في اختبار الاختراق لأنه على أساسها سوف نبي عملية الاختبر

في انتضار الجزء التطبيقي لكم مني كل التحية

تحياتي أخي

العفو أخوي 🙂

مشكور و بارك الله فيك أخوي محمد

آدآة كثر من رائعة و جميلة لجمع المعلومات

و بإنتظار فيديو الشرح

الله يبارك فيك على هل المعلومات القيمة و ان شاء الله بإنتظار المزيد

شكرا

السلام عليكم

هل أستطيع أن أستخدم backtrack أو kali للعمل على metasploit و SET و recon.ng في نفس البرنامج و ما معنى SET اذ أنني أدخلتها للgoogle فلم يفهمها و شكرا أساتذتي و أرجو أن أصبح مثلكم هاكر أخلاقي من النوع الرفيع.

SET هي بيئة Social Engineering toolkit و هي متواجدة على kali..

اما بالنسبة لإمكانية العمل على هذه البرامج معا في كالي فهو متاح 🙂

شكرا لك عزيزي اتمنى المزيد من المقالات في الموقع والرقي بالمحتوى العربي