-

العمليات الهجومية - Offensive Operations

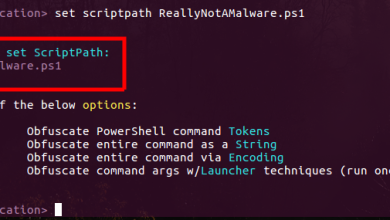

تحليل خاصية AMSI وتخطيها داخل windows 10 من خلال Empire

في العديد من الأحيان أثناء تنفيذها لـ Red Team / Penetration Test نحاول أن نقوم بتشغيل powershell script مُعين ولكن…

أكمل القراءة » -

العمليات الهجومية - Offensive Operations

تنفيذ هجوم DCSync بإستخدام Empire لعمل Domain users hashdump

في العديد من الحالات أثناء تنفيذنا لـ Red Team مُعين داخل شبكة معينة نريد الحصول على الـ Credentials أوالـ Hashes…

أكمل القراءة » -

مواضيع ومقالات

فن جمع المعلومات عن هدفك بواسطه الـOSINT – الجزء الثالث

السلام عليكم ورحمه الله. عدت أليكم بالجزء الثالث من سلسله الـOSINT كما وعدت والتي أن فاتتك فهذه المقالات الفائته: أعرف…

أكمل القراءة » -

العمليات الهجومية - Offensive Operations

تنفيذ Shellcode injection على windows 10 وتخطي Symantec EPP

مُنذ فترة أحاول التركيز بشكل كبير على فهم بعض الأليات المُستخدمة في عمليات الـ Red Teaming وتحديداً أثناء هجمات الـ…

أكمل القراءة » -

مواضيع ومقالات

فن جمع المعلومات عن هدفك بواسطه الـOSINT – الجزء الثاني

السلام عليكم ورحمه الله بعد الأنتشار الرهيب للجزء الأول من المقال في فتره قليله والذي هو عن مقدمه الي الـOSINT…

أكمل القراءة » -

العمليات الهجومية - Offensive Operations

كيف يقوم الهاكرز بأخفاء الملفات وتخطي الحمايات بأستخدام Alternate Data Stream وشرح نظام الـNTFS

عدت لكم بعد غيبه طويله بـمقال جديد سنتكلم فيه بشكل أساسي عن تكنيك قد يكون قديما لكن كثير من الناس…

أكمل القراءة » -

أمن التطبيقات - Application Security

شرح ثغرات Boolean Based SQL injection – تحدي SeeNoevil من CodeRed CTF

لقد قمت بشرح ثغرة Blind SQL Injection – Boolean Based في احد مؤتمرات أمن المعلومات في عمّان وكانت مستوحاه من…

أكمل القراءة » -

الهندسة العكسية - Reverse Engineering

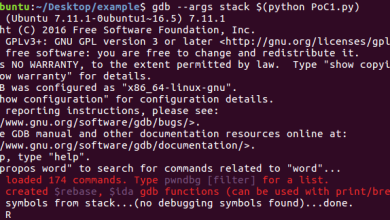

إستغلال ثغرات Buffer overflow على أنظمة Linux بإستخدام ret2libc technique لتخطي NX

منذ فترة لم أقم بالكتابة داخل iSecur1ty للإنشغال ببعض الأمور , لذلك أحببت أن أعود للكتابة من جديد من خلال…

أكمل القراءة » -

إختراق كل نظام ويندوز علي الشبكه – الجزء الثاني ++(Internet explorer WPAD)

هذا المقال جزء من سلسله مقالات “أختراق كل نظام ويندوز علي الشبكه” اذا لم تري المقال السابق فأنت بحاجه لأن…

أكمل القراءة » -

أختراق كل نظام ويندوز علي الشبكه – الجزء الأول (LLMNR poisoning)

السلام عليكم ورحمه الله أعزائي القراء وأعتذر علي الغيبه الطويله ولكن بأذن الله عودا حميد. هدف هذه السلسله هو التوضيح…

أكمل القراءة » -

أهم ادوات static analysis للملفات الضارة على نظام وندوز

البدء بعملية static analysis للملفات الضارة هي الخطوة الاولى والصحيحه لأجراء تحليل لملف مشبوه به , تحليل الملفات الضارة يمكن…

أكمل القراءة »