أمن وحماية السيرفرات فيديوالمقال المثبتشروحات الفيديو

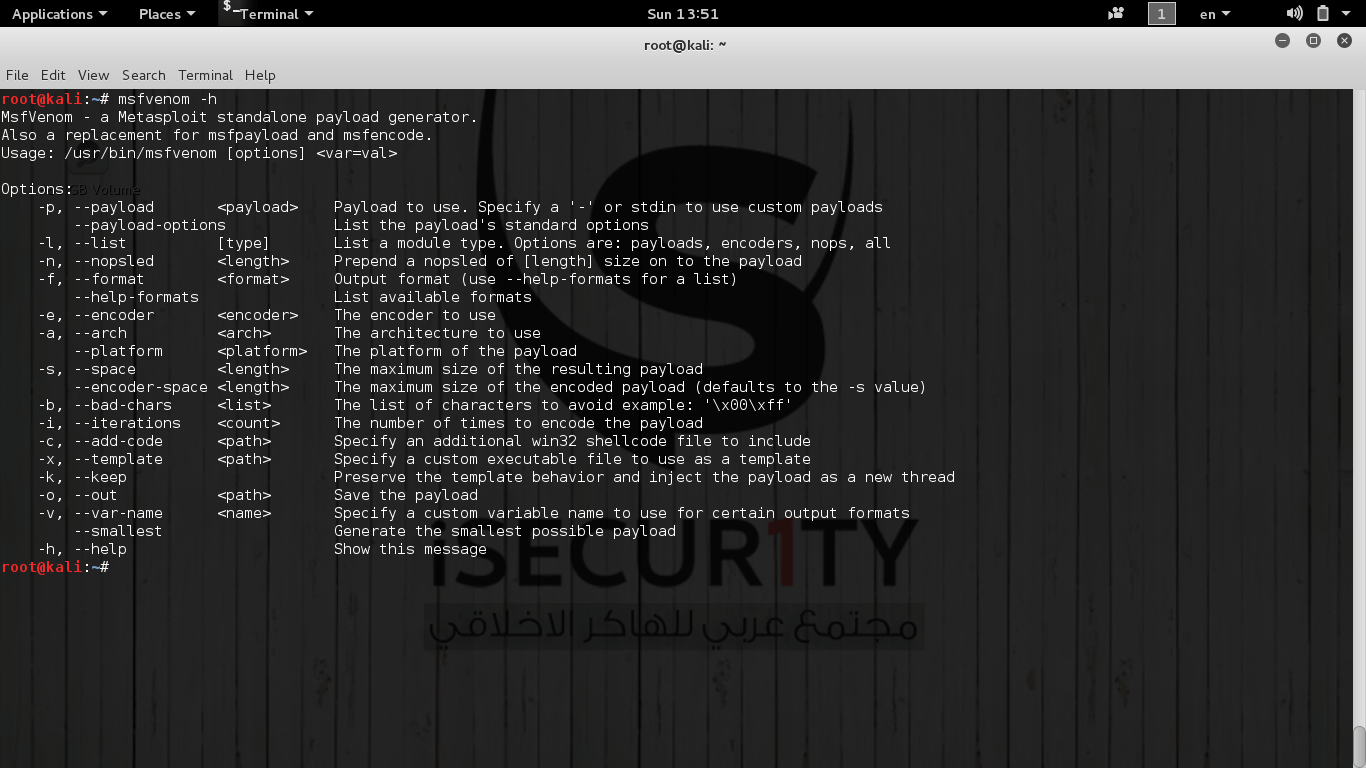

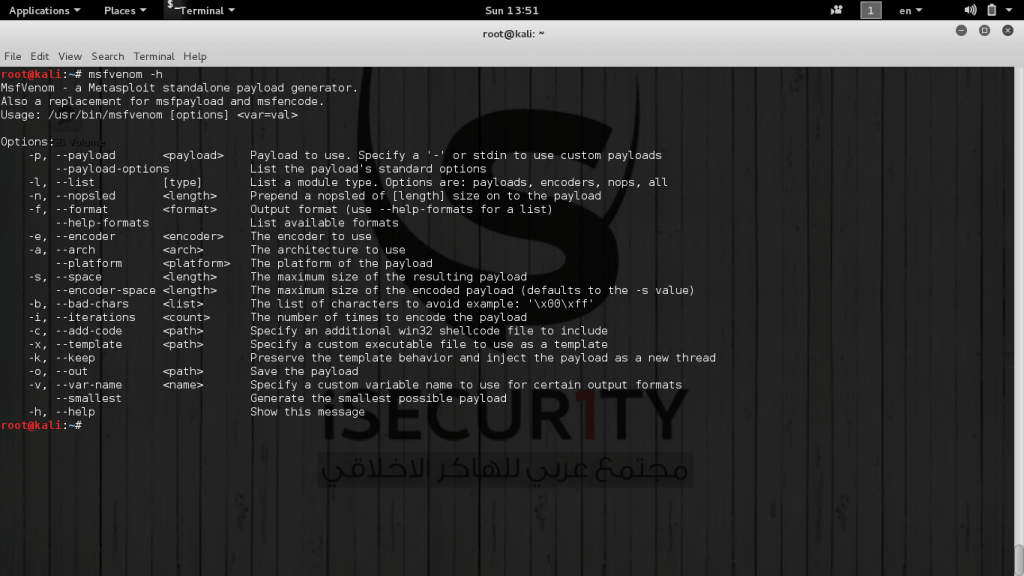

فيديو : نظرة سريعة على msfvenom داخل مشروع Metasploit

تم أرشفة هذا المحتوى

منذ فترة قامت شركة Rapid7 المسؤولة عن مشروع Metasploit بإخبارنا بأن كل من MsfPayload & MsfEncode تم إيقافهم نهائياً عن العمل وإستبدالهم ب msfvenom , برأيي هذه الخطوة جيدة لهيكلة مشروع Metasploit ودون أدنى شك سوف تنعكس إيجابياً على سرعة التعامل مع جميع أنواع payloads الموجودة داخل المشروع.

وفي هذا الفيديو قمنا بشكل سريع بالتعرف على msfvenom حيث قمنا بإستعراض الخيارات وكيفية التعامل معها بالإضافة إلا كيفية تكوين Payload بلغة Python وتشغيله على نظام Linux والحصول على صلاحيات Root فور تشغيله بها.

أتمنى أن ينال الفيديو إعجابكم وإن شاء الله سوف نحاول تكثيف النشر خلال الفترة القادمة 🙂

ما الفائده من صنع الpayload ?

الشرح واضح جدا وجميل

لاكن عندي سؤال

الفائده من صنع ال Payload ؟

اتمنى الرد علي عن طريق الايميل

[email protected]

وشكرا على الشرح

ان ثبت nethunter على الاندرويد وانسات البايلود لاكن التبليغ لا يصل ارجو المساعدة